BYOD-Sicherheit: Vorstellung und Bedeutung

Heutzutage nutzen immer mehr Arbeitnehmer ihre eigenen Handys, Tablets und Laptops für die Arbeit. Das ist schnell, bequem und spart den Unternehmen oft die Kosten für den Kauf zusätzlicher Hardware. Aber die Nutzung persönlicher Geräte am Arbeitsplatz bringt auch neue Sicherheitsherausforderungen mit sich, die nur schwer zu bewältigen sind.

Deshalb ist die Sicherheit beim Thema BYOD (Bring Your Own Device) so wichtig. Dabei geht es darum, sicherzustellen, dass die Unternehmensdaten geschützt bleiben – auch auf Geräten, die dem Unternehmen nicht gehören. Dazu gehören klare Richtlinien, kluge Praktiken und die richtige Technologie, um dein Netzwerk sicher zu halten, ohne jemandem in die Quere zu kommen.

In den hybriden Arbeitsumgebungen von heute ist eine solide BYOD-Sicherheit nicht nur ein nettes Extra, sondern unverzichtbar. In diesem Leitfaden erfährst du, was die BYOD-Sicherheit ist, warum sie so wichtig ist, welche Risiken sie birgt und wie Unternehmen diese Risiken bewältigen und gleichzeitig alle Vorteile von BYOD nutzen können.

Was ist BYOD?

BYOD ist ein Arbeitsplatzkonzept, bei dem die Beschäftigten ihre eigenen persönlichen Geräte (wie Handys, Laptops oder Tablets) für die Arbeit nutzen können. Anstatt sich auf die vom Unternehmen zur Verfügung gestellte Hardware zu verlassen, können die Mitarbeiter ihre eigenen Geräte mit dem Unternehmenssystem verbinden, um E-Mails abzurufen, Dateien auszutauschen, Tools für die Zusammenarbeit zu nutzen oder auf Cloud-Anwendungen zuzugreifen.

Die Idee ist ziemlich einfach: Die Beschäftigten bringen die Geräte mit, die sie bereits besitzen, und nutzen sie, um ihre Arbeit zu erledigen. Das kann alles Mögliche bedeuten, vom Abrufen von Slack-Nachrichten auf deinem privaten Smartphone bis zum Bearbeiten einer Präsentation auf deinem Laptop zu Hause. An vielen Arbeitsplätzen ist BYOD zur Norm geworden, vor allem weil so viele Tools in die Cloud verlagert wurden und die Arbeit von überall aus erledigt werden kann.

Der Aufstieg von BYOD am Arbeitsplatz

In den letzten zehn Jahren hat sich BYOD an modernen Arbeitsplätzen stark durchgesetzt. Mehrere Trends haben dieses Wachstum vorangetrieben:

- Remote- und Hybridarbeit: Als die Büros während der Pandemie 2020 geschlossen waren, begannen viele Menschen, von zu Hause aus an ihren eigenen Geräten zu arbeiten. Auch nach der Rückkehr ins Büro blieben viele von ihnen bei dem, was ihnen vertraut und angenehm war.

- Bevorzugung von Arbeitnehmern: Viele Beschäftigte erledigen einfach mehr auf Geräten, die sie gut kennen. Eine Jamf-Umfrage ergab, dass 89% der Beschäftigten sogar eine Gehaltskürzung in Kauf nehmen würden, um ihre vertraute Hardware weiterhin verwenden zu können.

- Kosteneinsparungen für Unternehmen: BYOD reduziert die Notwendigkeit, Unternehmens-Hardware zu kaufen, zu warten und zu ersetzen, und spart den Unternehmen damit bares Geld.

- Bessere Einführung der Cloud: Die meisten Arbeitstools (E-Mail, Projektmanagement, Dateispeicherung) befinden sich mittlerweile in der Cloud. Solange die Beschäftigten über sichere Zugangsdaten verfügen, können sie von fast jedem Gerät aus auf das zugreifen, was sie brauchen.

- Schnelleres Onboarding: Neue Mitarbeiter können mit ihren eigenen Geräten sofort loslegen, ohne auf die IT-Abteilung warten zu müssen, um neue Geräte einzurichten.

Statistiken zeigen, dass 82% der Unternehmen eine Form von BYOD erlauben. Aber je mehr Menschen ihre eigenen Geräte für die Arbeit nutzen, desto größer werden auch die Risiken. Persönliche Geräte erfüllen nicht immer die gleichen Sicherheitsstandards wie vom Unternehmen ausgegebene Hardware. Deshalb ist eine starke BYOD-Sicherheit heute ein wichtiges Thema für IT-Teams.

Und dieser Trend schreitet immer weiter voran. Laut dem BYOD Security Global Market Report 2025 wird erwartet, dass der globale Markt für BYOD-Sicherheit von 76,9 Milliarden Dollar im Jahr 2024 auf über 100 Milliarden Dollar im Jahr 2025 ansteigt.

Warum BYOD-Sicherheit so wichtig ist

Was genau macht BYOD-Sicherheit zu einem so wichtigen Punkt? Hier sind die wichtigsten Herausforderungen, die Unternehmen im Auge behalten müssen:

- Fehlende Sicherheitskontrollen: Persönliche Geräte verfügen oft nicht über die gleichen Schutzmechanismen wie vom Unternehmen bereitgestellte Geräte, wie z. B. eine zentral verwaltete Antivirensoftware oder erzwungene Updates. Das kann sie zu einem leichten Ziel für Malware, Phishing oder unbefugten Zugriff machen.

- Datenexposition: Sensible Dateien, E-Mails oder Kundeninformationen können auf einem privaten Gerät landen, das sich der Kontrolle des Unternehmens entzieht. Wenn das Gerät verloren geht oder gehackt wird, sind auch die Daten weg.

- Compliance-Lücken: Vorschriften wie die DSGVO (Artikel 5 und 32) und der HIPAA (45 CFR § 164.312) verlangen strenge Kontrollen darüber, wie Daten abgerufen, gespeichert und übertragen werden. Wenn die persönlichen Geräte der Beschäftigten nicht verschlüsselt sind, Zugriffe nicht protokolliert werden oder andere Sicherheitsmaßnahmen fehlen, kann es passieren, dass du die Vorschriften nicht einhältst, vor allem wenn sensible Daten verloren gehen oder offengelegt werden.

- Inkonsistente Konfigurationen: Jedes Gerät eines Mitarbeiters ist anders. Manche haben veraltete Betriebssysteme, andere haben ungeprüfte Apps. IT-Teams können nicht schützen, was sie nicht sehen oder standardisieren können.

- Fragen des Datenschutzes und der Kontrolle: Die Beschäftigten denken natürlich, dass ihre eigenen Geräte geschützt sind. Aber Unternehmen brauchen trotzdem Einblick in alles, was mit Unternehmensdaten zu tun hat. Ohne klare Richtlinien und Grenzen kann das Vertrauen zusammenbrechen – und damit auch die Sicherheit.

Letztlich ist jedes Gerät, das mit deinem Netzwerk verbunden ist, ein potenzieller Einstiegspunkt für Bedrohungen. Ohne starke BYOD-Sicherheitsvorkehrungen reicht eine einzige Schwachstelle aus, um Systeme zu gefährden, Kundendaten preiszugeben oder einen Verstoß gegen gesetzliche Vorschriften auszulösen.

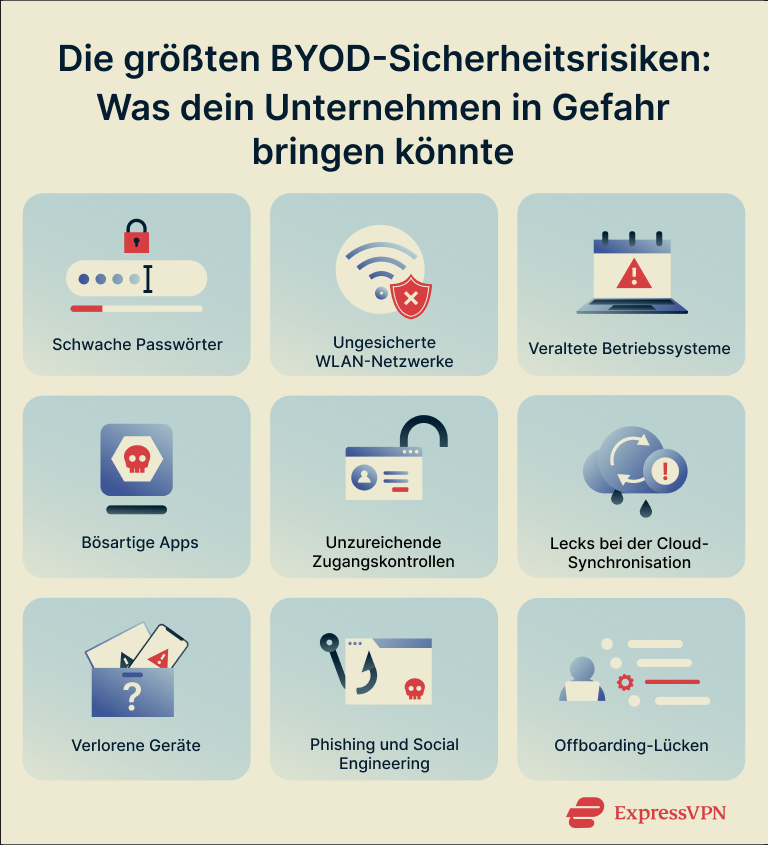

Die größten BYOD-Sicherheitsrisiken

Worauf sollten IT-Teams also genau achten? Hier sind die wichtigsten Sicherheitsrisiken, die mit BYOD einhergehen.

1. Schwache Passwörter

Schwache oder wiederverwendete Passwörter sind immer noch eine der einfachsten Möglichkeiten für Angreifer, um Zugang zu deinem Gerät und deinen Konten zu erhalten. Wenn jemand ein einfaches Passwort wie „Sommer@2025" verwendet oder überall dasselbe Passwort benutzt, kann ein Leak an einem Ort schnell zu einem anderen führen.

Angreifer lieben dies, weil sie automatisierte Credential-Stuffing-Angriffe durchführen können: Sie probieren bekannte geleakte Passwörter in den Systemen des Unternehmens aus. Das ist schnell, unauffällig und erstaunlich effektiv.

Laut LastPass sind 81% der bestätigten Hacking-Verstöße auf schwache oder gestohlene Anmeldedaten zurückzuführen. Für Unternehmen ist das nicht nur eine Statistik, sondern das größte vermeidbare Risiko.

Hier erfährst du mehr: Erhalte die besten Tipps, um ein starkes Passwort zu erstellen und deine Konten sicher zu halten.

2. Ungesicherte WLAN-Netzwerke

Öffentliche WLAN-Netzwerke haben oft keine starke Verschlüsselung und sind anfällig für Lauschangriffe oder Man-in-the-Middle-Angriffe. Wenn du dich in einem Hotel oder Café ohne VPN (virtuelles privates Netzwerk) in dein Arbeitskonto einloggst, könnten sensible Daten für jeden sichtbar werden, der im Netzwerk herumschnüffelt.

Angreifer richten manchmal sogar gefälschte WLAN-Hotspots mit Namen wie „Free_Cafe_WiFi" ein, um die Leute zum Verbinden zu verleiten. Sobald du in ihrem Netzwerk bist, können sie Logins abfangen, bösartige Inhalte einschleusen oder Sitzungscookies stehlen.

Selbst dein WLAN-Router Zuhause mit Standard-Administrationspasswort oder veralteter Firmware kann aus der Ferne ausgenutzt werden, wenn er nicht richtig geschützt ist.

Tipp: Richte ein sicheres WLAN-Gastnetzwerk ein, um deinen Internetzugang mit anderen zu teilen und gleichzeitig deine persönlichen Daten zu schützen.

3. Veraltete Betriebssysteme

Ein altes Handy oder ein alter Laptop funktionieren vielleicht noch gut, aber sie sind eine offene Einladung für Angreifer. Keine neuen Updates bedeuten, dass es keine Sicherheits-Patches gibt, sodass Sicherheitslücken offen bleiben.

Sobald sich ein ungepatchtes Gerät mit deinen Geschäftsanwendungen verbindet oder sensible Dokumente herunterlädt, breitet sich das Risiko unternehmensweit aus.

4. Schädliche und nicht genehmigte Anwendungen (Schatten-IT)

Apps auf privaten Geräten durchlaufen keine Sicherheitskontrollen des Unternehmens. Einige sind regelrecht gefährlich, stehlen Daten oder verfolgen Nutzer im Hintergrund. Andere könnten einfach nur nicht genehmigte Tools sein, die die Mitarbeiter auf eigene Faust installieren und so blinde Flecken für die IT schaffen.

Sideloading (das Installieren von Apps von außerhalb der offiziellen App Stores) ist besonders riskant, weil es die Sicherheitsüberprüfungen der App Stores komplett umgeht. Selbst gut gemeinte, aber nicht genehmigte Apps können Daten unsicher speichern, veralteten Code ausführen oder Informationen mit Dritten teilen. IT-Teams können nichts überwachen oder patchen, von dem sie nicht wissen, dass es existiert.

5. Unzureichende Zugangskontrollen

Ohne die richtigen Einschränkungen können persönliche Geräte zu einfachen Hintertüren werden. Wenn alle dieselbe Zugriffsstufe haben (unabhängig von ihrer Rolle, ihrem Standort oder der Gerätesicherheit), verlierst du die Kontrolle darüber, wer was sehen kann.

Ein Vertriebsmitarbeiter könnte sich Zugang zu den Finanzdaten verschaffen, oder ein Teilzeitmitarbeiter könnte auf interne Tools zugreifen. BYOD-Einrichtungen brauchen klare Regeln, um den Zugang mit Vertrauen zu verbinden.

6. Datenlecks über Cloud-Speicher

Viele private Geräte synchronisieren Dateien automatisch mit Cloud-Konten wie Google Drive, iCloud oder Dropbox. Ein Arbeitsdokument, das auf einem privaten Gerät gespeichert ist, könnte in einem persönlichen Cloud-Konto landen, ohne dass es jemand merkt.

Wenn diese Konten nicht gesichert sind oder mit anderen geteilt werden, landen sensible Unternehmensdaten an Orten, die die IT-Abteilung nicht überwachen oder kontrollieren kann. Das sind zwar keine auffälligen Einbrüche, aber sie sind genauso gefährlich.

7. Verlorene oder gestohlene Geräte

Wenn jemand sein Gerät verliert und es keine Passwörter, keine Verschlüsselung und keine Fernlöschung gibt, ist das im Grunde ein sofortiger Leak. Arbeits-E-Mails, freigegebene Laufwerke, Anmeldedaten: alles könnte innerhalb von Minuten zugänglich sein.

Verlorene Geräte in Flughäfen, Cafés oder Taxis sind häufiger, als den meisten Teams bewusst ist. Und wenn es kein klares Verfahren gibt, um den Schaden einzudämmen, können die Folgen lange anhalten.

8. Social-Engineering-Angriffe

Persönliche Geräte lassen die Grenze zwischen beruflicher und privater Nutzung verschwimmen und machen die Beschäftigten damit anfälliger für Phishing und andere Social-Engineering-Betrügereien. Eine gefälschte E-Mail, SMS oder ein Browser-Pop-up kann jemanden leicht dazu verleiten, seine Anmeldedaten oder andere vertrauliche Informationen weiterzugeben.

BYOD-Konfigurationen verfügen oft nicht über die gleichen Sicherheitsfilter wie Firmencomputer, was Angreifern einen leichteren Zugang ermöglicht.

Hier erfährst du mehr: Willst du deinem Team helfen, diese Betrügereien zu erkennen? Schau dir die häufigsten Warnsignale in Phishing-E-Mails an, um den Tricks der Angreifer einen Schritt voraus zu sein.

9. Unvollständiges Offboarding

Wenn jemand das Unternehmen verlässt, aber auf seinem Handy oder Laptop immer noch Zugang zu Arbeitsdaten hat, ist das ein großes Risiko. Ohne klare Schritte zum Offboarding (wie das Widerrufen von Token, das Entfernen des Zugriffs oder das Löschen von Arbeitsanwendungen) behalten ehemalige Mitarbeiter möglicherweise sensible E-Mails, Dateien oder Tools, die sie nicht mehr haben sollten.

Bei BYOD-Einrichtungen wird dieser Schritt oft versäumt oder verzögert, sodass die Tür lange offen bleibt, selbst wenn jemand nicht mehr da ist.

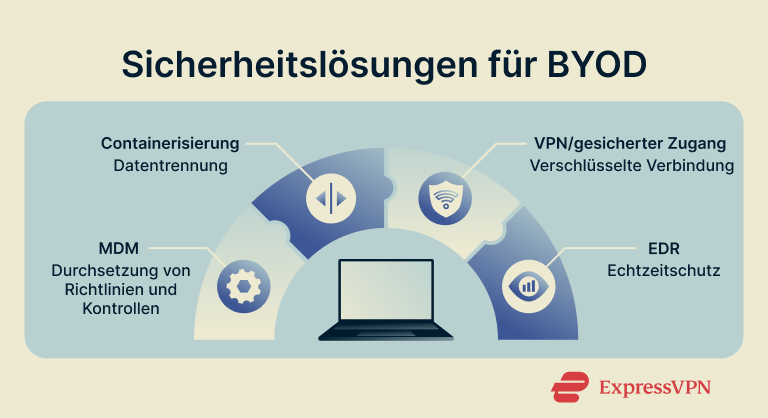

BYOD-Sicherheitsmaßnahmen und -Technologien

Wie kannst du die Risiken verringern, die entstehen, wenn Mitarbeiter ihre eigenen Geräte für die Arbeit nutzen, ohne in ihre Privatsphäre einzudringen? Das Ziel ist nicht, das gesamte Gerät zu kontrollieren, sondern die Teile zu sichern, die Unternehmensdaten berühren. Hier sind einige der wichtigsten Technologien und Praktiken, die BYOD sicher und handelbar machen.

Verwaltung mobiler Geräte (Mobile device management, MDM)

MDM-Plattformen helfen IT-Teams dabei, Sicherheitsrichtlinien auf die Geräte der Beschäftigten auszuweiten, ohne dass persönliche Dateien beeinträchtigt werden. Wenn ein Gerät angemeldet wird, erhält es ein Verwaltungsprofil, das bestimmte Schutzmaßnahmen im Hintergrund durchsetzt.

- Durchsetzung dieses Ansatzes: Die IT-Abteilung kann Einstellungen wie die Mindestlänge der Passwörter oder einen Timer für automatische Abmeldungen festlegen. Wenn ein Gerät die Regeln nicht erfüllt, kann es für den Zugriff auf Firmen-E-Mails oder VPN gesperrt werden, bis es den Anforderungen gerecht wird.

- App-Management: MDM kann bestimmte Apps zulassen oder sperren, genehmigte Apps aus der Ferne installieren und aktualisieren oder einen Unternehmens-App-Store für Mitarbeiter anbieten.

- Löschen aus der Ferne Wenn ein Gerät verloren geht oder ein Mitarbeiter das Unternehmen verlässt, können geschäftliche Daten aus der Ferne gelöscht werden, während persönliche Fotos, Nachrichten und andere Dateien unangetastet bleiben.

- Trennung von Arbeit und Privatem: MDM kann separate Arbeitsprofile oder sichere Container einrichten, damit Unternehmensdaten von persönlichen Apps getrennt bleiben.

- Sichtbarkeit und Bestand: IT-Teams erhalten einen Überblick über die Betriebssystemversionen, Sicherheitspatches und den allgemeinen Zustand der Geräte, um sicherzustellen, dass alles konform ist.

Für eine erfolgreiche Einführung dieser gesamten Richtlinie ist es wichtig, mit den Angestellten klar zu kommunizieren und sie genau darüber zu informieren, was überwacht wird und was nicht, und wie ihre Privatsphäre geschützt wird.

Containerisierung und Datentrennung

Während MDM das gesamte Gerätemanagement übernimmt, geht es bei der Containerisierung darum, einen sicheren, separaten Bereich auf persönlichen Geräten nur für die Arbeit zu schaffen. Stell dir vor, dass es auf deinem Handy oder Tablet eine spezielle Zone nur für die Arbeit gibt, in der Unternehmensdaten und Apps gespeichert sind.

Der große Vorteil? Daten können nicht einfach zwischen dem Bereich für die Arbeit und dem für das Private verschoben werden. So kannst du nicht versehentlich eine vertrauliche Datei in deinen persönlichen Downloads ablegen, und die IT-Abteilung kann nicht auf deine privaten Fotos oder Nachrichten zugreifen. Diese Möglichkeit wurde entwickelt, um versehentliche Leaks zu verhindern und gleichzeitig die Privatsphäre der Beschäftigten zu schützen.

Unternehmen tun dies häufig auf folgende Weise:

- Arbeitsprofile: Android Enterprise unterstützt einen parallelen Benutzerraum mit verwalteten Apps und eingeschränktem Datenfluss.

- Verschlüsselte Container: Lösungen wie Samsung Knox schaffen einen sicheren Bereich, der eine Benutzerauthentifizierung erfordert, bevor du ihn öffnen kannst.

- Sichere Arbeitsbereich-Apps: Diese funktionieren wie virtuelle Desktops und halten Arbeitsanwendungen und Daten vom Rest des Geräts getrennt.

- Unternehmensanwendungen werden nur in einer Sandbox ausgeführt: Dabei handelt es sich um sichere E-Mail- oder Datei-Apps, die nur mit anderen genehmigten Arbeits-Apps zusammenarbeiten können. Sie verhindern das Kopieren/Einfügen oder die Übertragung von Dateien in private Apps und sorgen dafür, dass Unternehmensdaten sicher getrennt bleiben.

Mit der Containerisierung kann die Familie eines Mitarbeiters sein Gerät ausleihen, ohne jemals auf Unternehmensdaten zuzugreifen, und ein fehlgeleiteter Upload führt nicht gleich dazu, dass Unternehmensdaten in ein persönliches Cloud-Konto übertragen werden. Das ist ein wichtiger Weg, um ungewollte Leaks zu verhindern und gleichzeitig den Beschäftigten die Sicherheit ihrer Privatsphäre zu geben.

VPN und sicherer Netzwerkzugang

Wenn Beschäftigte ihre eigenen Geräte nutzen, um sich mit Arbeitsressourcen zu verbinden, ist das Netzwerk, in dem sie sich befinden, sehr wichtig. Das öffentliche WLAN in Hotels, Flughäfen oder Cafés ist selten sicher, und auch die Router Zuhause sind nicht immer völlig sicher. Ein VPN hilft, indem es den Traffic verschlüsselt und es so Angreifern erschwert, sensible Daten auszuspionieren.

Zu den gängigen Ansätzen gehören:

- Unternehmens-VPN für interne Systeme: Unternehmen verlangen oft, dass sich BYOD-Nutzer über ein Unternehmens-VPN verbinden, bevor sie auf interne Tools wie Intranets, Dateiserver oder Verwaltungs-Dashboards zugreifen. So wird sichergestellt, dass die Unternehmensdaten durch einen verschlüsselten Tunnel übertragen werden, und die IT-Abteilung kann Zugriffsrichtlinien durchsetzen, die Nutzung überwachen und verdächtige Aktivitäten blockieren.

- Persönliches VPN für die Fernarbeit: Auch wenn Mitarbeiter keine internen Firmensysteme nutzen, kann ein persönliches VPN wie ExpressVPN helfen, ihren Traffic zu schützen, wenn sie von nicht vertrauenswürdigen Standorten aus arbeiten. Es verschlüsselt alles, was das Gerät verlässt, und schützt Verbindungen zu Cloud-Apps wie Google Drive, Slack oder E-Mail-Konten, selbst wenn du ein öffentliches WLAN nutzt.

- Split-Tunneling: Das ermöglicht den Beschäftigten, nur arbeitsbezogenen Traffic über das VPN zu leiten, während alles andere über die normale Internetverbindung läuft. Das hilft bei der Geschwindigkeit und dem Schützen der Bandbreite, da das persönliche Surfen die sichere Verbindung nicht verlangsamt.

- Zero Trust Network Access (ZTNA): ZTNA-Tools bieten eine Alternative zu herkömmlichen Unternehmens-VPN. Anstatt einem Gerät vollen Netzwerkzugang zu gewähren, erlauben sie bestimmte Apps erst, nachdem sie die Identität des Nutzers, den Zustand des Geräts und den Standort überprüft haben. Das ist präziser, verbessert die Sicherheit und begrenzt die Gefahr, wenn etwas schief geht.

- Sichere Gateways: Diese Tools werden oft zusammen mit VPN oder ZTNA-Tools eingesetzt und überprüfen Geräte auf Updates, Virenschutz oder Verschlüsselung, bevor sie den Zugriff erlauben

Endpunkt-Erkennung und -Reaktion (EDR)

EDR-Tools bieten eine Bedrohungserkennung in Echtzeit, kontinuierliche Überwachung und automatische Reaktionen, um die Geräte der Mitarbeiter zu schützen, auch wenn sie sich außerhalb des Büronetzwerks befinden. Sie sind darauf ausgelegt, verdächtiges Verhalten schnell zu erkennen und Bedrohungen einzudämmen, bevor sie sich ausbreiten. In BYOD-Umgebungen bietet EDR in der Regel:

- Verhaltensanalyse: Erkennt abnormale Muster wie Ransomware-Aktivitäten, unbefugten Datenzugriff oder ungewöhnliches Prozessverhalten.

- Automatisierte Reaktion auf Vorfälle: Kann betroffene Geräte isolieren, bösartige Prozesse stoppen oder schädliche Dateien unter Quarantäne stellen, ohne dass der Benutzer eingreifen muss.

- Ferngesteuerte Forensik: Verfolgt, was auf einem Gerät passiert ist (z. B. welche Apps ausgeführt oder auf welche Dateien zugegriffen wurde), um Fernuntersuchungen zu unterstützen, auch wenn sich das Gerät nicht im Unternehmensnetzwerk befindet.

EDR-Tools, die eine Cloud-basierte Verwaltung und eine starke Verhaltenserkennung bieten, sind besonders nützlich für BYOD-Einrichtungen, da die Mitarbeiter oft von verschiedenen Standorten aus arbeiten. Unternehmen sollten zumindest eine Antivirenlösung der nächsten Generation mit diesen Funktionen anbieten oder verlangen.

In Kombination mit anderen Maßnahmen wird EDR zu einem wichtigen Teil eines mehrschichtigen Sicherheitsansatzes, der die Unternehmensdaten schützt, ohne die Privatsphäre oder Flexibilität der Beschäftigten zu beeinträchtigen.

Bewährte BYOD-Sicherheitspraktiken für Unternehmen

Eine gute Technologie allein reicht nicht aus, um BYOD-Einrichtungen sicher zu machen. Unternehmen brauchen außerdem klare Richtlinien und fortlaufende Praktiken, um sicherzustellen, dass alles sicher, gesetzeskonform und leicht zu verstehen ist. Hier sind die wichtigsten Punkte:

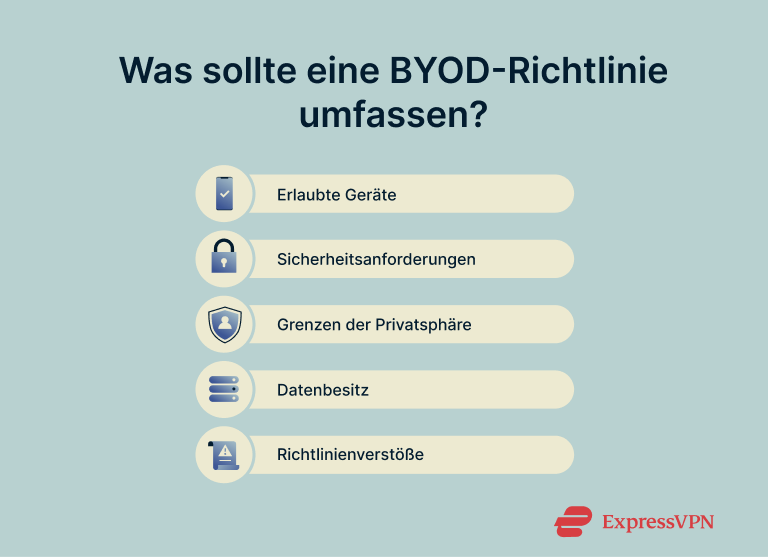

Erstelle eine klare BYOD-Richtlinie

Eine strenge BYOD-Richtlinie legt von Anfang an die Grundregeln fest. Es sollte klar sein, was erlaubt ist, was erforderlich ist und was passiert, wenn es ein Problem gibt.

Eine gute BYOD-Richtlinie sollte in einfacher, leicht verständlicher Sprache verfasst sein. Nimm sie als Teil des Onboarding-Prozesses auf und überprüfe sie während der Sicherheitsschulung oder nach Vorfällen. Hier sind einige wichtige Elemente:

- Erlaubte Geräte: Lege fest, welche persönlichen Geräte und Betriebssysteme erlaubt sind.

- Sicherheitsanforderungen: Lege die Erwartungen in Bezug auf grundlegende Dinge wie Passcodes, Verschlüsselung, Antivirensoftware, regelmäßige Updates und möglicherweise die Anmeldung bei MDM fest.

- Zulässige Nutzung: Stelle sicher, dass deine Mitarbeiter wissen, dass Arbeitsdateien nicht in persönlichen Cloud-Konten gespeichert oder über nicht genehmigte Apps geteilt werden dürfen.

- Grenzen der Privatsphäre: Erkläre klar, was die IT-Abteilung sehen kann und was nicht (in der Regel nur Arbeitsprofile oder Container, keine persönlichen Fotos oder Nachrichten).

- Datenbesitz: Stelle klar, dass alle Unternehmensdaten Eigentum des Unternehmens bleiben und bei Bedarf aus der Ferne gelöscht werden können.

- Unterstützung und Haftung: Lass die Beschäftigten wissen, was die IT-Abteilung unterstützt, und mach ihnen klar, dass sie für Schäden an persönlichen Geräten verantwortlich sind.

- Überwachung und Einhaltung: Erwähne alle Gerätekontrollen oder Protokollierungen, die erforderlich sind, um gesetzliche oder behördliche Anforderungen zu erfüllen.

- Richtlinienverstöße: Erkläre, was passiert, wenn jemand gegen diese Richtlinie verstößt, und motiviere die Beschäftigten, dass sie die Regeln anerkennen und ihnen zustimmen.

Kläre Mitarbeiter über die Sicherheitshygiene auf

Du kannst nicht schützen, was die Leute nicht verstehen. Wenn du deine Mitarbeiter zum Thema Sicherheit schulst, können sie ihre Rolle beim Schutz der Unternehmensdaten besser wahrnehmen.

Beginne mit regelmäßigen Schulungen zu Themen wie Phishing, sicheren Passwörtern, WLAN-Sicherheit und App-Sicherheit. Halte die Schulungen praxisnah und nachvollziehbar: Verwende Beispiele aus dem Alltag und kurze Auffrischungen im Laufe des Jahres. Simulierte Phishing-Tests sind ebenfalls sehr effektiv, solange du ein schnelles, hilfreiches Feedback gibst, wenn jemand auf eine gefälschte E-Mail klickt.

Sorge dafür, dass die Sicherheit leicht zu merken ist. Gib deinen Mitarbeitern einen einfachen Spickzettel mit den wichtigsten Regeln, wie z.B. immer ein VPN im öffentlichen WLAN zu benutzen und verlorene Geräte sofort zu melden. Du kannst auch kurze Sicherheitswarnungen oder Erinnerungen verschicken, wenn eine neue mobile Bedrohung im Umlauf ist.

Am wichtigsten ist es, dass du darauf hinweist, dass eine angemessene Sicherheit sowohl die Unternehmensdaten als auch die persönlichen Daten der Beschäftigten schützt. Und wenn dir etwas komisch vorkommt (z. B. eine seltsame App oder ein verdächtiger Link), solltest du sicherstellen, dass deine Mitarbeiter wissen, wie sie das melden können, ohne sich Sorgen zu machen, dass sie Ärger bekommen.

Zugangsbeschränkungen auf Basis von Rollen und Compliance

Nicht jeder im Unternehmen muss auf alles zugreifen können, und nicht jedem persönlichen Gerät sollte auf die gleiche Weise vertraut werden. Eine gute BYOD-Sicherheit bedeutet, dass du dir genau überlegst, wer was unter welchen Bedingungen sehen kann. Hier sind einige praktische Möglichkeiten, das zu tun:

- Rollenbasierte Kontrolle: Gib den Leuten nur Zugang zu dem, was sie für ihre Arbeit brauchen. Ein Vertriebsmitarbeiter braucht vielleicht das CRM, aber keine Personalakten.

- Sensible Systemeinschränkungen: Sperre persönliche Geräte vor dem Zugriff auf kritische Systeme wie Finanztools oder Quellcode-Repositories.

- Bedingter Zugang: Vergewissere dich, dass die Geräte Mindeststandards erfüllen, wie z. B. Verschlüsselung, Bildschirmsperre und Virenschutz, bevor sie sich verbinden können.

- Netzwerkisolierung: Nutze BYOD-Geräte in separaten Netzwerken oder VLANs, damit sie nur begrenzten Zugriff auf andere Unternehmenssysteme haben.

- Kontextbezogene Regeln: Füge intelligente Einschränkungen basierend auf Dingen wie Tageszeit oder Standort hinzu. Zum Beispiel das Hervorheben oder Blockieren von Anmeldungen von IP-Adressen aus dem Ausland.

- Granularer App-Zugang: Erlaube den Zugang zu bestimmten Diensten, die die Beschäftigten benötigen, ohne das gesamte Unternehmensnetzwerk offenzulegen.

Bereite dich auf verlorene oder gefährdete Geräte vor

Unfälle passieren. Geräte gehen verloren oder werden gehackt, aber mit einem guten Plan müssen solche Situationen nicht gleich zu einer unternehmensweiten Katastrophe werden.

Beginne damit, dass du sicherstellst, dass die Beschäftigten genau wissen, was zu tun ist, wenn etwas schiefläuft. Wenn ein Gerät verloren geht, sollten sie wissen, dass sie sich sofort an die IT-Abteilung wenden müssen. Von dort aus kann die IT-Abteilung Fernlösch- oder Sperrfunktionen auslösen und den Zugriff auf Arbeitsanwendungen oder E-Mails sperren.

Wenn ein Gerät kompromittiert wird (z. B. mit Malware infiziert ist), sollte der Plan Schritte zur Isolierung des Geräts, zur Durchführung von Scans und zur Eskalation des Problems an das Sicherheitsteam enthalten. Und wenn das Gerät Zugang zu sensiblen Daten hatte, musst du vielleicht die Rechtsabteilung oder das Compliance-Team einschalten.

Sorge dafür, dass deine Mitarbeiter produktiv bleiben, indem du Ausweichmöglichkeiten wie virtuelle Desktops oder Leihgeräte anbietest, damit die Beschäftigten weiterarbeiten können, während ihr persönliches Gerät gewartet wird. Achte darauf, dass du jeden Vorfall protokollierst, damit du Muster erkennen und die Richtlinien mit der Zeit verbessern kannst.

Und schließlich solltest du den Fall nicht einfach abschließen und weitermachen, als wäre nichts passiert. Sprich mit dem Mitarbeiter danach. Kläre etwaige Lücken in den Richtlinien, biete bei Bedarf Nachschulungen an und sorge dafür, dass sich alle sicher fühlen, was beim nächsten Mal zu tun ist. Ein gut einstudierter Reaktionsplan reduziert Panik, begrenzt den Schaden und hilft allen, dem System zu vertrauen.

FAQ: Häufige Fragen zur BYOD-Sicherheit

Was bedeutet BYOD im Kontext der Cybersicherheit?

Da die Geräte nicht dem Unternehmen gehören, besteht die Herausforderung darin, sie zu kontrollieren, ohne zu sehr in persönliche Inhalte einzugreifen.

Was gehört zu einer guten BYOD-Richtlinie?

Ist BYOD für kleine Unternehmen sicher?

Welche Tools helfen dabei, die BYOD-Sicherheit durchzusetzen?

Wie kann BYOD sicher gemacht werden?

Was sind die Risiken der Nutzung von BYOD?

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN