Was ist ein Keylogger und wie funktioniert er?

Wir schreiben das Jahr 1976. Der Kalte Krieg. Ein amerikanischer Diplomat, der in der US-Botschaft in Moskau stationiert ist, kommt am Montagmorgen zur Arbeit. Er setzt sich an seinen Schreibtisch und tippt seine Berichte auf seiner IBM Selectric-Schreibmaschine. Er glaubt, sicher zu sein. Er ahnt nicht, dass jedes Wort, das er tippt, aufgezeichnet wird.

Seine Schreibmaschine war von den Sowjets mit dem weltweit ersten Keylogger verwanzt worden: einem miniaturisierten Schaltkreis, der in eine Metallleiste eingebaut war, die entlang der Schreibmaschine verlief. Er war nicht sichtbar und konnte jeden Tastendruck aufzeichnen und die Daten in Echtzeit übertragen. Es dauerte acht Jahre, bis die Amerikaner dies entdeckten.

Heutzutage sind Keylogger jedoch beunruhigend weit verbreitet. Tatsächlich haben aktuelle Studien ergeben, dass Tausende beliebter Webseiten unbeabsichtigt Wörter aufzeichnen, die in Online-Formulare eingegeben werden, noch bevor der Nutzer auf „Absenden” klickt. In anderen Fällen werden Keylogger als Spyware eingesetzt, um Mitarbeiter zu überwachen, Ex-Partner zu stalken oder Identitäten zu stehlen.

Die heutigen Keylogger sind fortschrittlicher als die von vor Jahrzehnten und werden sowohl in physischer als auch in digitaler Form eingesetzt. Sie können auf verschiedene Art und Weise verwendet werden und haben potenziell schwerwiegende Folgen für ihre ahnungslosen Opfer. Dieser Leitfaden beantwortet die Fragen, was ein Keylogger ist, wie er funktioniert und wie du ihn erkennen und dich dagegen schützen kannst.

Was ist ein Keylogger?

Stell dir ein Gerät oder Programm vor, das in der Lage ist, jeden einzelnen Tastenanschlag auf deiner Tastatur zu verfolgen, ein Protokoll aller dieser Informationen zu erstellen und es an jemand anderen zu senden, beispielsweise an deinen Chef, deinen Ex-Partner oder sogar einen völlig Fremden.

Genau das ist (in kurzer Form) ein Keylogger. Obwohl sie sich in ihrer Komplexität und ihrem Design unterscheiden, besteht ihre Hauptfunktion darin, Tastenanschläge zu protokollieren, und sie können sowohl böswillig als auch aus legalen, einvernehmlichen Gründen eingesetzt werden (mehr dazu weiter unten).

Arten von Keyloggern

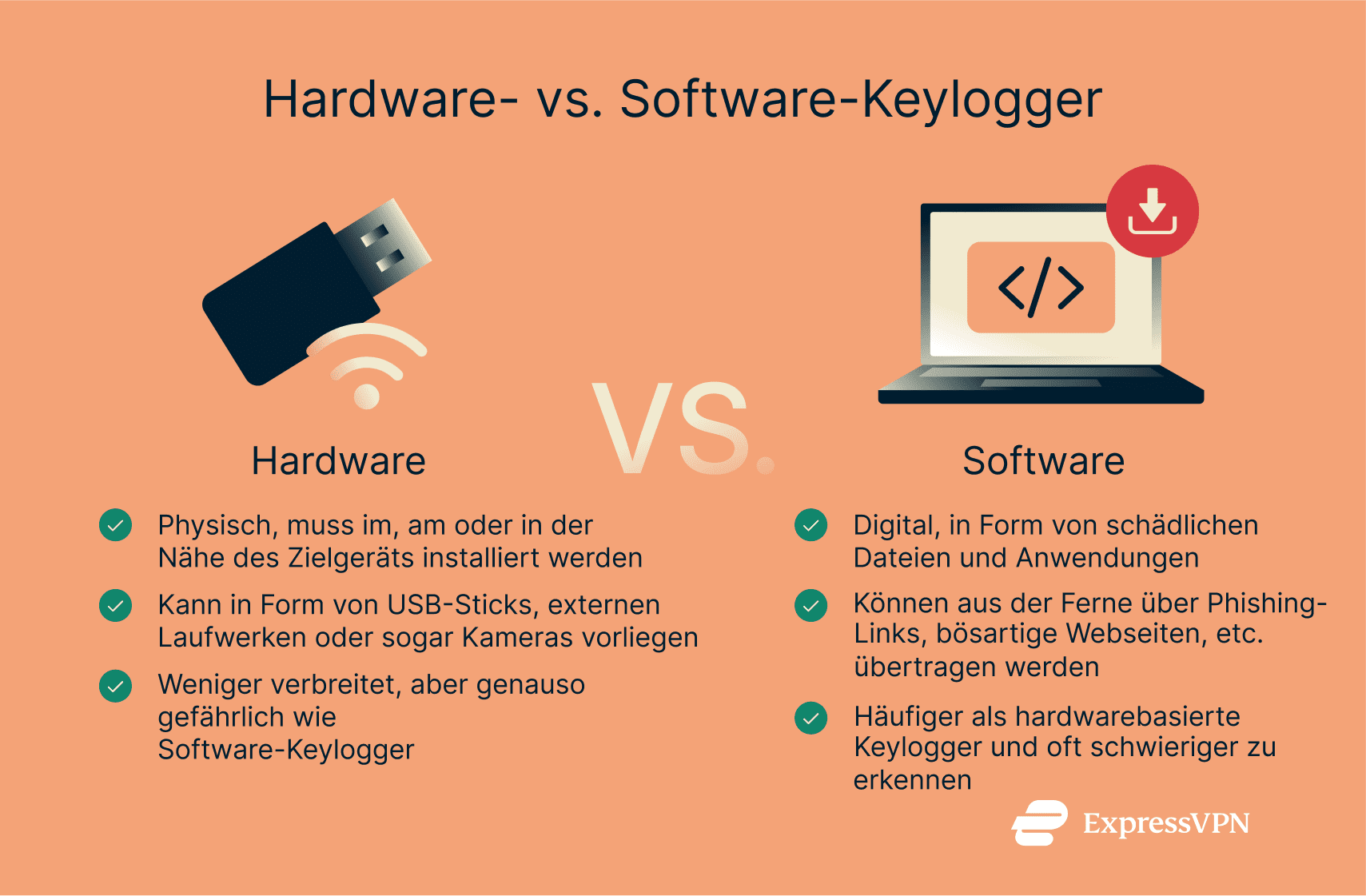

Wir können Keylogger in zwei Haupttypen unterteilen: softwarebasierte und hardwarebasierte. Beide erfüllen zwar die gleiche Kernfunktion und stellen eine Bedrohung für ahnungslose Opfer dar, unterscheiden sich jedoch erheblich in Bezug auf ihre Installation und den Zugriff darauf.

Softwarebasierte Keylogger

Software-Keylogger sind heute die am häufigsten verwendete Variante. Sie sind im Prinzip nichts anderes als Computerprogramme, die oft heimlich auf Zielgeräten installiert werden. Sobald sie aktiv sind, können diese Programme Tastatureingaben verfolgen und aufzeichnen. Oft übertragen sie diese Daten dann an Kriminelle, die sich irgendwo in der Nähe oder auf der anderen Seite der Welt befinden können.

Viele softwarebasierte Keylogger fallen auch in die Kategorie der Remote-Keylogger, was bedeutet, dass sie aus der Ferne installiert und abgerufen werden können, ohne dass ein direkter Kontakt mit dem Zielgerät erforderlich ist.

Mobile Keylogger sind in der Regel ebenfalls softwarebasiert. Hardwarebasierte Keylogger funktionieren auf diesen kleineren Geräten in der Regel nicht, da weniger Platz vorhanden ist, um sie zu verstecken.

Hardware-basierte Keylogger

Hardware-basierte Keylogger sind physische Geräte, die in der Regel an einem Computer angebracht oder darin versteckt werden, um Tastenanschläge direkt zu überwachen. Oft sehen sie wie einfache, harmlose Zubehörteile aus, beispielsweise wie ein USB-Stick, oder sie sind sogar in der Tastatur, einem Kabel oder dem Computergehäuse selbst versteckt.

Es gibt sogar Fälle, in denen physische oder hardwarebasierte Keylogger nicht direkt mit dem Gerät des Opfers verbunden sind. Kriminelle können beispielsweise eine geheime Webcam an einem öffentlichen Ort wie einer Bibliothek oder einem Café aufstellen und diese verwenden, um die Tastenanschläge und andere Computer-Aktivitäten eines Benutzers aufzuzeichnen und zu überwachen.

Kriminelle können durchaus auch eine Kombination aus physischen und softwarebasierten Keylogger-Angriffen verwenden. Sie könnten beispielsweise einen USB-Stick als Trojanisches Pferd einsetzen, um ein Keylogger-Programm auf ein Gerät zu übertragen. Selbst wenn der Stick entdeckt und entfernt wird, bleibt der Keylogger weiterhin in den Systemdateien versteckt.

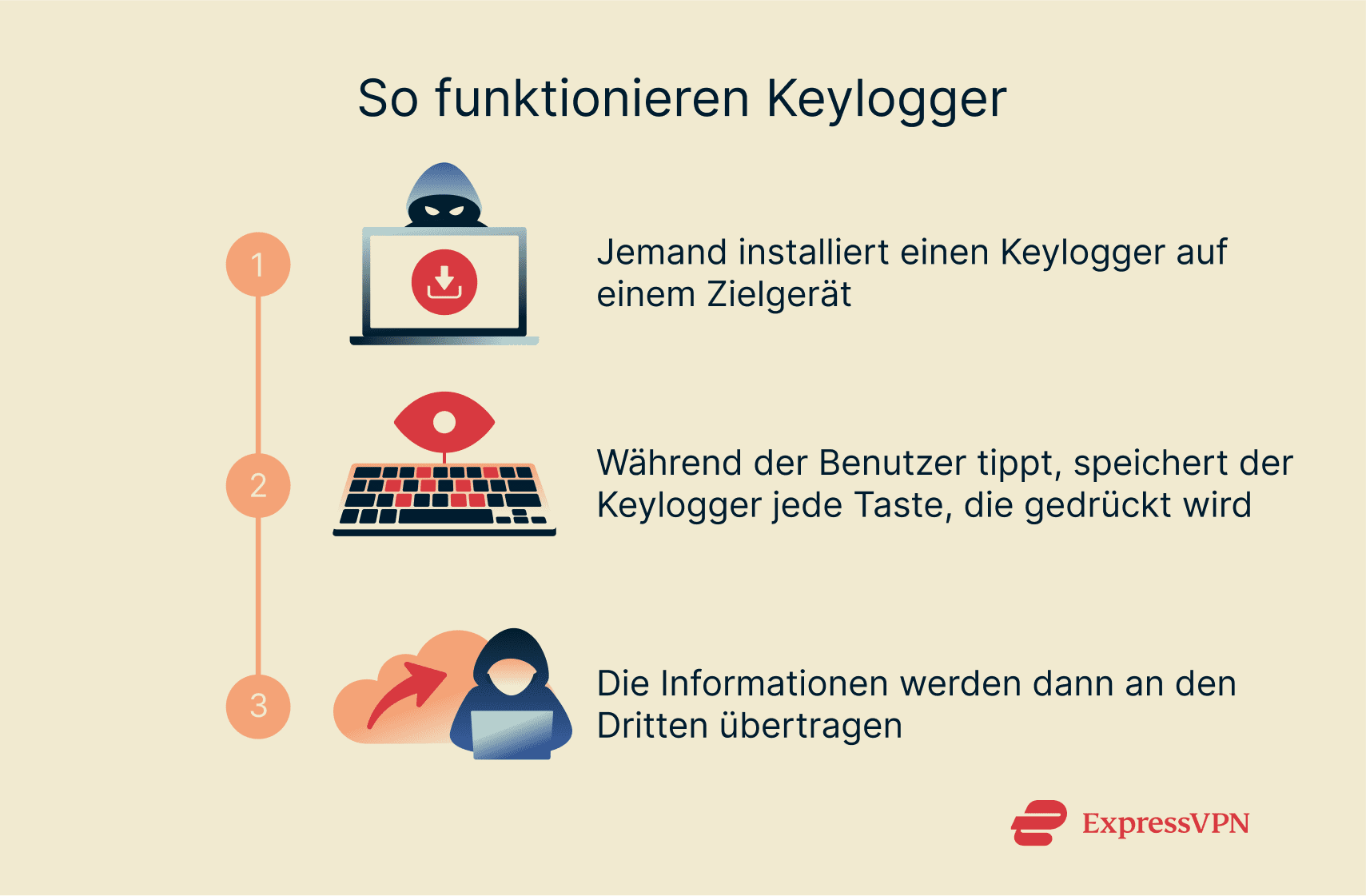

Wie funktionieren Keylogger?

Durch das Tippen auf die Tasten einer Tastatur „kommunizieren" wir im Wesentlichen mit unseren Computern und geben Befehle ein. Normalerweise sollte diese Kommunikation zwischen dir und deinem Computer privat bleiben, aber Keylogger sind fast wie neugierige Nachbarn, die sich in der Nähe verstecken, alles mithören, was du sagst, und die Informationen dann weitergeben.

Gängige Verbreitungsmethoden

Cyberkriminelle nutzen verschiedene Methoden, um Keylogger auf die Geräte ihrer Opfer zu bringen.

Bei hardwarebasierten Keyloggern benötigen sie oft physischen Zugriff auf das Gerät. Sie warten möglicherweise, bis ihr Opfer ein Gerät unbeaufsichtigt lässt, und nutzen dann die Gelegenheit, um ihren Keylogger zu installieren, oder tarnen Keylogger als harmlose Zubehörteile, die sie dann versenden, verkaufen oder herumliegen lassen, in der Hoffnung, dass jemand versucht, sie zu verwenden.

Bei softwarebasierten Keyloggern gehören zu den gängigsten Verbreitungsmethoden:

- Phishing-E-Mails: Phishing ist die häufigste Form von Cyberangriffen, wobei täglich buchstäblich Milliarden von Phishing-E-Mails versendet werden. Diese E-Mails sehen auf den ersten Blick sicher und legitim aus, enthalten jedoch oft bösartige Links oder Anhänge. Wenn du auf diese Links oder Dateien klickst, kann dies die Installation von Keylogger-Software auf deinem Gerät auslösen.

- Drive-by-Downloads: Bei einem Drive-by-Download wird ein Keylogger schnell und heimlich auf einem Gerät installiert, ohne dass der Besitzer davon etwas merkt. Dies geschieht häufig, wenn ein Benutzer auf einen Link klickt oder eine bösartige Website besucht, woraufhin die Keylogger-Dateien automatisch heruntergeladen und installiert werden, ohne dass der Benutzer um eine Bestätigung gebeten wird.

- Trojaner-Malware: Ein Trojaner ist eine Datei oder Anwendung, die auf den ersten Blick völlig harmlos und sicher erscheint, aber in Wirklichkeit bösartige Dateien oder bösartigen Code enthält. Kriminelle können Keylogger-Software auf diese Weise tarnen und Benutzer dazu verleiten, sie zu öffnen und zu installieren.

Es gibt auch dokumentierte Fälle, in denen große Technologiehersteller Computer und Laptops mit versehentlich integrierter Keylogger-Software verkauft haben. Selbst wenn du also die besten Praktiken für Cybersicherheit befolgst und es vermeidest, auf bösartige Links zu klicken und zwielichtige Webseiten zu besuchen, könntest du dennoch gefährdet sein.

Datenerfassung und -übertragung

Nach der Installation haben alle Keylogger, egal ob hardware- oder softwarebasiert, die gleiche Grundfunktionalität: Sie zeichnen auf, welche Tasten du in welcher Reihenfolge drückst. Einige können sogar herausfinden, wie stark und wie lange du die Taste drückst.

Sie speichern all diese Informationen in einer winzigen Datei auf deinem Gerät oder, im Falle von Hardware-Loggern, in ihrem eigenen internen Speicher. Diese Informationen werden dann oft digital an eine andere Person übertragen. Bei einigen Hardware-Loggern muss der Logger auch manuell ausgelesen werden, um auf die gesammelten Daten zuzugreifen.

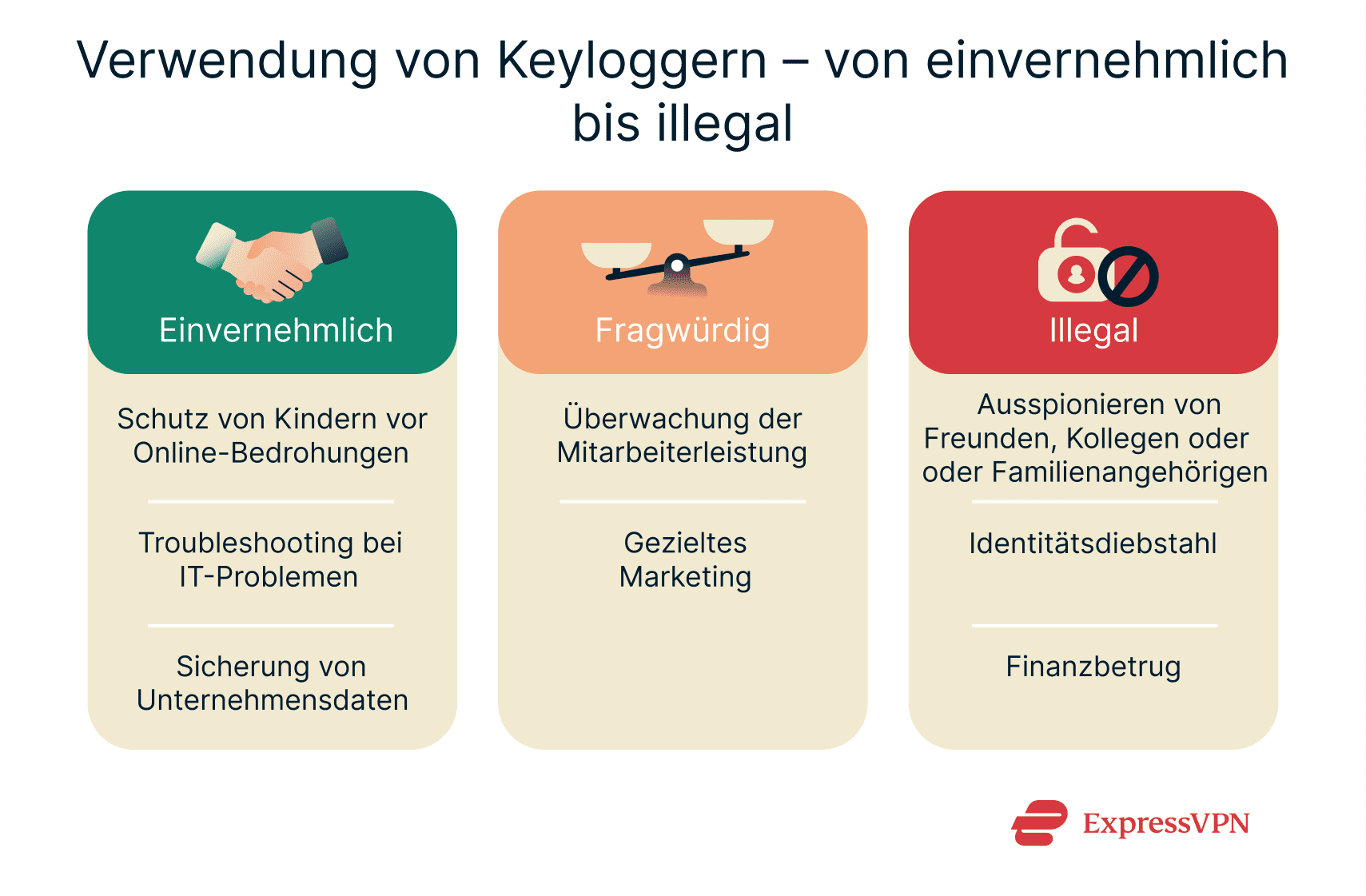

Verwendungszwecke von Keyloggern

Oft verbindet man das Konzept von Keyloggern mit illegalen Aktivitäten (wie z.B. Hacker, die versuchen, Passwörter zu stehlen und Online-Aktivitäten nachzuverfolgen). Das trifft zwar bis zu einem gewissen Grad zu, aber es gibt auch durchaus legitime und legale Anwendungsbereiche.

Im Folgenden werden wir einige Beispiele für mögliche legale und illegale Nutzungszwecke liefern.

Legale und einvernehmliche Nutzung

In manchen Anwendungsfällen akzeptieren die Benutzer bewusst die Installation von Keyloggern auf ihren Geräten für die folgenden Zwecke:

- Elterliche Aufsicht: Von Cybermobbing über Grooming bis hin zur Konfrontation mit expliziten Inhalten – Kinder sind heute allen möglichen Gefahren im Internet ausgesetzt. Eltern können einen Keylogger auf dem Computer oder Smartphone ihres Kindes installieren, um dessen Internetnutzung zu überwachen und sich benachrichtigen zu lassen, wenn die Software verdächtige Wörter oder Ausdrücke erkennt.

- IT-Support: IT-Techniker können Keylogger-Software verwenden, um Probleme auf einem Gerät zu beheben. Ein Keylogger kann IT-Fachleuten beispielsweise dabei helfen, die Tastenanschläge eines Benutzers aufzuzeichnen, wenn sie versuchen, einen System- oder Softwarefehler zu reproduzieren, um so zu verstehen, was den Fehler auslöst und wie er behoben werden kann.

- Unternehmenssicherheit: Unternehmen, die mit vielen sensiblen Daten umgehen oder einem hohen Risiko von Cyberangriffen und Datenverstößen ausgesetzt sind, können Keylogger als Teil ihrer Cybersicherheitsstrategie einsetzen. Sie können ihre Keylogger so einrichten, dass sie nur bestimmte Ausdrücke oder Verhaltensmuster verfolgen, die beispielsweise mit Sabotage durch Mitarbeiter oder Datenlecks in Verbindung stehen könnten.

Fragwürdige oder ethisch zweifelhafte Verwendung

In anderen Fällen kann die Verwendung von Keyloggern in ethisch zweifelhafte Bereiche abgleiten, wie zum Beispiel:

- Überwachung von Mitarbeitern: Einige Unternehmen setzen Keylogger-Software ein, um ihre Mitarbeiter zu überwachen. Obwohl diese Praxis in den meisten Ländern legal ist (in der Regel mit einigen Einschränkungen, wie z.B. der Verpflichtung, den Mitarbeiter darüber zu informieren, dass seine Tastenanschläge protokolliert werden), betrachten die Mitarbeiter selbst dies weitgehend als Verletzung ihrer Privatsphäre.

- Marketingzwecke: Es wurde festgestellt, dass viele Webseiten sowohl in den USA als auch in der EU die E-Mail-Adressen von Nutzern ohne deren Zustimmung sammeln. Diese Daten werden dann verwendet, um die Personen mit gezielten Werbeanzeigen zu bombardieren. Die Regierungen gehen jedoch mithilfe angepasster Datenschutzbestimmungen gegen diese Praktiken vor.

Kriminelle Verwendung von Keyloggern

Am häufigsten werden Keylogger aber wahrscheinlich für illegale Zwecke verwendet. Hier einige Beispiele:

- Identitätsdiebstahl: Cyberkriminelle setzen Keylogger ein, um bestimmte Daten einer Person zu stehlen. Sie könnten beispielsweise jeden Benutzernamen und jedes Passwort aufzeichnen, das ihr Opfer eingibt, und sich dann heimlich Zugang zu dessen Konten verschaffen oder dessen persönliche Daten und digitale Zugangsdaten im Darknet an andere Kriminelle verkaufen.

- Ausspionieren von Freunden und Familie: Manche Menschen missbrauchen Keylogger-Technologie, um Personen aus ihrem Umfeld auszuspionieren. Sie könnten illegal einen physischen oder digitalen Keylogger auf dem Gerät eines Freundes oder Familienmitglieds installieren und dann dessen Online-Aktivitäten überwachen, indem sie jedes eingegebene Wort, jede besuchte Website und jede gesendete Nachricht nachverfolgen.

- Finanzbetrug: Kriminelle können Keylogger auch für betrügerische Aktivitäten nutzen. Sie können sie beispielsweise verwenden, um die Bank-Anmeldedaten, Kreditkartennummern oder Krypto-Wallet-Zugangsdaten eines Opfers zu stehlen und eigene Zahlungen über die Konten des betroffenen Nutzers abzuwickeln.

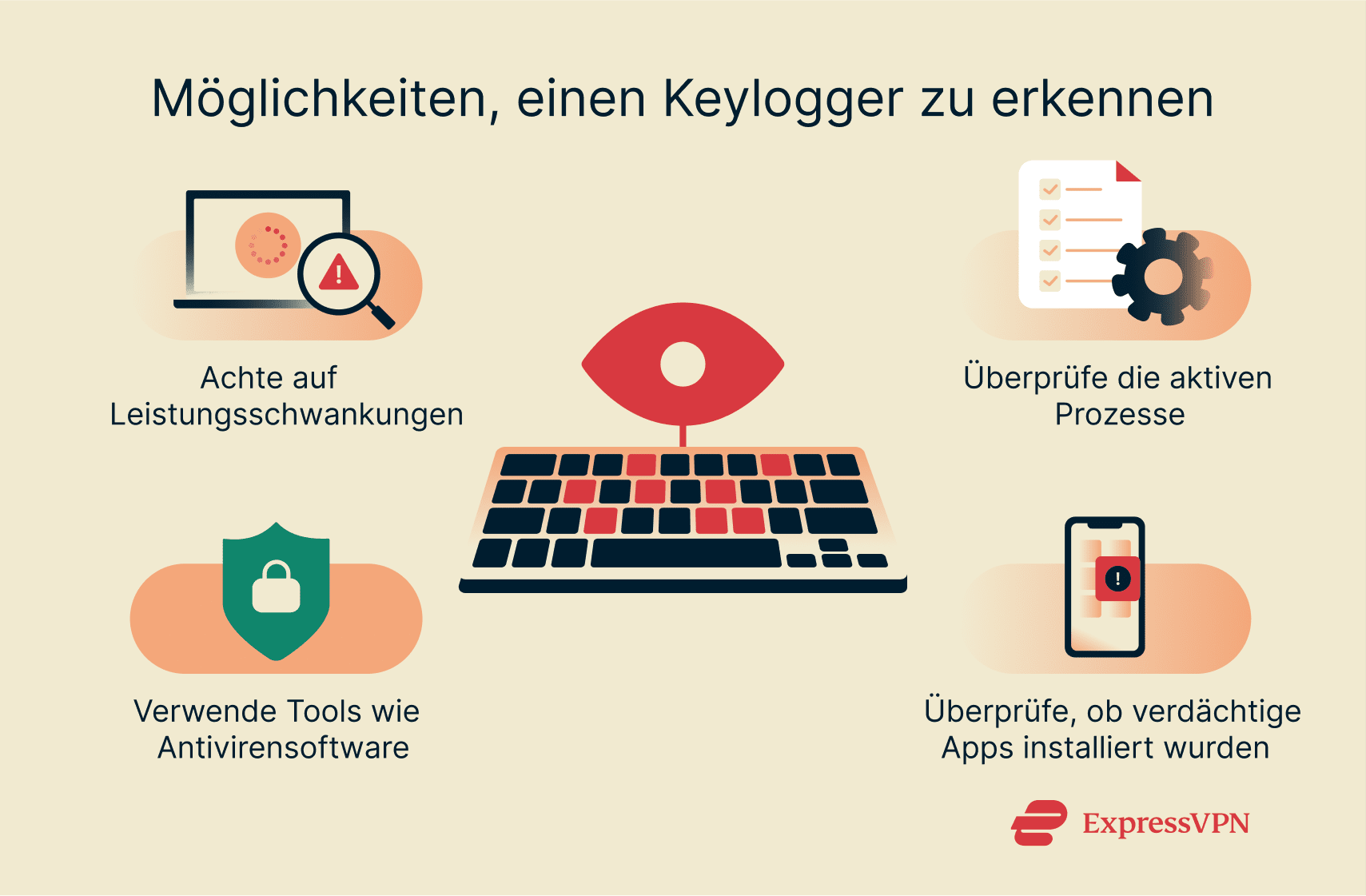

So erkennen Sie einen Keylogger

Keylogger sind von Natur aus heimtückisch und schwer zu erkennen, aber es gibt bestimmte Tools, die beim Aufspüren helfen. Außerdem solltest du auf bestimmte Warnzeichen achten.

Häufige Warnzeichen

Ein Keylogger kann die Leistung deines Geräts auf folgende Weise beeinträchtigen:

- Verzögerungen und Einfrieren beim Tippen: Ein Keylogger wird jedes Mal aktiviert, wenn du eine Taste drückst, was zu einer leichten, aber manchmal spürbaren Beeinträchtigung der Leistung führen kann. Oft bemerkt man beispielsweise beim Tippen eine leichte Verzögerung oder ein Einfrieren zwischen dem Drücken der Taste und der darauf folgenden Anzeige des Buchstabens oder der Aktion auf dem Bildschirm.

- Unbekannte Hintergrundprozesse: Keylogger arbeiten unbemerkt im Hintergrund, während du deinen üblichen Aufgaben nachgehst. Du kannst sie aber oft dennoch entdecken, indem du dir die Liste der aktiven Prozesse auf deinem Computer im Task-Manager unter Windows (STRG + Umschalt + ENTF) oder im Aktivitätsmonitor auf einem Mac (Befehl + Leertaste) genau anschaust.

- Browser- oder App-Hijacking: Keylogger können mit anderen bösartigen Tools wie Browser- oder App-Hijackern kombiniert werden, mit denen Cyberkriminelle deine Browser- oder Anwendungseinstellungen aus der Ferne ändern können. Behalte deine am häufigsten verwendeten Apps und deinen Internetbrowser im Auge, um nicht von dir vorgenommene Veränderungen schnell zu erkennen.

- Anzeichen auf Mobilgeräten: Auf einem Mobilgerät sind Anzeichen für das Vorhandensein eines Keyloggers unter anderem eine ungewöhnliche Erwärmung des Geräts aufgrund zusätzlicher Hintergrundprozesse, die beim Tippen ausgeführt werden, sowie ein deutlich schnellerer Batterieverbrauch als normal. Möglicherweise fallen dir auch bisher nicht wahrgenommene App-Symbole auf. Die Leistung des Gerätes kann allgemein etwas schlechter sein.

Tools zum Aufspüren von Keyloggern

Keylogger sind oft schwer zu erkennen, aber es gibt verschiedene Tools, mit denen du sie identifizieren und beseitigen kannst. Dazu gehören:

- Anti-Malware-Programme: Ein Antivirenprogramm kann Keylogger möglicherweise erkennen und unter Quarantäne stellen oder von deinem Gerät entfernen. Achte jedoch darauf, ein seriöses Programm zu verwenden, um die besten Ergebnisse zu erzielen. Idealerweise entscheidest du dich für ein Tool mit Anti-Rootkit-Funktionen, da die heimtückischsten Keylogger-Programme die Form von Rootkits haben, um die tiefsten Ebenen deines Systems zu beeinträchtigen.

- Listen der installierten Apps und Erweiterungen überprüfen: Eine weitere einfache Möglichkeit, um Anzeichen von Keyloggern auf einem Gerät zu erkennen, besteht darin, die Liste der installierten Apps und Browsererweiterungen zu überprüfen. Möglicherweise fallen dir dabei Apps/Erweiterungen auf, die du nicht kennst. Diese solltest du dann recherchieren, um mehr über sie zu erfahren. Es könnte sich um getarnte Keylogger handeln.

- Genaue Sichtprüfung des Geräts: Wenn du den Verdacht hast, dass sich hardwarebasierte Keylogger auf deinem Gerät befinden, lohnt sich eine Sichtprüfung. Du kannst dein Gerät entweder selbst überprüfen oder es zu einem vertrauenswürdigen Technikexperten bringen, der es sicher öffnen und die internen Komponenten auf Anzeichen von Manipulationen untersuchen kann.

Was kann ich tun, wenn ich einen Keylogger entdecke oder vermute?

Die Erkennung ist nur ein Teil der Lösung, wenn es um den Umgang mit unerwünschter Hardware und Software wie Keyloggern geht. Selbst wenn du einen Keylogger mit einer der oben genannten Methoden identifiziert hast, besteht die Gefahr, dass der Angreifer bereits Zugriff auf deine Daten hat. Daher ist es wichtig, die notwendigen Schritte zu unternehmen:

- Trenne dein Gerät vom Internet, damit der Keylogger keine Daten mehr an Dritte übertragen kann.

- Führe einen vollständigen Systemscan deines Geräts durch, um Spuren von Keylogger-Software zu finden und diese mit Hilfe deines Antivirenprogramms zu entfernen. Möglicherweise musst du auch die betreffenden Apps manuell deinstallieren oder entfernen und eine vollständige Werksrücksetzung deines Geräts durchführen, um alle Spuren der Keylogger-Software zu beseitigen.

- Ändere deine Anmeldedaten für alle Konten und Plattformen, die gefährdet sein könnten, insbesondere für Online-Bankkonten. Aktiviere nach Möglichkeit auch die Zwei-Faktor-Authentifizierung für diese Konten, um zusätzliche Sicherheit zu gewährleisten. Wenn du glaubst, dass Konten kompromittiert wurden, solltest du auch die entsprechenden Betreiber, wie z.B. Ihre Bank, informieren.

- Melde den Vorfall den zuständigen Behörden. In den USA kannst du Vorfälle von Cyberkriminalität dem Internet Crime Complaint Center (IC3) oder der Federal Trade Commission (FTC) sowie den örtlichen Strafverfolgungsbehörden melden, die dir möglicherweise auch Ratschläge zu sinnvollen weiteren Schritten geben können.

So schützt du dich vor Keyloggern

Das Aufspüren und Bekämpfen von Keyloggern kann äußerst schwierig sein. Es ist daher viel einfacher, proaktiv und präventiv vorzugehen und die folgenden Methoden und Lösungen zu nutzen, um dein Gerät vor möglichen Angriffen zu schützen.

Antivirensoftware

Diese funktioniert zwar nicht gegen Hardware-Keylogger, aber Antivirenprogramme sind oft sehr effektiv, um softwarebasierte Keylogger zu beseitigen und zu verhindern, dass sie überhaupt erst auf dein Gerät gelangen.

Sichere Surfgewohnheiten

Wie bereits erläutert, schleusen Cyberkriminelle Keylogger und andere Arten von Schadsoftware häufig über Phishing-Links und gefälschte Webseiten ein. Achte daher unbedingt auf sichere Surfgewohnheiten, wie z.B.:

- Klicke niemals auf verdächtige Links, insbesondere in E-Mails von Unbekannten oder aus verdächtigen Quellen.

- Erwäge den Wechsel zu einem sichereren Browser wie Tor oder Brave und verwende nach Möglichkeit sichere Browser-Erweiterungen.

- Nutze hilfreiche Sicherheitstools. Der Threat Manager von ExpressVPN beispielsweise ist ein Tool, das bei jedem ExpressVPN-Abonnement kostenlos mitgeliefert wird. Es minimiert das Risiko, versehentlich unsichere Dateien oder bösartige Anwendungen herunterzuladen, indem es bekanntermaßen unsichere Webseiten blockiert.

Gerätesicherheit

Das Risiko von Hardware-Keyloggern ist im Allgemeinen viel geringer als das von softwarebasierten Keyloggern, da sie für Kriminelle schwieriger zu installieren sind. Dennoch solltest du dein Gerät niemals unbeaufsichtigt an öffentlichen Orten wie Cafés, Flughäfen, Schulen und Büros stehen lassen. Lasse auch bei der Verwendung von Hardware Vorsicht walten, deren Herkunft du nicht kennst (wie z.B. unbekannten USB-Sticks oder externe Laufwerke).

Zwei-Faktor-Authentifizierung und Passwort-Manager

Diese Tools schützen dich nicht unbedingt vor Keyloggern, aber sie helfen, die Folgen zu mildern, wenn du doch einmal Opfer einer Keylogger-Attacke wirst.

- Die Zwei-Faktor-Authentifizierung bietet eine zusätzliche Sicherheitsebene für deine Konten. Selbst Hacker, die dein Passwort erbeutet haben, können sich nicht einfach einloggen und deine Konten übernehmen oder plündern.

- Passwort-Manager wie ExpressVPN Keys speichern alle deine Passwortdaten und verwenden sie zum automatischen Ausfüllen von Anmeldeformularen, sodass du beim Zugriff auf deine Konten keine Passwörter eingeben musst. Das macht es für Kriminelle mit Keyloggern viel schwieriger, deine Anmeldedaten zu stehlen.

FAQs: Häufige Fragen zu Keyloggern

Kann ein Keylogger leicht entdeckt werden?

Nein, Keylogger können sowohl in physischer als auch in digitaler Form recht schwer zu erkennen sein. Eine Sichtprüfung der Geräte kann dabei helfen, Hardware-Keylogger zu entdecken, und Antivirenprogramme sind bei der Identifizierung von Software-Keyloggern äußerst hilfreich. Zudem kannst du auch auf typische Anzeichen achten, die auf einen Keylogger hindeuten, wie z.B. eine verzögerte Eingabe oder zufällige Abstürze und Einfrieren des Systems.

Was ist ein Beispiel für einen Keylogger?

Keylogger gibt es in zwei verschiedenen Formen: als Hardware und als Software. Ein Beispiel für einen Hardware-Keylogger wäre ein USB-Stick, der an einen PC angeschlossen wird und Tastenanschläge verfolgt und überträgt. Ein Beispiel für einen Software-Keylogger ist ein Programm auf API-Ebene, das Signale von der Tastatur erfasst und effektiv jedes einzelne Wort aufzeichnet, das der Benutzer eingibt.

Sind Keylogger illegal?

Nicht zwingend. Jemand könnte einen Keylogger auf seinem eigenen Gerät installieren, ohne gegen das Gesetz zu verstoßen, oder einen Keylogger mit Zustimmung des anderen Benutzers auf dessen Gerät einrichten, was völlig legal ist. Keylogger werden jedoch spätestens dann illegal, wenn sie ohne Zustimmung oder Wissen des Gerätebesitzers installiert werden, da dies gegen verschiedene Datenschutzgesetze und -vorschriften wie die DSGVO verstößt. Bedenke aber, dass die Gesetze weltweit variieren können.

Wie kann ich feststellen, ob mein Gerät mit Keylogging-Malware infiziert ist?

Leider merken viele Opfer nicht, dass auf ihrem Gerät ein Keylogger installiert ist, da diese sich gut tarnen. Du solltest auf bestimmte Anzeichen für das Vorhandensein eines Keyloggers achten, wie z.B. eine plötzlich verschlechterte Leistung und zufällige Abstürze. Du kannst auch Antivirensoftware verwenden, um dein System regelmäßig zu scannen und softwarebasierte Keylogger zu entfernen.

Was ist der Unterschied zwischen einem Keylogger und Spyware?

Spyware ist ein weit gefasster Begriff, der sich auf alle schädlichen Programme bezieht, die ohne Zustimmung des Benutzers heimlich Daten über dessen Computeraktivitäten sammeln. Keylogger sind im Grunde eine bestimmte Art von Spyware, die einzelne Tastenanschläge erfasst und protokolliert und diese Informationen an Dritte weiterleitet, aber nicht immer für böswillige Zwecke eingesetzt wird.

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN