SSL-VPN:仕組みと重要性

SSL-VPN(Secure Sockets Layer Virtual Private Network)は、多くの組織がリモートワークのセッションを安全に保護し、リソースへのアクセスを管理するために利用しているツールです。しかし、SSL-VPNとは正確に何なのか?どのように機能するのか?そして、なぜ多くの企業が従来型のVPN技術よりもSSL-VPNを選んでいるのでしょうか?

このガイドでは、その仕組みを分かりやすく解説します。SSL-VPNがどのように機能するのか、暗号化によってどのようにデータを保護するのか、IPsec VPNとの違い、そしてネットワークセキュリティ全体の中でどのような役割を果たしているのかを解説します。

SSL-VPNとは?

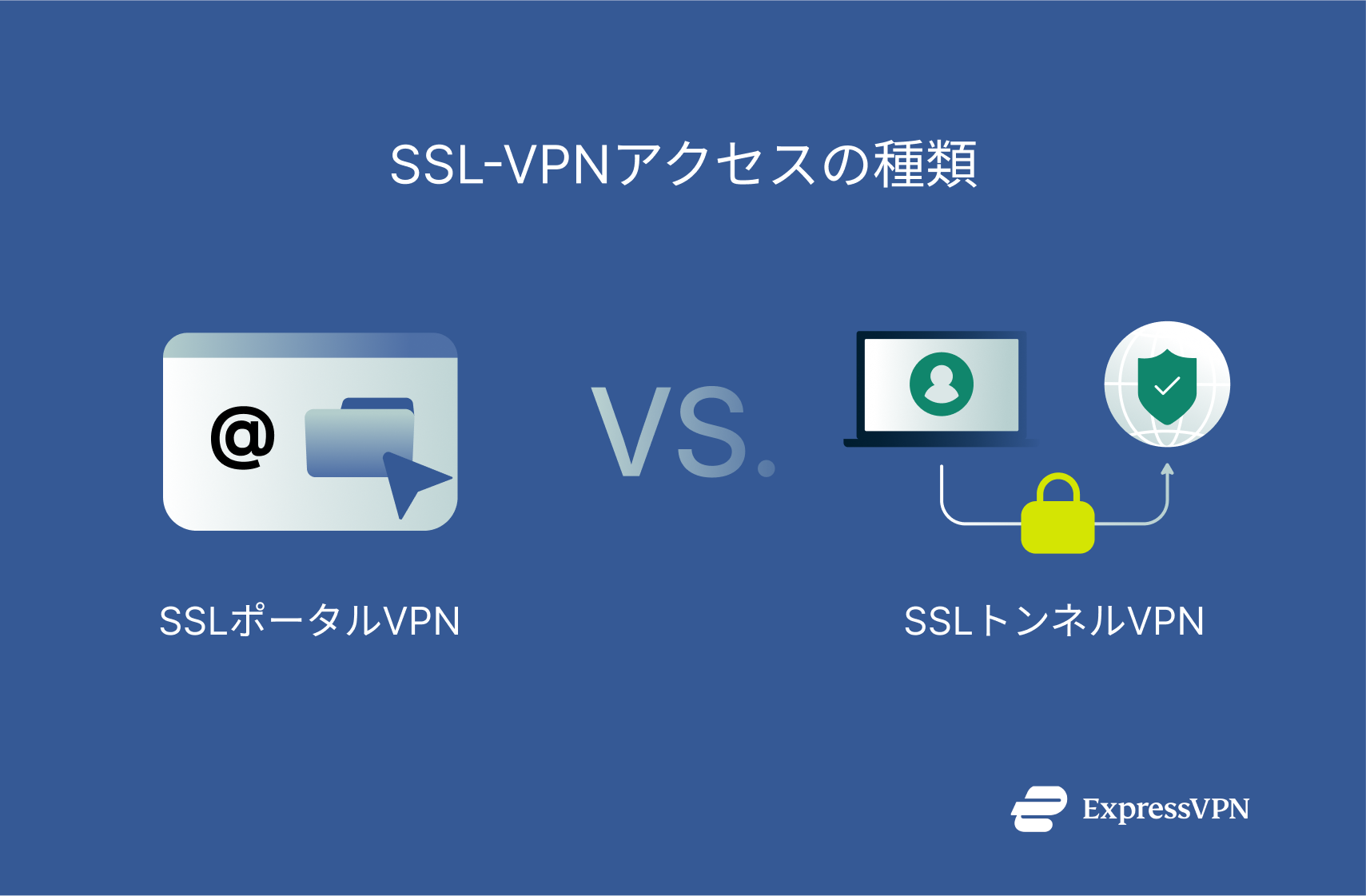

SSL-VPNには、「トンネルモード」と「ポータルモード」の2種類があります。

SSLポータルVPN

SSLポータルVPNは、人々が「SSL-VPN」と呼ぶときに最も一般的に指しているタイプです。これは、標準的なウェブブラウザを使用してインターネット経由で安全にプライベートネットワークへ接続できるツールです。

この方式では、あなたのデバイスとリモートサーバーの間に暗号化されたリンクを作成し、同じネットワーク上に物理的にいなくても、社内システム、ファイル、またはアプリケーションにアクセスできるようにします。

専用のVPNクライアントを必要とせず、SSLポータルVPNは通常、HTTPS(銀行やメールサービスなどのウェブサイトを保護しているのと同じ暗号化方式)を使って標準的なウェブブラウザから接続します。これにより、ノートパソコン、タブレット、スマートフォンなど、どのデバイスでも簡単かつ柔軟に利用できます。

このタイプのVPNは、リモートワークチームや出張の多い従業員、あるいはどこからでも安全で信頼性の高い社内アクセスが必要な人に最適なソリューションです。

- 最適な用途:日常業務、ウェブベースのツール利用、限定的なユーザーアクセス

- 設定の必要性:不要(ブラウザ上で動作)

SSLトンネルVPN

トンネルモードは、より広範なアクセスを可能にします。ログイン後、あなたのデバイスとネットワークの間に安全な経路(トンネル)を作成するため、リモートデスクトップや企業向けソフトウェアなど、ウェブベースではないアプリも使用できます。

完全なトンネルアクセスを有効にするには、SSL-VPNではクライアントが必要です。これは通常、デバイスにインストールする軽量なアプリや補助ツールです。このクライアントは仮想ネットワークインターフェース(Wi-Fiやイーサネットアダプターに似たもの)を作成します。これはブラウザだけでは生成・設定できないため、デバイス全体のトラフィックをウェブアプリだけでなくすべて安全にVPN経由でルーティングできるようにします。

- 最適な用途:フルタイムのリモートワーカー、ネットワークへの深いアクセスが必要な場合

- 設定の必要性:専用VPNクライアントまたは軽量ヘルパーアプリのインストールが必要

ほとんどのSSL-VPNは、SSL暗号化の後継技術であるTLS(Transport Layer Security)に依存しています。今日ではTLSが標準となっていますが、「SSL-VPN」という用語は依然として広く使われています。

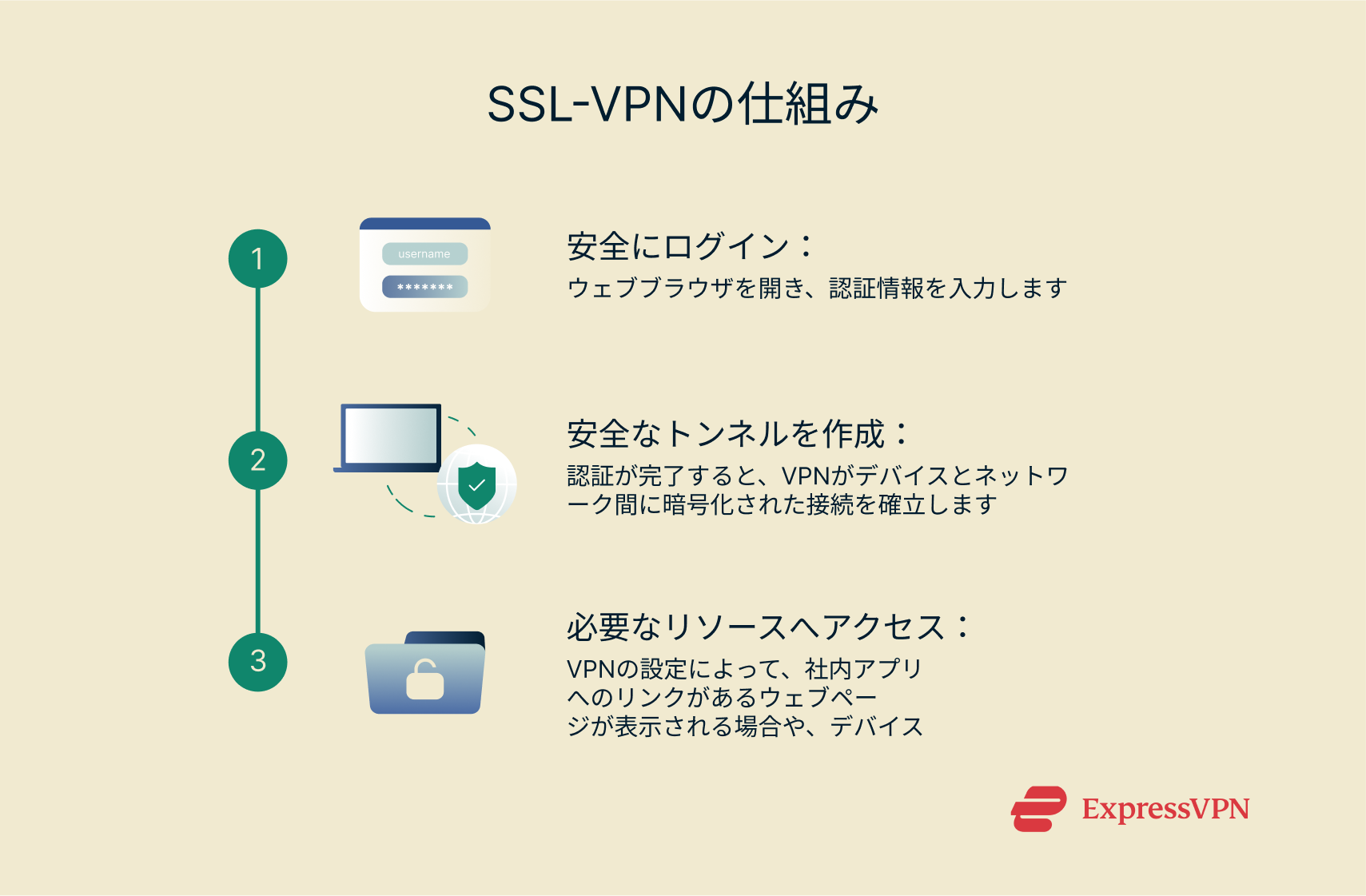

SSL-VPNの仕組み

SSL-VPNに接続すると、バックグラウンドでは次のような処理が行われます。

- ログイン:ウェブブラウザを開き、ログインページにアクセスします。ユーザー名、パスワード、あるいはアプリからの認証コードなどを入力すると、システムがあなたのアクセス権を確認します。

- 安全なトンネルの作成:認証が完了すると、VPNはあなたのデバイスとネットワークの間に暗号化された接続を確立します。この接続はTLS(SSLの最新バージョン)を使用してデータを保護するため、たとえ公共Wi-Fiを利用していても、送受信する情報を第三者が閲覧・改ざんすることはできません。

- 必要なリソースへのアクセス:VPNの設定内容によって、ログイン後に社内アプリへのリンクがあるポータルページに移動する場合(ポータルモード)や、インストール済みのVPNクライアントが自動的に起動してネットワーク全体への接続を確立する場合(トンネルモード)があります。

ポータルモードでは、追加のソフトウェアを必要とせず、すべてがブラウザ内で動作します。一方、トンネルモードでは安全な接続を確立するためにVPNクライアントアプリが必要です。いずれの方式でも、あなたのデータは保護され、ほぼどこからでも安全に作業を行うことができます。

どのタイプのSSL-VPNがあなたのビジネスに最適か?

どのタイプのSSL-VPNを選ぶべきかは、ユーザーがどの程度のアクセスを必要としているか、そしてネットワークがどのように構成されているかによって決まります。

- ユーザーがメールの確認、いくつかの社内サイトへのアクセス、またはウェブベースのツールの利用だけを必要としている場合は、ポータルモード で十分です。設定が簡単で、すぐに使い始めることができます。

- 一方で、ユーザーがフル機能のアプリケーションを実行したり、リモートデスクトップを使用したり、ブラウザベースでないサービスにアクセスしたりする必要がある場合は、トンネルモード の方が適しています。これにより、社内ネットワーク内にいるのと同じような環境で自由に作業ができます。

企業によっては、両方のモードを併用することもあります。たとえば、外部委託スタッフ(契約社員)にはポータルモード経由でアクセスを許可し、正社員にはトンネルモードを使用してより深いレベルのアクセスを提供する、といった運用です。最適な選択は、「使いやすさ」「セキュリティ要件」「アクセス権の範囲」という3つのバランスによって決まります。

SSL-VPNとIPsec VPNの違い:主要なポイント

SSLとIPsecは、最も広く利用されているVPN技術の2つです。どちらもデータを保護し、リモートアクセスを可能にしますが、動作の仕組みや想定されている用途が異なります。

以下では、その主な違いを紹介します。

ネットワーク層 vs. アプリケーション層

IPsecとSSL-VPNの最大の技術的な違いは、OSIモデルのどの層で動作するかです。

IPsec VPNはネットワーク層(レイヤー3)で動作します。つまり、デバイスとネットワーク間のすべての通信を保護します。接続後は、まるでオフィスのLANケーブルに直接接続しているかのように、ファイル転送からバックグラウンドアプリまで、すべてのトラフィックがVPNを通ります。

SSLポータルVPNはアプリケーション層(レイヤー7)で動作します。つまり、ウェブアプリ、メール、社内ダッシュボードなど、特定のサービスにのみブラウザ経由でアクセスできるという仕組みです。これは「クライアントレス(専用ソフト不要)」な構成であり、ユーザーは許可されたツールのみにアクセスし、それ以外のネットワーク資源には触れられません。

SSLトンネルVPN はより複雑です。通信はトランスポート層・セッション層・プレゼンテーション層(レイヤー4〜6)を経由して確立されますが、実際に運ばれるデータはネットワーク層(レイヤー3)のパケットです。この構成にはVPNクライアントが必要で、デバイスに広範な社内ネットワークアクセスを与えます。まるでオフィス内で物理的に接続しているような状態になります。

基本的に、IPsec VPNと SSLトンネルVPNはフルネットワークアクセスや拠点間(サイト間)接続に最適です。一方で、SSLポータルVPNは、ユーザーが閲覧・操作できる範囲をより細かく制御したい場合に理想的な選択肢です。

セキュリティと暗号化

SSL-VPNとIPsec VPNはいずれも強力な暗号化を使用しますが、その処理方法は異なります。

IPsec VPNは、どのアプリやサービスを使用しているかに関係なく、デバイスとリモートネットワーク間で送受信されるすべてのIPパケットを暗号化します。これにより、ブラウザ、メール、ソフトウェアなど、あらゆる通信がデフォルトで保護される「フルトンネル構成」に最適です。

一方、SSL-VPNは、ウェブサイトの保護にも使われるTLS暗号化(HTTPSの「S」の部分)を使用します。ポータルモードでは、ブラウザを介して特定のウェブアプリやサービスへのアクセスをTLSで保護します。トンネルモードでは、IPsecに似たフルネットワークアクセスを提供しつつ、TLSを用いて安全なトンネルを確立します。

どちらも正しく設定すれば高いセキュリティを実現できます。どちらを選ぶべきかは、どの程度のアクセス権を与える必要があるか、そして設定にどのくらいの柔軟性を求めるかによって決まります。

ユーザー認証とアクセス制御

SSL-VPNとIPsec VPNのもう一つの大きな違いは、ユーザーのログイン方法と、接続後にアクセスできる範囲にあります。

IPsec VPNは、通常ユーザーのデバイスにVPNクライアントをインストールする必要があります。この構成では、ユーザーの本人認証だけでなく、デバイス自体の確認も行うことが一般的です。接続後は、特別な制限を手動で設定しない限り、ユーザーはネットワーク全体にアクセスできる場合が多く、SSLトンネルVPN も同様に広範なアクセスを提供します。

一方、SSLポータルVPNはよりシンプルです。ウェブページからログインし、アクセス権限をユーザーごとに細かく設定できます。これにより、ユーザーに必要なツール(特定のアプリやファイルなど)だけを提供し、ネットワーク全体へのアクセスを制限することが容易です。

このため、SSLポータルVPNは、誰がどのリソースにアクセスできるかを厳密にコントロールしたい場合、特にリモートワーカーや外部委託業者などの第三者ユーザーに対して、より適した選択肢となります。

導入と管理

IPsecVPNの設定には、通常より多くの時間と手間がかかります。各ユーザーのデバイスにソフトウェアをインストールし、証明書を扱い、異なるネットワークやファイアウォール間で動作するようにすべてを設定する必要があります。動作自体は安定していますが、手動での管理作業が多くなります。同じことは SSLトンネルVPNにも言えます。こちらもVPNクライアントソフトウェアの使用が伴います。

一方で、SSLポータルVPNは導入がはるかに簡単です。ブラウザ経由で動作するため、通常は何もインストールする必要がありません。ITチームは1つの管理画面から全ユーザーのアクセスを管理し、設定を一括で適用できるため、時間の節約になり、セットアップ時の問題も軽減されます。

チームの規模が大きい場合、リモート環境で作業している場合、または個人用デバイスと業務用デバイスが混在している場合は、SSLポータルVPNの方が一般的により迅速かつ容易に管理できます。

パフォーマンスと速度の比較

SSL-VPNと IPsecVPNはどちらも高いパフォーマンスを発揮できますが、トラフィックの処理方法にはいくつかの違いがあります。

IPsecVPNは、ネットワーク全体を相互接続し、2つの拠点間のすべての通信を保護するためによく使用されます。拠点間で大量かつ安定したデータを安全に処理する場合に最適な選択です。

SSLトンネルVPNも高負荷トラフィックの処理に優れていますが、SSLポータルVPN は、ウェブアプリ、社内ダッシュボード、共有ドキュメントなど、特定のリモートワーク業務に適しています。ネットワーク全体ではなく特定のアプリケーションに焦点を当てているため、利用内容によっては接続がより速く、帯域幅への負荷も軽くなる場合があります。

とはいえ、実際の通信速度はVPNプロトコルそのものだけでなく、ネットワーク構成、サーバーの負荷、VPN暗号化設定、そしてインターネット接続環境など、複数の要因に左右されます。

| 機能 | SSLポータルVPN | IPsecまたはSSLトンネルVPN |

| 動作レイヤー | アプリケーション層 – 特定のアプリを保護 | IPsec:ネットワーク層 – すべてのトラフィックを保護

SLトンネルVPN:トランスポート層、セッション層、プレゼンテーション層 |

| アクセス方法 | ブラウザベース

(HTTPS) |

専用VPNクライアントが必要 |

| ユーザーアクセス制御 | アプリ/サービスごとの詳細な制御が可能 | 広範囲(ネットワーク全体、制限を設けない場合) |

| セットアップの複雑さ | 導入と管理が容易 | より複雑:ソフトウェア、証明書、ファイアウォール設定が必要 |

| デバイス互換性 | ブラウザを備えたあらゆるデバイスで動作 | VPNソフトウェアのインストールが必要 |

| 主な用途 | リモートワーク、外部委託、限定アクセスユーザー | 拠点間接続、フルリモートアクセス |

| パフォーマンス | 軽〜中程度の利用(ウェブアプリ、メール、ダッシュボード)に最適化 | 高負荷トラフィック(VoIP、大容量転送)に強い |

| セキュリティ | 適切に設定されればTLS暗号化で安全 | パケットレベルの強力な暗号化、適切な設定で安全 |

オンプレミス vs. クラウド導入

もう一つ注目すべき重要な違いは、VPNインフラをどこにホストするかという点です。IPsecVPN および SSLトンネルVPNは、一般的にオンプレミス環境で導入されます。つまり、組織がハードウェアとソフトウェアを自社で所有・管理するということです。これにより、構成や設定を完全にコントロールできますが、同時にアップデート、セキュリティ対策、保守管理などの責任も増します。

一方、SSLポータルVPNはクラウドベースのサービスとの統合が容易です。多くのプロバイダーが、マネージドソリューションとしてSSLポータルVPNを提供しており、自社でVPNサーバーを運用する負担をかけずに、リモートユーザー向けのアクセス拡張を簡単にスケールできます。

クラウドファースト戦略を進めている企業にとって、SSLポータルVPNはより柔軟でメンテナンス負担の少ない選択肢となります。一方で、最大限のコントロールを求める組織にとっては、オンプレミス環境で展開する IPsecVPN または SSLトンネルVPN の方が依然として適している場合があります。

また、IPsecVPN と SSLトンネルVPN のどちらを選ぶかを検討する際、前者はより幅広いOSでサポートされている一方で、後者の SSL-VPN はより多様なリモートデバイスで動作しやすく、接続問題も少ない傾向があります。特に、多くの従業員が自宅などから自分のデバイスで作業する環境では、この柔軟性が大きな利点となります。

どのVPNタイプがより安全か?

IPsecVPNとSSL-VPNはいずれも強力な暗号化を使用しており、高いレベルのセキュリティを実現できます。しかし、セキュリティは単に暗号化の強度だけで決まるものではありません。実際の脆弱性は、多くの場合プロトコルそのものではなく、VPNの導入方法や運用管理の仕方から生じます。

IPsecVPNは、2つのエンドポイント間のすべてのトラフィックを暗号化します。そのため、フルトンネル構成やオフィス間のサイト間接続に非常に適しています。IPsecはネットワーク層で動作するため、インターネット上に直接公開されるサービスが少なく、攻撃対象領域(アタックサーフェス)を減らすことができます。

一方、SSL-VPN(特にポータルモード)は、より広い攻撃対象領域を持ちます。ブラウザからアクセスできるウェブポータルは、メール、ダッシュボード、アプリなどの社内サービスに直接接続されています。そのため、このポータル自体に脆弱性がある場合、攻撃者にとって魅力的な標的となります。

そして忘れてはならないのは、セキュリティは常に「適切な設定」に依存するということです。パスワードの弱さ、古いソフトウェア、アクセス権限の管理不備などがあると、どのプロトコルを使っていてもVPNはリスク要因になり得ます。

SSL-VPNを使用する利点

高度なセキュリティと暗号化

SSL-VPNは、安全なウェブサイトで使用されているものと同じ暗号化技術であるTLS(Transport Layer Security)によってデータを保護します。これはHTTPSの「S」にあたります。この暗号化により、通信内容はプライベートに保たれ、送受信する情報を誰にも見られたり改ざんされたりすることがありません。

また、SSLポータルVPNは標準的なウェブポート(例:ポート443)を使用して動作するため、特別な設定を行わなくてもほとんどのファイアウォールを通過できます。つまり、公衆Wi-Fiや信頼できないネットワーク上でも安全な接続を確保できるということです。

ソフトウェアインストール不要のリモートアクセス

SSLポータルVPNの最大の利点の1つは、その使いやすさです。追加アプリのインストールや複雑な設定は不要です。ブラウザを開いてログインするだけで、すぐに社内ネットワークへアクセスできます。

これにより、セットアップ時のトラブルやサポートチケットの発生が減少し、より迅速なアクセスが可能になります。特に自分のデバイスを使用しているユーザーや、新しい環境で作業する人にとって非常に便利です。

ウェブブラウザとモバイルデバイスとの互換性

SSLポータルVPNは、ほぼあらゆるデバイスで動作します。ブラウザとインターネット接続さえあれば、ノートパソコン、スマートフォン、タブレットなど、どの端末からでも安全にログインできます。

特定のOSに合わせたり、専用ソフトをインストールしたりする必要はありません。これにより、異なるデバイスを使用するリモートチームのサポートが容易になります。自宅勤務、出張中、あるいは個人用と業務用デバイスを切り替える場合でも、常に安全に接続を維持できます。

事業継続性と安全なリモートワークの柔軟性

仕事は必ずしもオフィスのデスクで行われるわけではありません。人々は移動し、デバイスを切り替え、自宅で作業することもあります。また、オフィス閉鎖、悪天候、移動制限といった予期せぬ事態が発生することもあります。

SSLポータルVPNは、そうした状況でもチームが確実に接続を維持できるようにします。特別な機材や複雑な設定は不要で、ブラウザとインターネット接続さえあれば安全に必要なリソースへアクセスできます。リモートワークにおけるVPNの利用は、柔軟性とデータセキュリティが重視される現代においてますます重要になっています。

SSL-VPNは、チームがどこにいても業務を継続できる、実用的で安全な手段です。

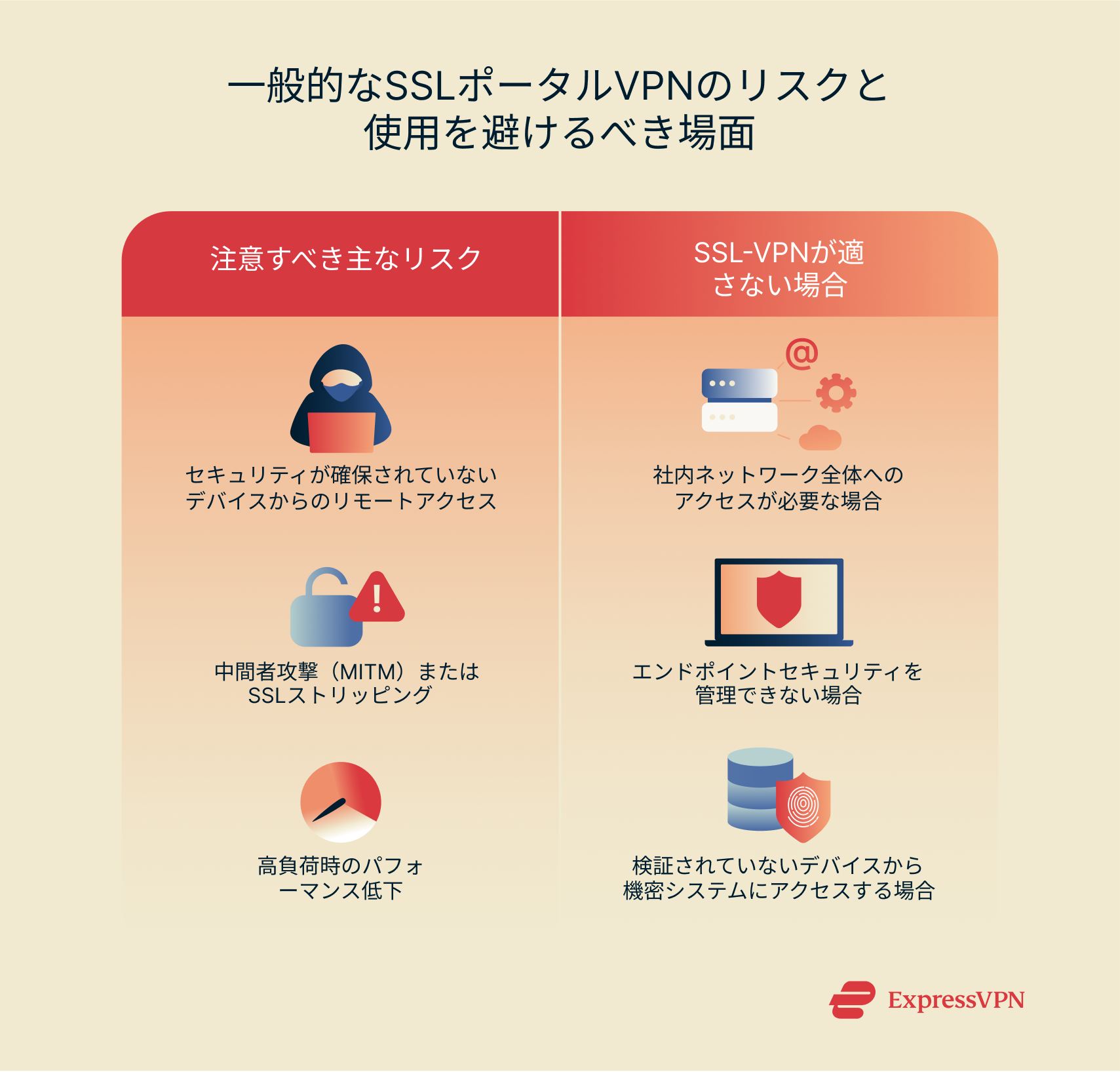

SSL-VPNの潜在的なリスクと制限

SSLポータルVPNはリモートアクセスを簡単かつ柔軟にしますが、他のあらゆる技術と同様にトレードオフ(代償)があります。リスクを理解しておくことで、より効果的な計画を立て、一般的な落とし穴を回避できます。以下は注意すべきいくつかのポイントです。

セキュリティ上の脆弱性と攻撃ベクター

SSLポータルVPNはウェブポータル経由でアクセスできるため、そのポータルソフトウェアに脆弱性が存在すると、致命的な被害を招く可能性があります。これは、クライアントインストールを必要とするIPsecVPNやSSLトンネルVPNではあまり問題になりません。

もしSSL-VPNポータルが侵害された場合、攻撃者は中間者攻撃(MITM攻撃)を仕掛けることができます。例えば、ポータルソフトウェアを改ざんして、ユーザーがログイン時に入力したパスワードを攻撃者に送信させるような仕組みを組み込むことが可能です。

また、攻撃者が「SSLストリッピング」という手法を使い、安全なHTTPSセッションを暗号化されていないHTTPにダウングレードさせ、機密情報を盗み取るケースもあります。不正に設定された証明書や安全でない公共ネットワークは、このような攻撃を受けやすくします。

このリスクを軽減するために、組織は強力なデジタル証明書を使用し、ユーザーに対して疑わしい接続を識別する方法を教育することが重要です。

パフォーマンスに関する考慮事項

SSLポータルVPNは、メール、ウェブアプリ、ファイル共有などの日常業務に最適ですが、大容量ファイル転送やVoIPのような高帯域幅を必要とする作業には最適ではありません。そのような用途では、SSLトンネルVPNの方が適しています。

パフォーマンスは次の主要な要素によって左右されます:

- VPNサーバーの処理能力:同時にどれだけのトラフィックを処理できるか

- 接続ユーザー数:利用者が増えると速度が低下する可能性がある

- 暗号化の強度:強力な暗号化は処理能力をより多く消費する

- ネットワーク品質:不安定な接続や公共Wi-Fiでは問題が発生する場合がある

利用が集中する時間帯には速度低下を感じることがありますが、ほとんどのリモート業務においては、SSLポータルVPNは追加ハードウェアを必要とせず、迅速かつ安定したアクセスを提供します。

SSL-VPNを使用しない方が良い場合

ユーザーがネットワーク全体へのアクセスを必要とする場合(社内データベースの操作、システム管理、オフィス間の拠点接続など)、IPsecVPNまたはSSLトンネルVPNの方が適しています。SSLポータルVPNは、基本的にアプリケーションレベルのアクセス用に設計されており、デフォルトではネットワーク全体のトンネリングには対応していません。

また、エンドポイントセキュリティを十分に強制できない環境(管理されていないデバイスや公共端末など)でも理想的ではありません。これらの環境では、安全でないHTTPページへのアクセスによってリスクが高まり、マルウェア感染やブラウザの侵害により、安全な接続であっても危険にさらされる可能性があります。

このような場合、会社支給デバイスからのみアクセスを許可する、またはリスクの低い特定ツールにアクセスを制限するなどの対策を取る方が安全です。

SSL-VPNの利用例と業界での活用

SSL-VPNはテクノロジー企業だけのものではありません。幅広い業界で導入されており、人々が必要なシステムやツールに安全かつ柔軟にアクセスできるようにしています。以下では、さまざまな分野でSSL-VPNがどのように活用され、業務の継続とデータ保護を両立しているかを紹介します。

ヘルスケア業界:患者データへの安全なアクセス

医療分野では、患者データへの迅速なアクセスが求められますが、それがセキュリティを犠牲にすることは許されません。医師、看護師、その他の医療スタッフは、自宅、サテライトクリニック、または移動中など、さまざまな場所から記録を参照する必要があります。SSLポータルVPNを利用すれば、機密情報を外部にさらすことなくそれが可能になります。

接続はSSL/TLSによって暗号化されているため、送信中の患者データを安全に保護できます。また、医療機関はユーザーの役割に応じてアクセス権限を制御できるため、必要な情報だけを閲覧できるように制限できます。これは効率的であるだけでなく、HIPAA(医療保険の携行性と責任に関する法律)などの厳格な法規制に準拠するためにも不可欠です。

遠隔医療、モバイル診断、勤務時間外のカルテ確認など、どのような状況でもSSL-VPNが安全なアクセスをサポートします。

金融業界:機密取引の保護

金融の専門家は、日々クライアントの記録、銀行の認証情報、投資情報などの機密データを扱っており、サイバー攻撃の主要な標的となりやすい存在です。SSL-VPNは、オフィスでの業務中であってもリモート環境であっても、デバイスとネットワーク間でやり取りされるすべてのデータを暗号化することで、その情報を保護します。

このような保護は、自宅や公共Wi-Fiから金融システムにアクセスする際に特に重要です。SSL-VPNは安全なトンネルを作成し、取引内容をプライベートに保つことで、不正な第三者が口座情報や重要な業務データを傍受するのを防ぎます。

企業IT:リモートワークのセキュリティ

多くの企業では、従業員が異なる場所、異なるデバイス、異なる時間帯で業務を行っています。そこでITチームには、「設定を複雑にしすぎることなく、どのように安全な社内システムアクセスを提供するか」という課題が生まれます。

SSLポータルVPNは、その課題を解決する手段となります。ユーザーは追加ソフトウェアや特別なハードウェアを必要とせず、ウェブブラウザを介して安全に接続できます。そのため、自宅勤務、個人用ノートパソコンの使用、複数拠点間の移動などがあるチームにも実用的です。

企業のIT部門の観点から見ても、SSLポータルVPNは管理が容易です。アクセス権限はユーザーの役割に基づいて調整でき、すべてを中央で一元管理することが可能です。この導入の容易さと柔軟性こそが、完全なゼロトラスト環境がまだ整っていない企業でも、多くの組織がリモートアクセスにSSLポータルVPNを採用し続けている理由です。

教育分野:安全なリモート学習環境の実現

今日では、大学や学校の運営はキャンパス内だけにとどまりません。学生や教職員は、寮、図書館、自宅、あるいはどこにいても、学習プラットフォーム、メール、研究ツールに安全にアクセスする必要があります。そこで役立つのがSSL-VPNです。

SSL-VPNを使えば、複雑な設定を行わずに、ブラウザや軽量アプリを通じて簡単に接続できます。学生は授業に必要な教材やシステムに容易にアクセスでき、教員やスタッフは役職や権限に応じて、より広範な内部システムにアクセスすることが可能です。

最大の利点は「アクセス制御」です。教育機関は、誰がどのシステムにアクセスできるかをきめ細かく管理できるため、機密性の高いシステムを保護しながら、安全で円滑なリモート学習環境を実現できます。

FAQ:SSL-VPNに関するよくある質問

SSL-VPNはIPsecVPNより優れていますか?

それは利用目的によって異なります。SSLポータルVPNは設定が簡単で、どのブラウザでも動作し、特定のアプリやツールへのリモートアクセスに最適です。一方、IPsecVPNはネットワーク全体へのアクセスや拠点間接続(サイト間接続)に適していますが、専用ソフトウェアが必要で、設定にも手間がかかります。SSLトンネルVPNも同様に、より複雑なセットアップが必要です。どちらか一方が常に優れているというわけではなく、それぞれが異なる用途に合わせて設計されています。

SSL-VPNのデメリットは何ですか?

SSLポータルVPNは柔軟性に優れていますが、完璧ではありません。大容量ファイル転送やVoIPなど、高帯域幅を必要とする作業にはあまり向いていない場合があります。また、公共端末や共有デバイスなど、十分にセキュリティが確保されていない環境での利用にはリスクがあります。さらに、SSLポータルVPNは特定のアプリケーションへのアクセスに特化しているため、ネットワーク全体へのフルアクセスが必要な場合には最適ではないことがあります。

SSL-VPNはどのくらい安全ですか?

SSL-VPNは、適切に設定されていれば非常に安全です。データを保護するために、HTTPSウェブサイトと同じTLS暗号化を使用し、通信内容をプライベートに保ちます。

ただし、あらゆるツールと同様に、その安全性は運用管理に依存します。弱いパスワード、古いソフトウェア、不十分なアクセス制御などがあると、リスクが生じる可能性があります。

すべてのVPNがSSLを使用していますか?

いいえ、すべてのVPNがSSLを使用しているわけではありません。たとえば、IPsecVPNのように異なる暗号化方式を採用し、ネットワーク層で動作するタイプもあります。一方、SSL-VPNはTLS暗号化を使用し、ウェブブラウザを通じた安全なアクセスに特化しています。どのVPNを使用するかは、構成や必要とされるアクセスの種類によって異なります。

SSL-VPNはモバイルデバイスで動作しますか?

はい、SSL-VPNはほとんどのスマートフォンやタブレットで動作します。SSLポータルVPNは標準的なウェブブラウザ上で動作し、通常は追加ソフトウェアを必要としないため、モバイルアクセスに非常に適しています。また、より深いアクセスが必要な場合には、iOSやAndroid向けに最適化された専用アプリを提供しているプロバイダーもあります。

SSL-VPNはインターネット速度を遅くしますか?

多少の影響はありますが、通常は大きく低下することはありません。他のVPNと同様に、SSL-VPNはトラフィックを安全なトンネル経由でルーティングするため、わずかな処理負荷が発生します。実際の速度は、インターネット回線の品質、VPNサーバーの性能、そして送受信するデータ量によって異なります。しかし、メール、アプリ、ウェブアクセスなどの一般的な作業であれば、十分スムーズに利用できる速度が保たれます。

SSL-VPNと通常のVPNの違いは何ですか?

一般的に「通常のVPN」とはIPsecVPNを指します。IPsec VPNはネットワーク全体のトラフィックを暗号化し、専用ソフトウェアを必要とすることが多いタイプです。一方、SSLポータルVPNはブラウザ上で動作し、特定のアプリやサービスへのアクセスを安全に保護します。使いやすく、ネットワーク全体の制御を与えることなくリモートアクセスを実現できるのが特徴です。また、SSLトンネルVPNというタイプもあり、これはIPsecVPNに近い動作をし、より広範なネットワークアクセスや高帯域幅の作業に適しています。

ExpressVPNはSSL-VPNを使用していますか?

ExpressVPNは、OpenVPNのようなSSL/TLSに基づく複数の安全なプロトコルを使用しています。そのため、厳密な意味でのブラウザベースのSSL-VPNではありませんが、強力な暗号化を用いて接続を保護するという点で、同じ基盤技術を利用しています。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手