Cos'è la crittografia?

La crittografia è la disciplina che si occupa di proteggere le informazioni in modo che siano fruibili solo dal destinatario. È il motore invisibile che protegge il mondo digitale ed è responsabile della protezione di tutto, dai messaggi privati ai dati finanziari.

Questo articolo spiega il funzionamento della crittografia, la sua importanza e le sue prospettive future. Verranno inoltre chiariti alcuni fraintendimenti comuni e sottolineate le applicazioni della crittografia nel mondo reale.

Spiegazione semplificata della crittografia

La crittografia è quel processo grazie al quale nessuno può accedere a un'informazione senza averne il permesso. In pratica, si tratta di trasformare dati leggibili (o testo in chiaro) in dati non illeggibili (o testo cifrato) mediante un processo chiamato "crittografia”.

Un classico esempio di crittografia è il cifrario di Cesare, un metodo antico secondo cui ogni lettera di un messaggio viene trasformata usando un valore di spostamento fisso (chiamato chiave). Per esempio, con uno spostamento di tre (n = 3), A diventerebbe D, B diventerebbe E, e così via. Usando questa chiave, la parola inglese HELLO diventerebbe KHOOR.

Cifrario di Cesare |

|

|---|---|

| Alfabeto | n = 3 |

| A | D |

| B | E |

| C | F |

| D | G |

| E | H |

Chiaramente, per proteggere i dati sensibili, la sicurezza informatica moderna si serve di codici (o cifrari) molto più complessi, creati con tecniche matematiche sofisticate e così difficili da decifrare che solo chi possiede la chiave di crittografia corretta può farlo e svelare il messaggio originale.

L'importanza della crittografia nel mondo digitale

Ogni giorno, su Internet circola una quantità enorme di informazioni sensibili che vengono archiviate su server in ogni parte del mondo. Si tratta di messaggi personali, dati bancari, cartelle cliniche e dati aziendali, informazioni che senza protezione rischiano di essere intercettate, rubate o alterate.

Se un criminale informatico riuscisse a impossessarsi di questi dati, potrebbe rubare l'identità di qualcuno, commettere frodi finanziarie, divulgare informazioni riservate o interrompere servizi essenziali. Se poi tali violazioni diventassero all'ordine del giorno, nessuno si fiderebbe più dei sistemi online, provocando un enorme danno al nostro mondo sempre più digitale.

La crittografia, quindi, non si limita a proteggere i dati, ma è anche garanzia della nostra fiducia nelle comunicazioni e nelle transazioni digitali, poiché assicura la protezione delle informazioni, ne mantiene l'integrità e ne consente l'autenticazione.

Breve storia della crittografia

La crittografia non è un'invenzione recente: esiste da migliaia di anni. Eccone una breve panoramica, dalle più semplici tecniche di sostituzione, come la sostituzione delle lettere con numeri, fino ai complessi sistemi di crittografia digitale su cui facciamo affidamento oggi.

Dal cifrario di Cesare alla crittografia moderna

Il cifrario di Cesare di cui parlavamo prima è stato usato da Giulio Cesare nel I secolo a.C. per proteggere i suoi segreti militari.

Nel XV secolo, l'architetto italiano Leon Battista Alberti mise a punto il primo codice polialfabetico, che prevedeva lo spostamento di più lettere dell'alfabeto all'interno di un singolo messaggio, complicando notevolmente ogni tentativo di indovinare lo schema.

Nel XX secolo, la crittografia entrò nell'era meccanica. La macchina Enigma usata dalla Germania nazista durante la Seconda guerra mondiale impiegava un sistema di dischi rotanti per produrre un codice che cambiava continuamente.

Per finire, l'avvento dei computer ha proiettato la crittografia nell'era digitale. La crittografia è passata dai dispositivi meccanici agli algoritmi matematici, aprendo la strada ai sistemi complessi su cui facciamo affidamento oggi.

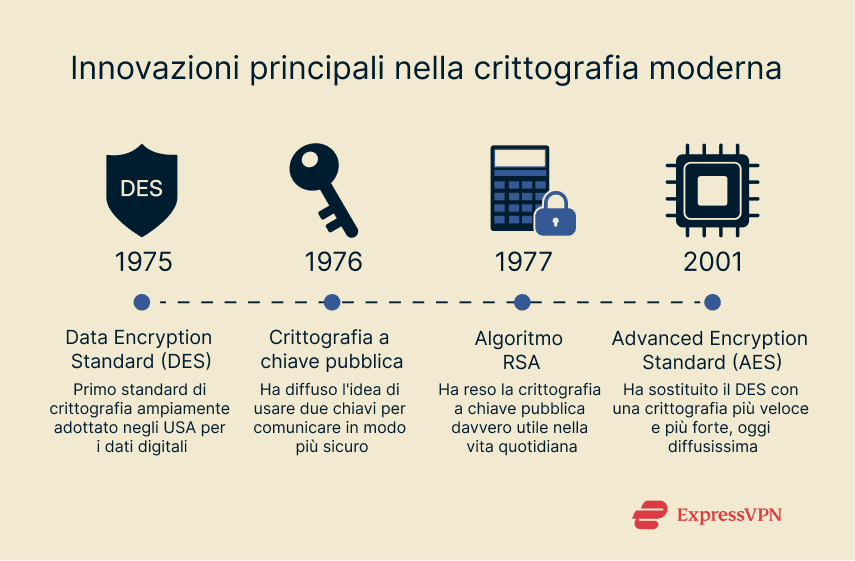

Pietre miliari nello sviluppo della crittografia moderna

Una delle innovazioni più importanti della crittografia moderna è stata la creazione del Data Encryption Standard (DES) nel 1975, ossia il primo algoritmo di crittografia riconosciuto ufficialmente dal governo degli Stati Uniti e adottato come strumento d'elezione in ambito federale, capace di fornire un metodo standardizzato e comunemente riconosciuto per proteggere i dati elettronici.

Un'altra importante svolta ha avuto luogo nel 1976 con l'invenzione della crittografia a chiave pubblica (PKC). Prima di allora, era necessario condividere la stessa chiave segreta per bloccare e sbloccare i messaggi, con il rischio che questa venisse intercettata o rubata.

La PKC ha risolto questo problema utilizzando due chiavi diverse: una chiave pubblica e una chiave privata. In pratica, chiunque voglia inviare un messaggio è libero di condividere la chiave pubblica, ma solo il destinatario possiede la chiave privata che permette di decifrarlo e, dato che la chiave privata non va mai condivisa né inviata, è molto più difficile che qualcuno riesca a rubarla. Questo sistema ha reso molto più sicuro l'invio di messaggi segreti, soprattutto tra persone che non si conoscono o non si fidano l'una dell'altra.

Poco tempo dopo fu creato l'algoritmo Rivest-Shamir-Adleman (RSA), uno dei primi metodi a chiave pubblica abbastanza sicuro ed efficiente da poter essere utilizzato su larga scala. L'RSA ha contribuito a rendere sicure le attività online, come l'invio di e-mail private, gli acquisti e le operazioni bancarie, grazie a un metodo efficiente per crittografare e decifrare le informazioni, ampiamente utilizzato ancora oggi.

Con il passare del tempo, i metodi di crittografia più datati hanno lasciato il posto a quelli più recenti e più sicuri, come l'Advanced Encryption Standard (AES), introdotto nel 2001 per sostituire il vecchio algoritmo DES, ormai vulnerabile per via dell'aumento della velocità e della potenza dei computer. L'AES è il metodo di crittografia più utilizzato al giorno d'oggi, grazie alla sua protezione maggiore e alle sue prestazioni migliori.

I principi fondamentali della crittografia

I sistemi di crittografia seguono alcuni principi e procedure chiave. Diamo un'occhiata ai più importanti.

Riservatezza, integrità e autenticazione

La crittografia ha tre obiettivi principali in fatto di sicurezza delle informazioni: riservatezza, integrità e autenticazione.

- La riservatezza (dei dati) consiste nel mantenere segrete le informazioni, in modo che solo le persone autorizzate possano leggerle.

- Con integrità si intende che le informazioni non sono state modificate, cancellate o alterate in fase di archiviazione e di trasmissione.

- L'autenticazione consente di verificare l'identità delle parti coinvolte nella comunicazione, garantendo che si stia interagendo con la persona o il sistema giusto, e non con qualcuno che si spaccia per loro.

Crittografia e decrittazione

Al centro della crittografia ci sono due processi fondamentali: la crittografia e la decrittazione.

La crittografia è un po' come mettere sotto chiave i propri dati: rende illeggibili le informazioni trasformandole in un insieme di caratteri senza senso (testo cifrato), al punto che, anche se una persona non autorizzata riuscisse ad accedervi, non saprebbe cosa farsene.

La decrittazione è la chiave: è il processo inverso, cioè la conversione in un formato leggibile delle informazioni che sono state trasformate in forma incomprensibile.

Nella maggior parte dei sistemi crittografici, solo il fornitore del servizio (come una piattaforma di posta elettronica o un servizio di messaggistica istantanea) e il destinatario dispongono della chiave per decrittare i dati, ma ce ne sono alcuni che vanno oltre: impediscono persino al fornitore del servizio di accedere al messaggio. Questo sistema si chiama crittografia end-to-end (E2EE).

Tipi di crittografia e come funzionano

Ci sono vari tipi di crittografia, ciascuno con i suoi punti di forza e le sue possibili applicazioni. Alcuni sono pensati per crittografare e decrittografare i dati, mentre altri aiutano a verificare che le informazioni non siano state modificate. Ecco come funzionano le tipologie principali.

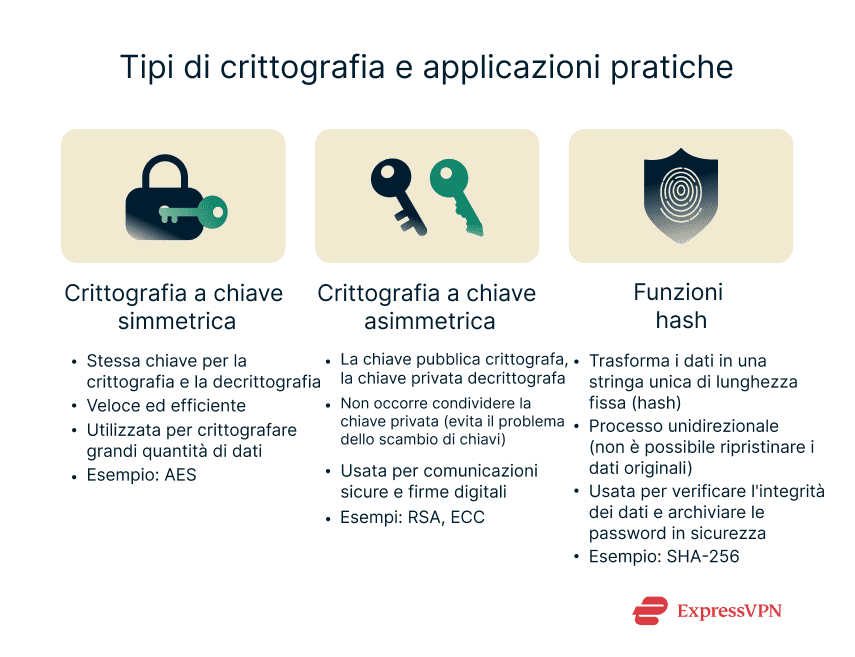

Crittografia a chiave simmetrica

Nella crittografia a chiave simmetrica, si usa la stessa chiave sia per crittografare che per decrittografare i dati. È un metodo veloce ed efficiente, con uno schema semplice e meno dispendioso in termini di potenza di calcolo rispetto alla crittografia a chiave asimmetrica, che viene spesso usato per proteggere grandi quantità di dati, come file, database e comunicazioni all'interno di una rete conosciuta.

Nel processo si utilizza una sola chiave, quindi è indispensabile che il meccanismo di scambio delle chiavi sia talmente sicuro che nessun soggetto esterno possa impossessarsene e accedere ai dati senza autorizzazione.

L'AES è un esempio di algoritmo simmetrico molto diffuso. È considerato affidabile dagli esperti di sicurezza ed è quello su cui si basa la crittografia di ExpressVPN.

Crittografia a chiave asimmetrica

La crittografia a chiave asimmetrica (nota anche come PKC) prevede l'uso di due chiavi crittografiche distinte: una chiave pubblica che può essere condivisa liberamente e una chiave privata che deve essere mantenuta segreta. Nella crittografia E2EE, il mittente crittografa un messaggio utilizzando la chiave pubblica del destinatario e solo quest'ultimo può decrittografarlo utilizzando la propria chiave privata.

Uno dei vantaggi più significativi della crittografia a chiave asimmetrica rispetto a quella simmetrica è che la chiave di decrittazione non va condivisa.

La crittografia asimmetrica consente inoltre di garantire l'autenticità e l'integrità dei messaggi mediante una sorta di "sigillo” digitale: il mittente "sigilla” digitalmente un messaggio con la propria chiave privata, dimostrando così che il messaggio proviene da lui (autenticità) e che non è stato aperto né modificato dopo essere stato sigillato (integrità). Chiunque disponga della chiave pubblica del mittente può controllare questo sigillo per verificare la validità di entrambi questi aspetti.

Due degli algoritmi asimmetrici più diffusi sono l’RSA e a curva ellittica (ECC).

Funzioni hash

Una funzione hash prende un qualsiasi dato e lo trasforma in una stringa di caratteri a lunghezza fissa chiamata hash. È diversa dalla crittografia perché è un processo unidirezionale, nel senso che una volta che i dati sono stati trasformati in un hash, è praticamente impossibile ripristinare i dati originali.

La funzione hash è utile per verificare l'integrità dei dati e archiviare in tutta sicurezza le informazioni sensibili, come le password. Dal confronto tra gli hash, i sistemi possono verificare rapidamente se i dati sono stati alterati o confermare la validità della password di un utente senza rivelarne il contenuto effettivo.

Tra le funzioni hash più diffuse vi è il Secure Hash Algorithm-256 (SHA-256).

Gestione delle chiavi crittografiche

Indipendentemente dall'efficacia di un certo metodo di crittografia, per funzionare è necessario che le chiavi crittografiche vengano gestite adeguatamente. Per gestione delle chiavi crittografiche si intende la creazione, l'archiviazione, la distribuzione e infine la distruzione sicura di tali chiavi. Una buona gestione delle chiavi è fondamentale per garantire che solo le persone o i sistemi autorizzati possano accedervi e per prevenirne l'uso non autorizzato o il furto.

Algoritmi crittografici

Anche se la crittografia si basa su principi generali come la crittografia simmetrica e asimmetrica, di fatto la sicurezza dipende dagli algoritmi che applicano questi principi. Ecco una breve panoramica dei tre algoritmi crittografici attualmente più usati.

- AES: l'AES è un metodo di crittografia simmetrica veloce e affidabile, ideale per archiviare i file, proteggere i dischi rigidi e garantire la sicurezza del traffico Internet, come le connessioni VPN. È molto apprezzato dalle banche, dalle autorità e dalle aziende tecnologiche di tutto il mondo per la sua sicurezza e le sue prestazioni.

- RSA: l'RSA è un metodo di crittografia asimmetrica ormai affermato, largamente impiegato nelle firme digitali, nella posta elettronica sicura e nella crittografia dei siti web (ad esempio, HTTPS).

- ECC: l'ECC è un metodo di crittografia asimmetrica più recente, che offre una protezione simile a quella fornita dall'RSA, ma con chiavi molto più brevi, risultando più veloce ed efficiente, soprattutto per smartphone, dispositivi Internet of Things (IoT) e altri sistemi con potenza di elaborazione ridotta. L'ECC sta progressivamente sostituendo l'RSA nelle app e nei sistemi moderni.

Come viene impiegata la crittografia in sicurezza informatica

La crittografia assolve a svariate funzioni fondamentali in sicurezza informatica, tra cui:

- Protezione dei dati e della privacy: la crittografia migliora la sicurezza dei dati crittografando le informazioni sensibili, prevenendo accessi non autorizzati e garantendo che i dati personali, finanziari e commerciali rimangano privati e al sicuro.

- Firme digitali e non ripudio: le firme digitali utilizzano chiavi crittografiche per verificare l'autenticità di messaggi e documenti, impedendo al mittente di negare la propria implicazione (non ripudio).

- Autenticazione dei soggetti e sessioni sicure: i protocolli crittografici confermano l'identità degli utenti e dei dispositivi, e stabiliscono canali di comunicazione sicuri, proteggendo da furti d'identità e intercettazioni.

- VPN: le VPN come ExpressVPN utilizzano la crittografia per creare tunnel crittografati nelle reti pubbliche, consentendo agli utenti di proteggere i propri dati da soggetti esterni. A contribuire alla stabilità e all'affidabilità di queste connessioni ci pensano vari protocolli VPN, ciascuno con metodi di crittografia e caratteristiche di sicurezza differenti.

- E-mail e sicurezza sul web: la crittografia protegge le comunicazioni e-mail e il traffico dati in rete mediante la crittografia e protocolli come il Transport Layer Security (TLS) e il Secure Sockets Layer (SSL), proteggendo le informazioni da intercettazioni e manipolazioni.

Applicazioni della crittografia nell'uso quotidiano

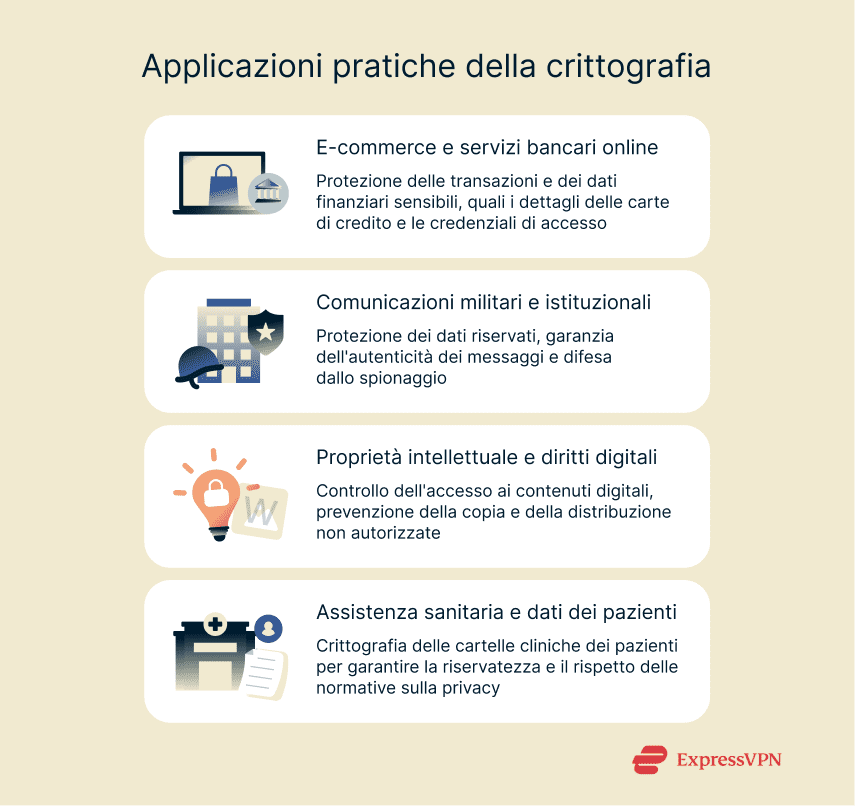

La crittografia svolge un ruolo fondamentale nella protezione delle informazioni sensibili e nella sicurezza delle interazioni in molte aree importanti della vita quotidiana, tra cui:

- E-commerce e operazioni bancarie online: la crittografia protegge le transazioni finanziarie e le informazioni personali crittografando i dati condivisi tra clienti e banche o negozi online. Ci sono protocolli sicuri come l'HTTPS che usano tecniche crittografiche per proteggere i dati delle carte di credito, le credenziali di accesso e la cronologia degli acquisti, garantendo la riservatezza delle parti e prevenendo le frodi.

- Comunicazioni militari e governative: le autorità ricorrono alla crittografia per proteggere le informazioni riservate e per garantire la sicurezza dei canali di comunicazione tra i reparti militari, le agenzie di intelligence e il corpo diplomatico. Una crittografia efficace previene lo spionaggio, garantisce l'autenticità dei messaggi e tutela la sicurezza nazionale.

- Proprietà intellettuale e diritti digitali: le tecniche crittografiche sono utili per proteggere i contenuti digitali, come i software, la musica, i video e gli ebook, attraverso la gestione dei diritti digitali (DRM). La crittografia controlla i diritti di accesso e di utilizzo, impedendo la copia e la distribuzione non autorizzate e salvaguardando così la proprietà intellettuale degli autori.

- Assistenza sanitaria e sicurezza dei dati dei pazienti: le strutture sanitarie si avvalgono della crittografia per proteggere le cartelle cliniche dei pazienti e per rispettare le normative sulla privacy, come quella statunitense HIPAA (Health Insurance Portability and Accountability Act). La crittografia protegge i dati sia in fase di archiviazione che di trasmissione tra medici, ospedali e assicurazioni, tutelando la privacy dei pazienti e impedendo violazioni dei dati.

Requisiti e normative sulla crittografia

La crittografia è fondamentale per la sicurezza informatica e le infrastrutture digitali, per cui sono stati definiti dei requisiti e delle normative a livello internazionale a garanzia della sicurezza, dell'interoperabilità e dell'adeguatezza dei metodi di crittografia, anche in vista delle minacce future.

Linee guida NIST e requisiti internazionali

Il National Institute of Standards and Technology (NIST) degli Stati Uniti ricopre un ruolo centrale nella definizione del modo in cui la crittografia viene utilizzata per proteggere le informazioni digitali. Questo istituto ha guidato il processo di selezione dell'AES e ha inserito nei requisiti ufficiali i metodi a chiave pubblica più diffusi, come l'RSA. Il ruolo di primo piano del NIST nello sviluppo della crittografia è riconosciuto a livello internazionale e i suoi processi aperti e verificati godono della fiducia sia delle istituzioni statunitensi che dei partner internazionali.

Oltre al NIST, ci sono altri enti internazionali che lavorano alla definizione degli standard internazionali in termini di interoperabilità e compatibilità globale, come l'Organizzazione internazionale per la standardizzazione (ISO), l'Internet Engineering Task Force (IETF) e l'Agenzia dell'Unione europea per la sicurezza informatica (ENISA). Questi contributi sono fondamentali per creare un sistema di protezione coerente e affidabile in un mondo sempre più interconnesso.

Rispetto delle normative nei settori regolamentati

Nei settori in cui si trattano dati sensibili, come il settore bancario, la sanità e l'identità online, esiste l'obbligo legale di proteggere tali dati mediante metodi crittografici avanzati e standardizzati. Negli Stati Uniti, ad esempio, gli operatori sanitari devono rispettare la normativa HIPAA, gli istituti finanziari devono attenersi al Gramm-Leach-Bliley Act (GLBA) e le autorità governative sono soggette al Federal Information Security Modernization Act (FISMA).

Chi non rispetta questi requisiti può andare incontro a ispezioni, multe e altre conseguenze legali.

Protezione contro i rischi della tecnologia quantistica

I computer quantistici sono una nuova tecnologia che utilizza i principi della fisica quantistica per risolvere i problemi in modi profondamente diversi rispetto ai computer classici. La ricerca ha dimostrato che un computer quantistico abbastanza potente potrebbe violare i metodi di crittografia più diffusi, quali RSA ed ECC.

Allo stato attuale, non esistono computer quantistici abbastanza potenti da riuscirci, ma gli esperti concordano sul fatto che sia solo una questione di tempo. Ecco perché il NIST è in prima linea a livello internazionale nello sviluppo di algoritmi resistenti alla crittografia quantistica. I primi protocolli ufficiali sono stati pubblicati nel 2024, segnando l'inizio della transizione globale verso la crittografia post-quantistica (PQC).

Le autorità, le banche e altre organizzazioni vengono sempre più incoraggiate ad adottare la PQC per prepararsi ai pericoli del futuro e garantire la sicurezza dei dati nel lungo termine.

Di recente, ExpressVPN ha integrato il modulo post-quantistico ML-KEM (Module-Lattice-Based Key-Encapsulation Mechanism) approvato dal NIST nel proprio protocollo Lightway, garantendo così ai propri utenti una sicurezza dei dati a prova di futuro.

Falsi miti sulla crittografia

Nonostante il suo ruolo fondamentale nella sicurezza, la crittografia viene spesso fraintesa. Ecco alcuni falsi miti molto diffusi.

La crittografia è inviolabile

Tecnicamente, la crittografia non è mai stata davvero inviolabile. Detto ciò, i metodi di crittografia moderni sono concepiti in modo tale che, data la tecnologia attuale, ci vorrebbe un tempo irrealisticamente lungo, spesso milioni o addirittura miliardi di anni, per violarli. In sostanza, sono estremamente sicuri, purché vengano utilizzati in modo corretto.

Ad ogni modo, a causa dei progressi tecnologici come l'informatica quantistica, le tecniche crittografiche dovranno evolversi di continuo per garantire la sicurezza contro i rischi futuri.

Solo i criminali informatici utilizzano la crittografia.

La crittografia è uno strumento indispensabile per proteggere la privacy e la sicurezza, e viene utilizzata quotidianamente da governi, aziende e privati cittadini: i servizi bancari online, le app di messaggistica e persino i siti web sono tutti protetti dalla crittografia. Non è affatto uno strumento riservato ai criminali, ma è ciò che garantisce la sicurezza della vita digitale moderna.

La crittografia è sinonimo di sicurezza informatica

La sicurezza informatica è un campo molto vasto, che spazia dalla protezione di reti e dispositivi alla gestione degli accessi degli utenti, dal rilevamento delle minacce alla difesa dagli attacchi hacker. La crittografia è solo uno degli strumenti del più ampio arsenale degli esperti di sicurezza informatica.

Domande frequenti sulla crittografia

In che modo la crittografia protegge i dati?

La crittografia protegge i dati convertendoli in un formato illeggibile che solo le parti autorizzate possono decifrare, garantendone la sicurezza e la riservatezza anche se intercettati o visualizzati da utenti non autorizzati.

La crittografia viene utilizzata solo per la cifratura?

No, la crittografia non serve solo a cifrare i dati, ma anche per l'autenticazione, le firme digitali, lo scambio sicuro di chiavi, la verifica dell'integrità dei dati, etc., tutte funzioni essenziali per garantire la sicurezza delle comunicazioni e la fiducia nella rete.

Qual è la differenza tra crittografia simmetrica e asimmetrica?

La crittografia simmetrica usa un'unica chiave per crittografare e decrittare i dati. Questo metodo è veloce ed efficiente, ma entrambe le parti devono prima scambiarsi la chiave in sicurezza.

La crittografia asimmetrica usa una chiave pubblica per crittografare e una chiave privata per decrittare, e quest'ultima non deve mai essere condivisa. È più sicura per le comunicazioni sulle reti aperte, ma è più lenta e richiede più risorse.

I sistemi crittografici sono vulnerabili?

Sì, i sistemi crittografici possono essere vulnerabili se ci sono errori nella configurazione del sistema. A rendere vulnerabili i sistemi possono esserci l'errata applicazione della crittografia o la cattiva configurazione delle impostazioni di sicurezza, ma è soprattutto l'avvento della tecnologia informatica quantistica che potrebbe rendere obsoleti alcuni metodi crittografici attualmente in uso.

La crittografia può essere compromessa?

In teoria sì, ma nella pratica è estremamente difficile violare la crittografia moderna più avanzata con le tecnologie attualmente disponibili. Detto ciò, le tecnologie future, come i computer quantistici, potrebbero richiedere nuove soluzioni crittografiche.

Compi il primo passo per proteggerti online. Prova ExpressVPN senza rischi.

Ottieni ExpressVPN