Was ist ein IP-Stresser und wie funktionieren DDoS-Booter?

IP-Stresser sind Tools, womit man testet, wie gut ein Netzwerk große Datenmengen verarbeiten kann. Obwohl sie eine legitime Rolle in der Cybersicherheit spielen können, lassen sie sich als sogenannte DDoS-Booter einsetzen. Das ist dann der Fall, wenn man ein Netzwerk absichtlich überlastet. Das bezeichnet man auch als DDoS-Angriff (Distributed Denial of Service).

Der folgende Leitfaden behandelt alles, was Sie über IP-Stresser und Booter-Tools wissen müssen. Sie lernen, was diese Tools sind, wie sie sich unterscheiden und ob ihre Verwendung überhaupt legal ist. Zudem zeigen wir Ihnen die besten Optionen, sich selbst oder Ihr Unternehmen vor DDoS-Angriffen zu schützen. Fangen wir an.

IP-Stresser und Booter verstehen

IP-Stresser sind Tools, die in erster Linie zum Testen der Netzwerkstabilität eingesetzt werden. In den falschen Händen lassen sie sich allerdings missbrauchen. Booter werden hingegen fast ausschließlich für bösartige DDoS-Angriffe verwendet. Bevor wir uns die verschiedenen Optionen ansehen, wie sie für schädliche Zwecke einsetzen lassen, sehen wir uns zunächst die wichtigsten Unterschiede zwischen IP-Stressern und Bootern an. Zudem werfen wir einen Blick auf die unterschiedlichen Rollen in der Cybersicherheit.

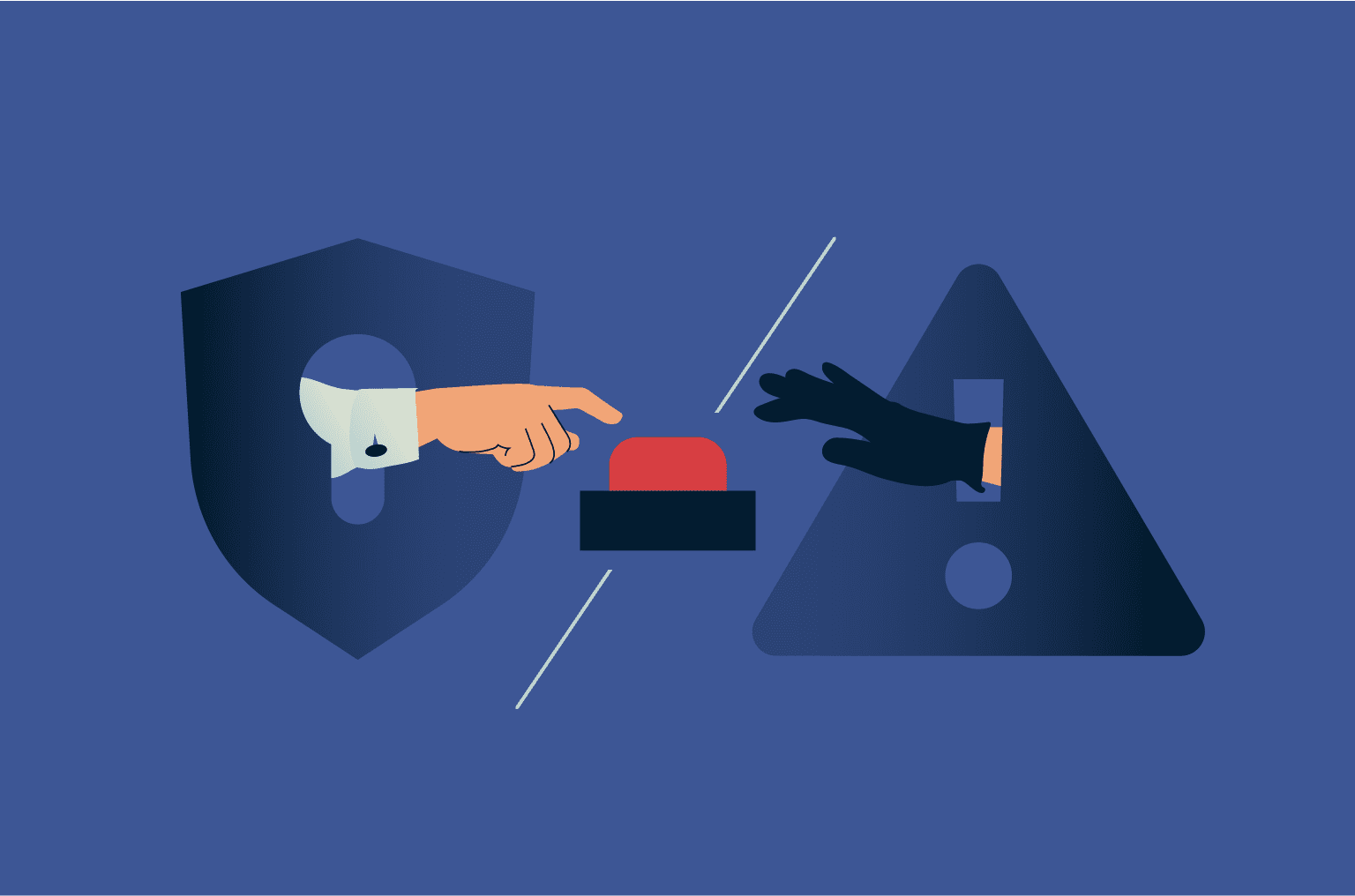

Was ist ein IP-Stresser?

Ein IP-Stresser ist ein Tool, das für die Simulation von viel Datenverkehr auf einem Zielsystem entwickelt wurde. Normalerweise testet man damit die Fähigkeit eines Servers, wie gut er mit hohen Belastungen umgehen kann. Es wird typischerweise von IT-Experten eingesetzt. Sie testen damit die Stärken und Schwächen eines Netzwerks. Damit können Sie Optionen für Verbesserungen finden.

IP-Stresser haben zwar legitime Einsatzzwecke. Sie lassen sich aber auch für böswillige Zwecke missbrauchen. In den falschen Händen lassen sie sich einsetzen, um ein Zielnetzwerk mit Datenverkehr zu überfluten. Das ist praktisch ein DDoS-Angriff.

Wie funktioniert ein IP-Stresser?

Ein IP-Stresser sendet große Datenmengen an eine Ziel-IP-Adresse. Damit werden die Ressourcen des entsprechenden Geräts überlastet. Das Ziel ist, Bedingungen mit hohem Datenverkehr zu simulieren. Somit lassen sich Schwachstellen im Netzwerk identifizieren, die möglicherweise verbessert oder geschützt werden müssen. Stellen Sie sich einen IP-Stresser als ein Tool vor, das einen DDoS-Angriff simuliert. Wird das Tool böswillig eingesetzt, dann ist das natürlich ein echter Angriff.

Was ist ein Booter (DDoS-Booter)?

Ein Booter oder DDoS-Booter ist sozusagen eine Art DdoS-for-hire-Service. Er schickt eine massive Menge unkontrollierten Datenverkehr an ein Netzwerk, um es absichtlich zu überlasten. Normalerweise betreibt eine Person oder Gruppe den Service. Andere bezahlen dafür, über eine Booter-Website Angriffe zu starten. Booter werden fast ausschließlich für kriminelle Zwecke eingesetzt. Daher sind sie in den meisten Ländern illegal.

Die Cyberkriminellen, die Booter betreiben, nutzen für ihre Angriffe große Netzwerke, die wiederum aus sogenannten „Zombie"-Geräten bestehen (Geräte, die von Hackern durch Malware oder die Ausnutzung von Schwachstellen kompromittiert wurden). Solche Geräte werden zu einem Botnetz oder Botnet gebündelt. Das kann dann unkontrollierten Netzwerkdatenverkehr zum Ziel des Angriffs leiten.

DDoS-Booter-Dienste werden oft als Tools zum Testen eines Netzwerks vermarktet, wie gut es Angriffe abwehren kann. Tatsächlich eignen sie sich aber nicht für legitime Tests. Im Gegensatz zu IP-Stressern, die in einer kontrollierten Umgebung Bedingungen mit hohem Datenverkehr simulieren, führen Booter unregulierte Angriffe durch. Ziel ist es, ein Netzwerk zu stören oder zu schädigen.

Wie funktioniert ein Booter-Service?

Ein Booter-Service kombiniert viele Netzwerkangriffsmethoden. Dazu gehören Botnets (Netzwerke privater Computer, die mit Malware infiziert sind und ohne Wissen der Benutzer für Angriffe eingesetzt werden) sowie sogenanntes DNS-Amplification (bei der ein Angreifer einen DNS-Server nutzt, um das Ziel mit Datenverkehr zu fluten).

Normalerweise bezahlt ein Krimineller einen Booter-Betreiber, ein Unternehmen oder eine Person anzugreifen. Dadurch kann der Angreifer deren Dienste ohne technisches Fachwissen stören.

Booter gibt es schon lange und sie haben sich im Laufe der Jahre erheblich weiterentwickelt. In der Vergangenheit mussten Hacker ihre eigenen Server betreiben und ihre Angriffe über Proxys leiten. Damit waren die Möglichkeiten für DDoS eingeschränkt. Schließlich konnte man nur so viel Datenverkehr generieren, wie ihr individuelles Gerät bewältigen konnte. Heute können sie leicht zugängliche Botnets nutzen, die auch noch kostengünstig sind. Damit lassen sich weitaus leistungsfähigere Angriffe starten.

Das Tool flutet das Netzwerk des Opfers mit bösartigem Datenverkehr. Er ist nur dafür gedacht, die entsprechenden Abwehrmechanismen (Firewall und Netzwerkinfrastruktur) zu überlasten und die Internetverbindung zu stören. Meist erfolgt das über einen Klick auf eine Schaltfläche im Hauptfenster des Booters. Viele Booter bieten auch Software an, womit sich Hintertüren in das Netzwerk des Opfers einschleusen lassen. Danach sind weitere Angriffe einfacher.

Was ist die Motivation für DDoS-Angriffe?

Zu den wichtigsten wirtschaftlichen und psychologischen Motiven für DDoS-Angriffe gehören:

- Finanzieller Vorteil: Der offensichtlichste Grund? Der Angreifer wird beauftragt, einen Angriff auf ein bestimmtes Ziel zu starten. Hacker greifen Opfer auch häufig via DDoS-Angriff an und verlangen im Gegenzug für die Beendigung des Angriffs ein Lösegeld.

- Schädigung des Rufs: Booter-Betreiber versuchen, den Ruf einer Person oder eines Unternehmens zu schädigen, indem sie sie dauernd mit DDoS-Angriffen fluten, um Netzwerkausfälle zu provozieren. Das kann eine Person daran hindern, ihren Remote-Arbeitsplatz zu erreichen. Möglicherweise schaden sie einem Unternehmen auch damit, indem für die Dauer des Ausfalls keine neuen Verkäufe möglich sind.

- Ideologie: Einige Angreifer werden von Ideologien oder Überzeugungen geleitet. Sie könnten Organisationen oder Regierungen ins Visier nehmen, deren Handlungen sie aus politischen, sozialen oder ökologischen Gründen ablehnen. Das gilt insbesondere für sogenannte Hacktivisten. Sie nutzen DDoS-Angriffe, um gegen Zensur, Tierquälerei oder Umweltschäden zu protestieren.

- Rache: Manche Menschen starten DDoS-Angriffe aus persönlichen Gründen (gegen Schulen, ehemalige Arbeitgeber, Konkurrenten oder sogar Gegner beim Gaming).

- Zum Spaß: Manche Personen führen DDoS-Angriffe auf ein Ziel nur zum Spaß durch. Es geht ihnen manchmal nur darum, ihre eigenen technischen Fähigkeiten oder die Abwehrmaßnahmen des Opfers zu testen. Eine tiefere Motivation dafür gibt es nicht.

- Sabotage eines Unternehmens: Es gab Fälle, in denen Unternehmen Hacker engagiert haben, um ihre Konkurrenz durch zerstörerische DDoS-Angriffe zu sabotieren. So wurde etwa der berüchtigte Hacker Daniel Kaye von einem abtrünnigen Mitarbeiter von Cellcom beauftragt, das Konkurrenzunternehmen Lonestar mit einem DDoS-Angriff zu sabotieren. Das brachte schlussendlich das gesamte Internet Liberias zum Erliegen.

- Cyber-Krieg: Staatlich geförderte Hacker oder schädliche Akteure, die im Auftrag einer Nation arbeiten. Sie setzen möglicherweise auf DDoS-Angriffe, um kritische Infrastrukturen zu stören. Vielleicht wollen sie damit auch politische oder militärische Vorteile erlangen.

- Ablenkungsmanöver: Erfahrene Angreifer nutzen DDoS-Angriffe manchmal als Ablenkungsmanöver. Damit möchten sie die Aufmerksamkeit ablenken, während sie gezieltere Operationen wie das Kompromittieren von Systemen oder den Einsatz von Malware durchführen.

Rechtlicher Status von IP-Stressern und Bootern

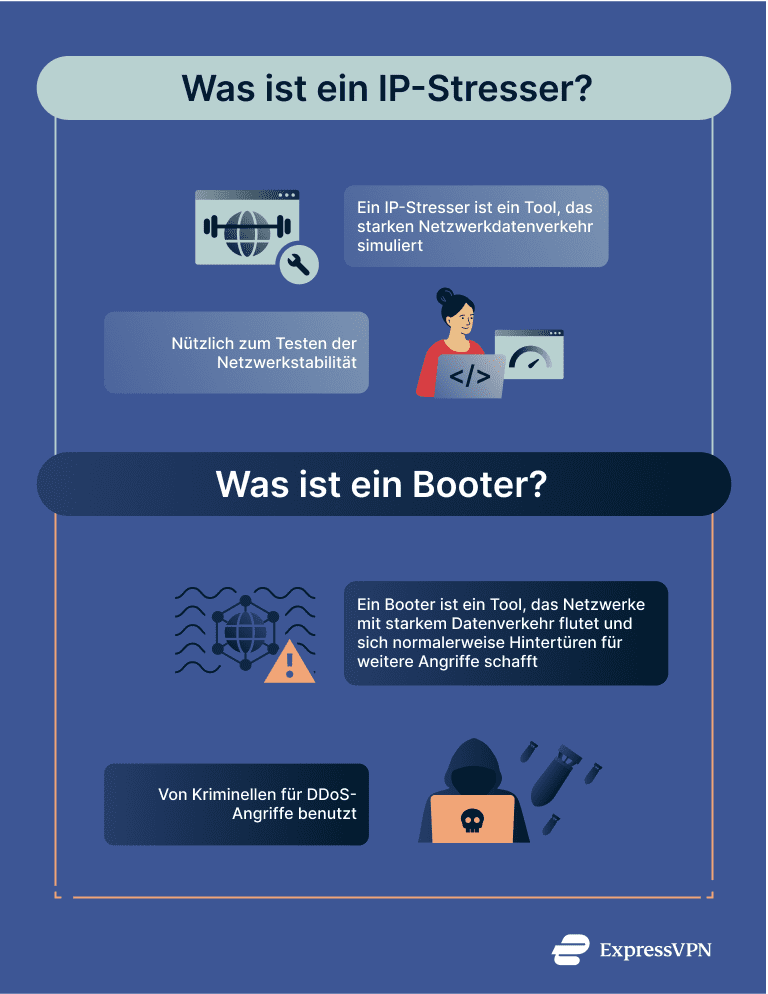

Sie fragen sich vielleicht: Sind IP-Stresser und Booter legal? Was passiert eigentlich, wenn man sie einsetzt? Die Gesetze variieren zwar von Land zu Land und können recht komplex sein, aber in den meisten Fällen sind Booter komplett illegal. IP-Stresser sind hingegen unter sehr begrenzten Bedingungen legal.

Wann ist die Verwendung eines IP-Stressers legal?

IP-Stresser sind nur dann legal, wenn sie für genehmigte Netzwerktests verwendet werden. Das heißt, dass Sie nur in Ihrem eigenen Netzwerk einen Stresstest durchführen dürfen oder in einem Netzwerk, wofür das Sie die ausdrückliche schriftliche Genehmigung des Eigentümers haben. Der Einsatz auf Systemen Dritter ohne deren Zustimmung ist illegal. In den meisten Fällen sollten nur IT-Experten IP-Stresser einsetzen.

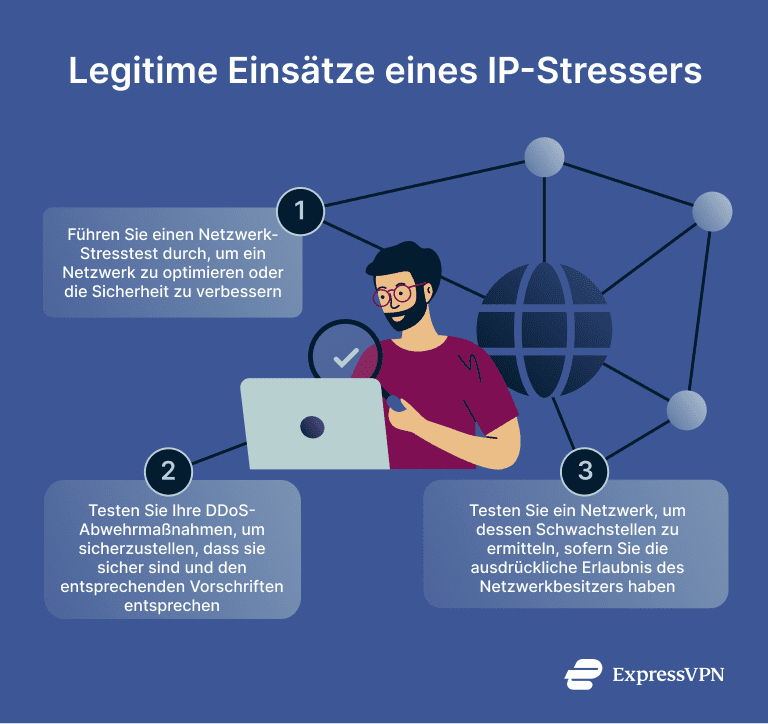

Legitime Einsatzzwecke von IP-Stressern

IP-Stresser bieten mehrere legitime Vorteile für Experten oder IT-Fachleute, die Netzwerktests durchführen möchten. Natürlich müssen Sie die Einwilligung des Netzwerkeigentümers haben. Unter diesen Umständen lassen sich IP-Stresser für nachfolgende Zwecke einsetzen:

- Durchführung eines Netzwerk-Stresstests: Fachleute können IP-Stresser während Unternehmensprüfungen oder Audits einsetzen, um das Netzwerk auf Schwachstellen zu testen. Der Stresser verrät, wie sich das Netzwerk in realen Situationen mit hohem Datenverkehr verhält. Die vom Stresser gesammelten Daten werden vom Netzwerkeigentümer zur Optimierung der Dienste oder zur Verbesserung der Sicherheit benutzt.

- Testen Sie Ihre DDoS-Abwehrmaßnahmen: IT-Teams können DDoS-Angriffe simulieren, um die Wirksamkeit ihrer Verteidigung zu bewerten. Das ist nützlich, um Compliance-Anforderungen zu erfüllen oder sich auf reale Angriffe vorzubereiten. Letztere können schließlich zu finanziellen Verlusten oder Ausfallzeiten führen.

- Cyber-Sicherheitstests: IT-Experten oder ethische Hacker können einen Stresser in einem Netzwerk einsetzen, um Daten sowie Informationen über dessen Schwachstellen zu sammeln.

Konsequenzen bei einem illegalen Einsatz eines IP-Stressers oder eines Booters

Die Strafen variieren je nach Land. Normalerweise kann die unbefugte Nutzung eines IP-Stressers oder Booters allerdings zu erheblichen Geldstrafen, Freiheitsstrafen sowie kostspieligen Zivilklagen führen. In den USA gibt es sogar ein Gesetz, das jemandem die Nutzung eines Computers verbieten kann, wenn er wegen einer Straftat im Zusammenhang mit Cyber-Kriminalität verurteilt wurde.

Booter lassen sich möglicherweise auch aufspüren. Nehmen wir etwa Sergiy P. Usatyuk. Er wohnt in Illinois und wurde wegen seiner Beteiligung an einem DDoS-for-hire-Service verhaftet. Das US-Justizministerium (DoJ) hat ihn zu 13 Monaten Haft verurteilt. Die Ermittler folgten den Spuren, die er hinterlassen hatte. Das sind etwa PayPal-Transaktionen sowie Zugriffprotokolle bezüglich IP-Adressen. Damit konnten die Ermittler seine wahre Identität aufdecken.

Da DDoS-Angriffe häufig Systeme in mehreren Ländern betreffen, können Angreifer international strafrechtlich verfolgt werden. Die Strafverfolgungsbehörden weltweit gehen aktiv gegen Personen vor, die an DDoS-for-hire-Services beteiligt sind. Das heißt, dass in einigen Fällen ein Hacker in jedem Land strafrechtlich verfolgt werden kann, in dem seine Tools eingesetzt wurden.

Daniel Kaye ist etwa ein Hacker, der ziemlich aktiv war. Er wurde im Vereinigten Königreich gefasst und nach Deutschland ausgeliefert. Dort wurde er wegen Hacking der Deutschen Telekom angeklagt. Nachdem er seine Strafe verbüßt hatte, wurde er in das Vereinigte Königreich zurückgebracht. Dort verbüßt er nun seine Strafe für DDoS-Angriffe auf Lonestar.

Gesetze und Vorschriften gegen Booter-Dienste

Länder wie die USA, das Vereinigte Königreich und viele EU-Staaten haben strenge Gesetze gegen Booter-Services. In den USA verstößt die Nutzung oder der Verkauf von Bootern etwa gegen den Computer Fraud and Abuse Act (CFAA). Der britische Computer Misuse Act stellt unbefugte Angriffe auf Computer-Systeme unter Strafe.

Die Risiken der Nutzung von IP-Stressern und Bootern

IP-Stresser und Booter bergen ernsthafte Risiken. Das gilt nicht nur für die Opfer von DDoS-Angriffen, sondern auch für die Personen, die solche Tools einsetzen. Mögliche Gefahren gehen von versteckter Malware bis zu möglichen strafrechtlichen Konsequenzen. Nachfolgend erfahren Sie, was sie so gefährlich macht.

Sicherheitsbedrohungen und Risiken durch Cyber-Kriminalität

In kostenlosen oder nicht lizenzierten IP-Stressern und Bootern sind häufig Malware wie Spyware, Backdoors oder Keyloggern verborgen. Solchen Tools lassen sich nicht nur zum Ausführen von Angriffen einsetzen, sondern auch zum Stehlen sensibler Daten vom Benutzer.

Booter-Software sollte grundsätzliche als bösartig betrachtet werden. Solche Programme sind in den meisten Ländern illegal. Kostenlose Versionen enthalten mit ziemlicher Sicherheit Schadcode.

Wie IP-Stresser für DDoS-Angriffe missbraucht werden

Obwohl IP-Stresser für legitime Netzwerktests möglicherweise einen unschätzbaren Wert haben, werden sie häufig für DDoS-Angriffe auf Unternehmen, Einzelpersonen sowie Gaming-Server eingesetzt. Im Laufe der Zeit kann ein einzelner Angreifer Hunderttausende Angriffe starten, die Unternehmen Millionen kosten.

Angreifer kombinieren Stresser häufig mit Techniken wie IP-Spoofing (Verschleierung der IP-Adresse des Absenders) und sowie DNS-Amplification. Sie setzen dabei auf einen mehrschichtigen Ansatz, um so viel Schaden wie möglich anzurichten.

Warum sich Booter-Services schwer verfolgen lassen

Betreiber von Bootern verstecken sich häufig hinter Proxys, VPNs, IP-Spoofing sowie Zahlungen mit Kryptowährungen. Viele betreiben ihre Geschäfte im Dark Web.

Solche Maßnahmen erschweren es den Strafverfolgungsbehörden, sie aufzuspüren. Unmöglich ist es aber nicht. Für den Durchschnittsbürger ist es allerdings praktisch unmöglich, den wirklichen Standort eines Angreifers zu ermitteln.

Legale Alternativen für Netzwerk-Stresstests

Anstelle von IP-Stressern oder Bootern können Unternehmen vertrauenswürdige Penetrationstest-Tools für legale Netzwerktests einsetzen. Viele Cyber-Sicherheitsfirmen bieten lizenzierte Stresstest-Services an. Sie entsprechen sämtlichen lokalen Gesetzen und Industriestandards.

Strebt ein Unternehmen die Zertifizierung nach ISO/IEC 27001 (der international anerkannten Norm für Managementsysteme bezüglich Datensicherheit) an, wird stark dazu geraten, Penetrationstests als Teil des Risikobewertungsprozesses einzusetzen.

Auch wenn einige IP-Stresser legal sind, ist ihre Verwendung limitiert. Es ist immer sicherer, geprüfte, professionelle Tools und Services einzusetzen.

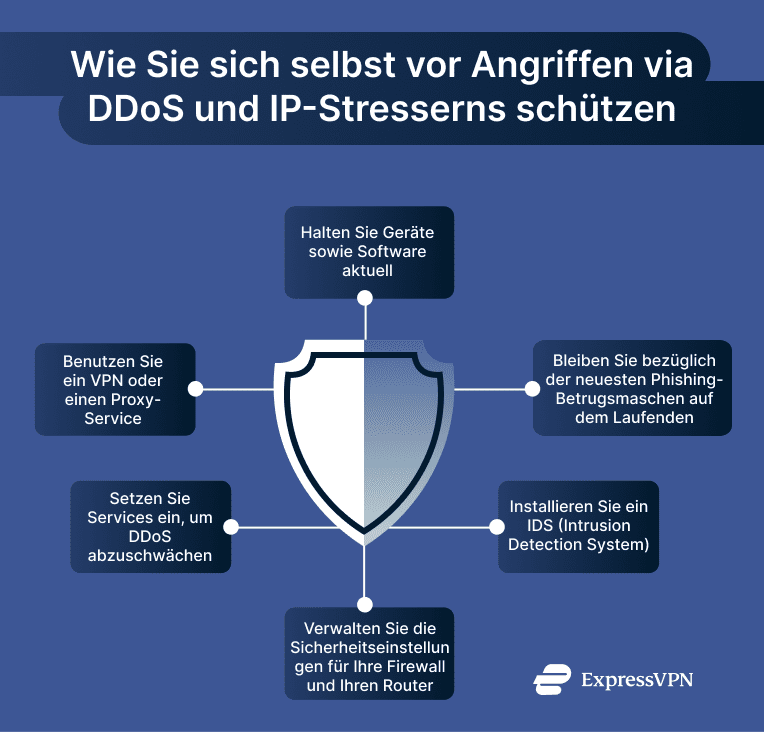

So schützen Sie sich vor DDoS- und IP-Stresser-Angriffen

Der Schutz vor DDoS- und IP-Stresser-Angriffen erfordert eine Kombination aus proaktiven Sicherheitsmaßnahmen, Echtzeitüberwachung und spezieller DDoS-Schutz-Software. Nachfolgend finden Sie eine kurze Übersicht, wie Sie Ihre Systeme schützen können.

Best Practices für DDoS-Schutz (für Einzelpersonen)

Gamer, Streaming-Anbieter und Ersteller von Online-Inhalten sind möglicherweise stark anfällig für Booter-Angriffe. Viele Streaming-Anbieter sind etwa ständigen DDoS-Angriffen durch ihre Online-Hasser ausgesetzt. Sie wollen sie normalerweise offline zwingen oder sie langfristig daran hindern, Geld zu verdienen.

So schützen Sie sich vor DDoS-Angriffen:

- Aktivieren Sie den DDoS-Schutz (bei Gaming/Streaming): Viele Gaming-Plattformen und Internetanbieter bieten DDoS-Schutzfunktionen. Möglicherweise können Sie auch im Falle eines Angriffs Ihre IP-Adresse ändern.

- Setzen Sie eine gute Firewall ein und passen Sie die Sicherheitseinstellungen Ihrer Firewall sowie Ihres Routers an: Richtig konfigurierte Firewalls überwachen den ein- und ausgehenden Datenverkehr. Sie blockieren unbefugte Zugriffe sowie potenzielle Bedrohungen.

- Geben Sie Ihre IP-Adresse nicht weiter: Exponieren Sie Ihre IP-Adresse nicht in öffentlichen Foren, auf Gaming-Servern oder auf Streaming-Plattformen. Ein VPN eignet sich besonders gut, um zu verhindern, dass Sie Ihre IP-Adresse versehentlich exponieren.

- Informieren Sie sich über Phishing-Versuche: Hacker setzen häufig Phishing oder Social Engineering ein. Damit wollen sie Personen dazu verleiten, ihre IP-Adressen preiszugeben. Kennen Sie die neuesten Phishing-Betrugsmaschen und wie sie sie vermeiden können.

- Installieren Sie ein IDS (Intrusion Detection System): IDS-Tools bieten Echtzeit-Monitoring. Sie können potenzielle Bedrohungen erkennen und darauf reagieren, bevor sie eskalieren und Schaden anrichten.

- Nutzen Sie DDoS-Abwehrdienste: Solche Tools filtern böswillige Anfragen, bevor sie Ihr Netzwerk erreichen. Damit minimieren sie den Schaden während eines Angriffs.

- Halten Sie Ihre Geräte und Software aktuell: Aktualisieren Sie regelmäßig sämtliche Software, Betriebssysteme sowie Geräte, um bekannte Schwachstellen zu beheben und Ihre allgemeine Verteidigung zu stärken. Schwachstellen in Betriebssystemebenen führen möglicherweise zu einem Stillstand des Netzwerkdatenverkehrs oder zu einem Absturz Ihres Geräts, sollten sie nicht behoben werden. Deswegen ist es wichtig, die neuesten Patches sofort zu installieren.

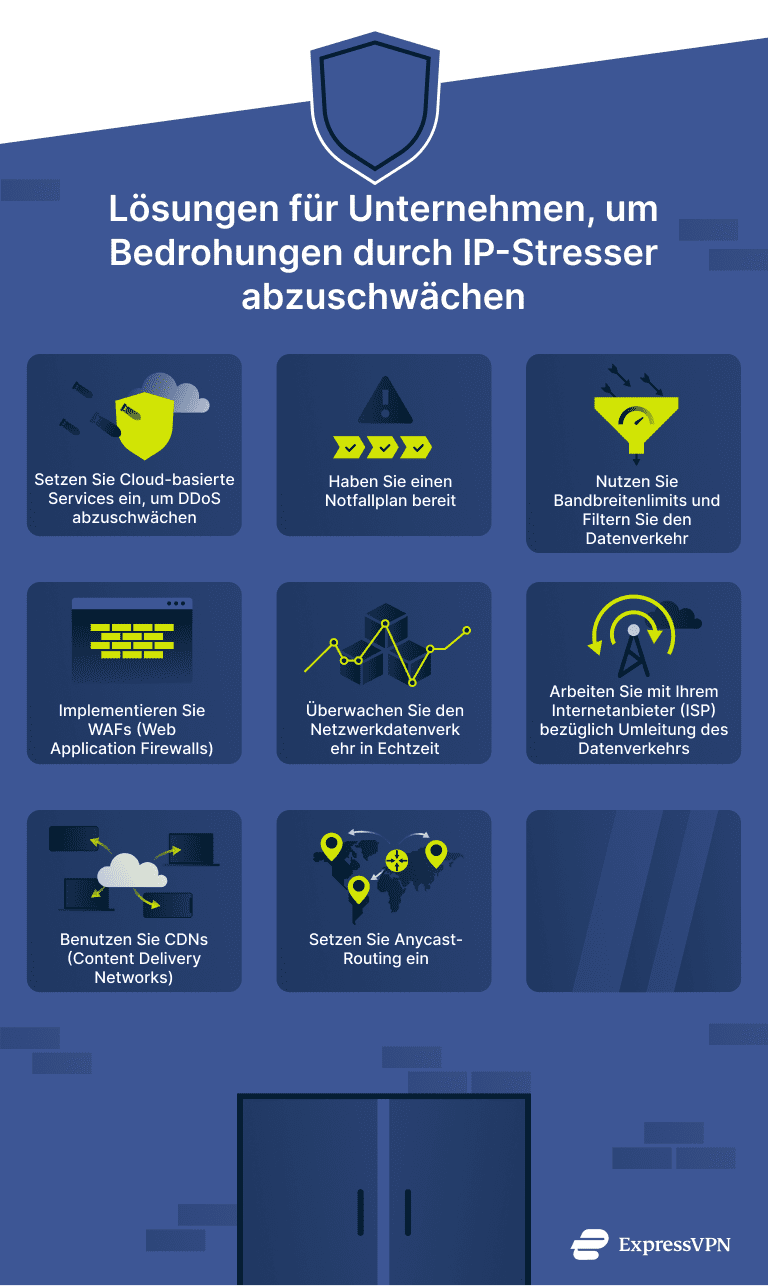

Best Practices für DDoS-Schutz (für Unternehmen)

Der Schutz eines Unternehmens ist wesentlich komplexer als sich selbst zu schützen. Hacker suchen ständig nach Schwachstellen in Unternehmen. Daher müssen Firmen eine mehrschichtige Sicherheitsstrategie einsetzen, um sich zu schützen. In extremen Fällen können DDoS-Angriffe ein Unternehmen zur dauerhaften Schließung zwingen. Nachfolgendes können Sie tun, um Ihr Unternehmen zu schützen:

- Setzen Sie Cloud-basierte DDoS-Abwehrdienste ein: Nutzen Sie einen seriösen und effektiven DDoS-Abwehr-Service. Damit filtern Sie böswilligen Datenverkehr und fangen ihn ab, bevor er Ihr Netzwerk erreicht.

- Erstellen Sie einen Notfallplan, um auf Vorfälle reagieren zu können: Sie sollten automatisierte Reaktionen und Pläne zur Wiederherstellung (Disaster Recovery) vorbereiten, um Ausfallzeiten während eines Angriffs zu minimieren.

- Nutzen Sie Bandbreitenbegrenzung und filtern Sie den Datenverkehr: Die Konfiguration von Firewalls und Netzwerkrichtlinien zur Begrenzung abnormaler Spitzen beim Datenverkehr kann helfen, die Auswirkungen von Angriffen zu mindern.

- Implementieren Sie WAFs (Web Application Firewalls): WAFs schützen auf Layer 7 (die Anwendungsschicht, auf die die meisten DDoS-Angriffe abzielen), indem sie verdächtigen Datenverkehr in Echtzeit aktiv monitoren sowie blockieren.

- Überwachen Sie den Netzwerkdatenverkehr in Echtzeit: Der Einsatz von IDPS (Intrusion Detection and Prevention Systems) hilft möglicherweise, verdächtige Aktivitäten zu erkennen sowie Angriffe auf Netzwerkebene (Layer 3) und darüber zu verhindern. Der entsprechende Datenverkehr wird blockiert, bevor etwas passiert.

- Zusammenarbeit mit ISPs zur Umleitung des Datenverkehrs: Einige ISPs bieten sogenannte DDoS-Scrubbing-Services an, um bösartigen Datenverkehr von kritischen Infrastrukturen wegzuleiten. Hier kommt es auf Ihren ISP an. Möglicherweise haben Sie diese Schutzmaßnahmen nicht. Es lohnt sich aber, das zu überprüfen.

- Nutzen Sie CDNs (Content Delivery Networks): Hochwertige CDNs helfen dabei, den Datenverkehr zu verteilen und die Belastung Ihrer primären Server zu reduzieren. Dabei werden Anfragen an ihr eigenes Server-Netzwerk weitergeleitet. Ferner bieten viele CDNs integrierte Sicherheitsfunktionen. Dazu gehören DDoS-Abwehrsysteme, die mitunter Schutz vor groß angelegten Angriffen bieten.

- Nutzen Sie Anycast-Routing: Durch die Verteilung des Datenverkehrs auf mehrere Server vermeiden Sie einzelne Fehlerquellen, weil es Backup-Systeme gibt. Das ist ähnlich wie bei mehreren Eingängen zu einem Gebäude. Ist einer blockiert, können die Menschen einen anderen nutzen. Das kann dazu beitragen, die Auswirkungen von DDoS-Angriffen zu mindern. Allerdings sollten Sie das mit anderen Maßnahmen wie dem Filtern von Datenverkehr oder einem DDoS-Abwehr-Service kombinieren. Schließlich leitet es den Datenverkehr nur um und blockiert bösartigen Datenverkehr nicht.

Die Sache klingt kompliziert und sie ist es auch. Große Unternehmen sollten mit qualifizierten IT-Experten zusammenarbeiten, um sichere Konfigurationen einzurichten. Damit stellen sie auch sicher, dass sie die richtigen Tools für ihre Anforderungen einsetzen.

Warum ein VPN für den DDoS-Schutz unerlässlich ist

Ein VPN verbirgt Ihre echte IP-Adresse. Damit haben es Angreifer wesentlich schwerer, Sie direkt mit IP-basierten Bedrohungen wie Bootern oder DDoS-Angriffen anzugreifen. Durch ein VPN sind Sie weniger anfällig, weil sie Ihren tatsächlichen Standort verbergen. Hackern haben es schwerer, Ihr Netzwerk zu identifizieren oder zu erreichen.

VPNs verschlüsseln zudem Ihren Internetdatenverkehr und leiten ihn über sichere Server weiter. Dadurch werden Ihre Daten vor Abfangen oder Manipulation geschützt. Einige VPNs, etwa ExpressVPN, haben auf ihren Servern sogar einen integrierten DDoS-Schutz. Er kann kleinere Angriffe blockieren, bevor sie Sie erreichen.

Allerdings kann ein VPN allein nicht alle DDoS-Bedrohungen abwehren. Gelangt ein Hacker an Ihre echte IP-Adresse oder greift das Netzwerk an, womit Sie verbunden sind, benötigen Sie trotzdem spezielle DDoS-Schutz-Tools. Ein VPN kann Ihren Standort verbergen, aber es kann einen bereits laufenden Angriff nicht verhindern.

Wie ExpressVPN IP-Tracking sowie -Spoofing verhindert

Verbinden Sie sich mit ExpressVPN, wird Ihre echte IP-Adresse durch die IP-Adresse des VPN-Servers ersetzt. Dadurch bleibt Ihr Netzwerk vor potenziellen Angreifern verborgen. ExpressVPN setzt auf gemeinsam genutzte IP-Adressen. Das heißt, dass sich mehrere Benutzer über denselben Server verbinden. Daher wird es viel schwieriger, Aktivitäten zu einer bestimmten Person zurückzuverfolgen.

Ferner haben die Server von ExpressVPN einen integrierten DDoS-Schutz. Er hilft, die Auswirkungen kleinerer Angriffe abzufangen. Auch wenn sich größere, anhaltende Angriffe dadurch möglicherweise nicht blockieren lassen, kann der Schaden dennoch verringert werden.

Der Notausschalter von ExpressVPN trennt schließlich den Internetzugang automatisch, wenn die VPN-Verbindung unterbrochen wird. Damit verhindert der Service, dass Ihre echte IP-Adresse exponiert wird.

Was sollten Sie tun, wenn Sie Opfer eines DDoS-Angriffs werden?

DDoS-Angriffe erfordern sofortige Aufmerksamkeit. Werden sie nicht umgehend bekämpft, können sie schwere Netzwerkschäden verursachen. Nachfolgend erfahren Sie, was Sie im Falle eines Angriffs tun müssen:

- Erkennen Sie den Angriff und evaluieren Sie Ihre Möglichkeiten zur Verteidigung: Schauen Sie sich zunächst an, was passiert. Schätzen Sie dann das Ausmaß des Angriffs ein. Dann können Sie evaluieren, ob Ihr Schutz ausreichend ist. Überprüfen Sie Ihre derzeitigen Abwehrmaßnahmen, einschließlich Ihres entsprechenden Reaktionsplans (Disaster Recovery), Ihrer DDoS-Abwehrmaßnahmen sowie Ihrer DNS-Sicherheit.

- Benachrichtigen Sie Ihren ISP: Nachdem der DDoS-Angriff bestätigt ist, benachrichtigen Sie Ihren Internetanbieter. Viele Anbieter haben Tool, womit sich DDoS-Angriffe abschwächen lassen. Das kann den Schaden während eines Angriffs minimieren.

- Befolgen Sie Ihren Reaktionsplan oder den Ihres Unternehmens: Hat das Unternehmen einen sogenannten Incident-Response-Plan, müssen ihn alle Teammitglieder korrekt befolgen. Dann sind alle bezüglich Kommunikation und der Strategien zur Abwehr von DDoS-Angriffen auf einer Linie.

- Setzen Sie Ihre DDoS-Abwehr-Tools ein: Setzen Sie die Ihnen zur Verfügung stehenden Abwehr-Tools ein. Dazu gehören ständig aktive DDoS-Sicherheits-Tools, Cloud-basierte DDoS-Abwehrmaßnahmen oder andere Spezial-Software, die Sie oder Ihr Unternehmen einsetzen.

- Protokollieren Sie alles: Führen Sie Logs zu allen Vorgängen. Sie lassen sich künftig verwenden, Schwachstellen zu finden. Vielleicht sind sie auch für die Strafverfolgungsbehörden nützlich, um den Hacker hinter dem Angriff zu finden und festzunehmen. Beachten Sie allerdings, dass bei einem großen Angriff die Protokollierung aller Vorgänge die Belastung Ihres Netzwerks erhöhen kann.

- Melden Sie den Angriff: Melden Sie den Vorfall auch an die für Ihre Region zuständigen Behörden. Sie können dann mit den Ermittlungen gegen den Hacker beginnen.

Fallstudien und Beispiele aus der Praxis

Hier sind einige nennenswerte Beispiele für den Einsatz von IP-Stressern und Booter-Services bezüglich DDoS-Angriffe und die daraus resultierenden rechtlichen Konsequenzen.

Bekannt gewordene DDoS-Angriffe mit IP-Stressern und Bootern

Hacker haben Stresser und Booter aus verschiedenen Gründen für Tausende von Angriffen auf der ganzen Welt eingesetzt. Unter anderem wollten Sie damit Geld machen, bestimmte Services stören oder sie waren Teil einer umfassenderen Online-Hacktivisten-Kampagne. Konkrete Beispiele sind:

- DDoS-Angriff auf Spamhaus (2013): Ein massiver und berüchtigter DDoS-Angriff auf Spamhaus. Das ist eine internationale Organisation, die IP-Adressen und Domains mit böswilligen Aktivitäten trackt und veröffentlicht. Der Angriff wurde von einer in Russland ansässigen Anti-Spamhaus-Gruppe durchgeführt. Der Haupttäter war allerdings ein jugendlicher Hacker aus London. Er wurde zu 240 Stunden gemeinnütziger Arbeit verurteilt.

- vDOS DDoS-for-hire-Service (2012–2016): Als einer der berüchtigtsten DDoS-for-hire-Services führte vDOS über 2 Millionen Angriffe auf globale Ziele durch. Der von zwei israelischen Teenagern betriebene Service erzielte Gewinne in Höhe von mehreren hunderttausend Dollar, bevor er von den Strafverfolgungsbehörden geschlossen wurde. Die Betreiber wurden zu gemeinnütziger Arbeit verurteilt und mussten eine Geldstrafe zahlen. Dabei konnten die Behörden Gewinne in Höhe von mehr als 175.000 Dollar sicherstellen.

- WebStresser (2018): Mit über 136.000 registrierten Nutzern und Millionen von Angriffen war WebStresser eine der produktivsten DDoS-for-hire-Plattformen der Geschichte. Es wurden mehrere Täter verhaftet und 250 Nutzer des Services mussten sich wegen der von ihnen verursachten Schäden ebenfalls vor Gericht verantworten.

- Quantum Stresser (2012–2018): Quantum Stresser war ein weiterer bedeutender Booter-Service mit über 80.000 Nutzern. Allein im Jahr 2018 wurden mehr als 50.000 Angriffe durchgeführt. Der Betreiber von Quantum Stresser wurde 2018 gefasst und 2020 verurteilt. Seine Strafe betrug 4 bis 5 Jahre Bewährung sowie 6 Monate Hausarrest. Die milde Strafe fiel deswegen verhältnismäßig milde aus, weil sich der Verurteilte in einem schlechten Gesundheitszustand befand.

- DDoS-Angriffe auf russische Medien (laufend): Nach dem Einmarsch Russlands in die Ukraine begannen Hacktivisten mit DDoS-Angriffen auf russische Medienunternehmen sowie Regierungswebsites.

- Weit verbreitete Angriffe auf Gaming-Plattformen (fortlaufend): Gaming-Dienste wie Xbox Live, PlayStation Network und Steam sind schon lange Ziele von DDoS-Angriffen. Hacker nehmen auch bestimmte Gaming-Anbieter ins Visier. Im Jahr 2023 legten sie etwa die Server von Blizzard Entertainment lahm und blockierten den Zugriff auf Spiele wie Overwatch 2 und Diablo 4.

FAQ: Häufige Fragen zu IP-Stressern und DDoS-Bootern

Können Strafverfolgungsbehörden IP-Stresser-Angriffe zurückverfolgen?

Ja, Strafverfolgungsbehörden können IP-Stresser-Angriffe durch die Analyse von Server-Logs, Zahlungsaufzeichnungen sowie IP-Adressen zurückverfolgen. Sie können Vorladungen oder Haftbefehle ausstellen, um sowohl Nutzer als auch Betreiber zu identifizieren.

Wann ist die Verwendung eines IP-Stressers legal?

Der Einsatz Verwendung eines IP-Stressers zum Testen der Resilienz von Netzwerken ist zulässig, wenn Sie der Besitzer sind oder Sie eine ausdrückliche Erlaubnis haben. IT-Experten verwenden Stresser, um Schwachstellen zu identifizieren und DDoS-Abwehrmaßnahmen in einer kontrollierten, rechtmäßigen Umgebung zu testen.

Welche rechtlichen Konsequenzen hat der Einsatz eines Booter-Services?

Dies hängt von Ihren lokalen Gesetzen ab. Normalerweise kann die Nutzung eines Booters zu strafrechtlichen Konsequenzen, hohen Geldstrafen, Beschlagnahmung von Vermögen und sogar zu Freiheitsstrafen führen. Die Strafe hängt davon ab, wo Sie wohnen und in welchem Umfang Sie den Service eingesetzt haben.

Was sind die besten Abwehrmaßnahmen gegen Booter-Angriffe?

Eine starke Firewall in Kombination mit einem DDoS-Abwehrdienst kann dabei helfen, die meisten Booter-Angriffe abzuwehren. Techniken wie Bandbreitenbegrenzung und Filtern des Datenverkehrs helfen, dass Bots Ihr Netzwerk nicht überfluten können.

Ein VPN kann Ihre IP-Adresse ebenfalls maskieren. Dadurch wird es für Angreifer schwieriger, Sie überhaupt zu finden. Das hilft allerdings nicht, wenn ein Angriff bereits läuft.

Was sind die häufigsten Arten von IP-basierten Angriffen?

Sogenannte DDoS-Floods (Fluten) gehören zu den häufigsten Formen von IP-basierten Angriffen. IP-Spoofing- und Amplifikations-Angriffe werden häufig mit Bootern kombiniert, um den Schaden einer DDoS-Kampagne zu maximieren.

Welche Arten von Angriffen können Booter-Services durchführen?

Booter können mehrere Netzwerk- und Anwendungsschichten gleichzeitig mit Taktiken wie DNS-Amplification angreifen. Sie starten diese Angriffe, um die Systeme der Opfer mit bösartigem Datenverkehr .

In welcher Beziehung steht IP-Spoofing zu DDoS-Angriffen?

Mit IP-Spoofing kann jemand seine echte IP-Adresse verbergen. Dann sieht es so aus, als würde der Datenverkehr von einem anderen Ort stammen. Damit lassen sich DDoS-Angriffe starten, ohne den Standort preiszugeben.

Wie nutzen Hacker Stresser?

Obwohl IP-Stresser auch legitime Verwendungszwecke haben, nutzen Hacker die Tools, um DDoS-Angriffe zu starten. Sie bombardieren damit Umgebungen mit hohem Datenverkehr. Die entsprechenden Tools sind leicht zugänglich und lassen sich einfach bedienen.

Booter werden normalerweise bevorzugt. Sie wurden speziell dafür entwickelt, massive Mengen an unkontrolliertem Datenverkehr zu liefern. Möchte ein Hacker einen DDoS-Angriff starten, setzt er normalerweise einen Booter ein.

Gibt es kostenlose IP-Stresser-Tools?

Theoretisch ja. Aber die meisten kostenlosen IP-Stresser sind schwach und unzuverlässig. Viele sind Betrugsversuche, die lediglich Ihre Daten stehlen möchten oder Hintertüren in Ihr System einschleusen. Hacker veröffentlichen manchmal kostenlose Tools, um weniger erfahrene Benutzer zu täuschen und auszunutzen. Das Risiko ist allerdings so hoch, dass Sie kostenlosen IP-Stressern niemals vertrauen sollten.

Was sollte ich tun, wenn ich Opfer eines IP-Stresser-Angriffs werde?

Kontaktieren Sie am besten umgehend Ihren Internetanbieter oder Hosting-Provider. Aktivieren Sie alle verfügbaren Funktionen zum Schutz vor DDoS-Angriffen. Beginnen Sie mit dem Protokollieren wichtiger Details wie Zeitstempel, IP-Protokolle sowie Angriffsmuster.

Zahlen Sie den Hackern kein Geld. Werden Sie erpresst, gibt es keine Garantie dafür, dass sie nach der Zahlung wirklich aufhören.

Kann mich ein VPN vor DDoS-Angriffen schützen?

Ein VPN bietet eine zusätzliche Schutzschicht vor DDoS-Angriffen, indem sie Ihre echte IP-Adresse verbergen. Daher ist es für Hacker schwieriger, Sie zu finden und anzugreifen. Allerdings hilft es nicht, wenn ein DDoS-Angriff bereits im Gange ist. Es nützt auch nichts, wenn das Ziel eine Plattform ist, die Sie nutzen wollen (etwa ein Gaming-Server).

Machen Sie den ersten Schritt, um sich online zu schützen. Testen Sie ExpressVPN risikofrei.

Hol dir ExpressVPN