Cómo prevenir los ataques de phishing: Mejores prácticas y consejos de prevención

El phishing es un tipo de estafa en la que el estafador intenta engañarte para que hagas clic en un enlace malicioso o reveles información confidencial. Por lo general, fingen ser una fuente fiable. Es una de las principales amenazas para la ciberseguridad, y prácticamente todas las empresas y personas habrán sido objeto de ella en algún momento.

A pesar de lo sencillo que es en teoría, el phishing sigue siendo una táctica muy eficaz utilizada por muchos tipos diferentes de atacantes. Esta guía te explica qué es el phishing, los tipos de estafas que utiliza el phishing y cómo puedes protegerte de él.

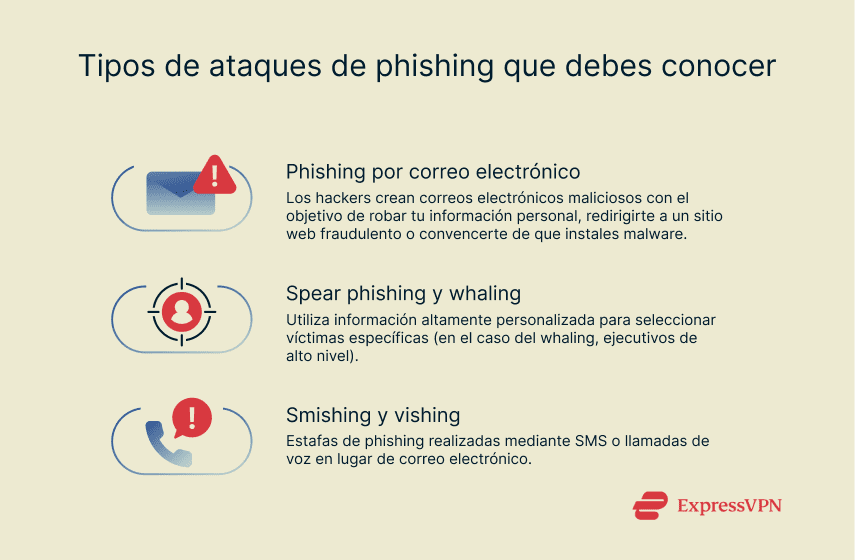

Tipos de ataques de phishing que debes conocer

Todas las estafas de phishing siguen un patrón similar, pero pueden adoptar muchas formas. A continuación te describimos algunas de las estafas de phishing más comunes.

Phishing por correo electrónico

Las estafas de phishing por correo electrónico son una de las formas más comunes de ciberataques. Los estafadores crean correos electrónicos maliciosos para robar tu información personal o convencerte de que hagas clic en un enlace que te dirige a un sitio web fraudulento. A veces, el estafador también intenta engañarte para que descargues un archivo adjunto o un archivo infectado con malware.

El phishing por correo electrónico utiliza técnicas de ingeniería social, como lenguaje que suena urgente, amenazas o promesas de recompensas poco realistas. Las estafas de phishing por correo electrónico suelen ser el primer paso de un plan más amplio. Una vez que un estafador obtiene tu información personal o te redirige a un sitio web fraudulento, puede lanzar nuevos ataques contra ti, incluido el robo de identidad.

Spear phishing y whaling

El spear phishing manipula a una persona u organización utilizando información altamente personalizada para generar confianza. Los estafadores dedican tiempo a recopilar información sobre un sujeto, incluido su trabajo, compañeros de trabajo, intereses, amigos y más, para crear correos electrónicos personalizados únicos y convincentes que a menudo pueden eludir los métodos de detección tradicionales. Los correos electrónicos de spear phishing suelen contener ransomware.

El whaling utiliza tácticas similares, pero el estafador se dirige específicamente a ejecutivos de alto nivel con documentos legales falsificados o facturas falsas. Por lo general, el estafador se hará pasar por director ejecutivo o director financiero para engañar a las víctimas y hacerles creer que tiene autoridad. Esto podría implicar un correo electrónico falso de un supuesto "CEO" solicitando una transferencia bancaria urgente.

Smishing y vishing

El smishing utiliza SMS en lugar de correos electrónicos para engañar a los usuarios y que hagan clic en enlaces maliciosos o revelen información confidencial, a menudo suplantando la identidad de bancos, servicios de entrega o agencias gubernamentales de los que esperas recibir noticias.

El vishing es similar, pero se basa en llamadas telefónicas o programas de voz sobre protocolo de Internet (VoIP). Recientemente, los estafadores de vishing han comenzado a incorporar la inteligencia artificial, ya que las herramientas de IA pueden ayudarles a imitar las voces de personas específicas.

Cómo reconocer los intentos de phishing

El phishing se basa en la suplantación de identidad, la manipulación y la sensación de urgencia para engañar a las víctimas. El simple hecho de ser consciente de estas tácticas es una de las formas más eficaces de evitar caer en una estafa.

Aquí tienes las señales de alerta a las que debes prestar atención.

- Busca saludos genéricos: Los estafadores de phishing suelen utilizar saludos genéricos como "Estimado usuario" o "Estimado cliente" en los correos electrónicos fraudulentos que envían de forma masiva.

- Evita hacer clic en enlaces o archivos adjuntos desconocidos: Desconfía de los archivos adjuntos o enlaces inesperados, ya que pueden contener malware, recopilar tu información personal o redirigirte a sitios fraudulentos. Pasa siempre el cursor por encima de los enlaces antes de hacer clic para verificar que la URL pertenece a un dominio legítimo. Los archivos adjuntos que te piden que habilites macros o ejecutes scripts también deben considerarse señales de alerta.

- Busca indicios de IA: Las herramientas de IA permiten a los estafadores de phishing crear fácilmente correos electrónicos de aspecto profesional. Presta mucha atención al lenguaje: las frases o el formato que se asemejan a las indicaciones de IA o los comandos de ChatGPT indican el uso de IA.

- Ignorar solicitudes de datos: Ignora las solicitudes de información confidencial, como contraseñas, números de la seguridad social o archivos de la empresa. Si la solicitud proviene de un compañero de trabajo o un superior de tu empresa, verifica que sea real antes de responder.

- Busca lenguaje urgente y ofertas demasiado buenas para ser verdad: Presta atención al lenguaje que transmite una sensación de urgencia, especialmente si va acompañado de una amenaza, como la rescisión del contrato o el cierre de la cuenta. Por ejemplo, podrías recibir un correo electrónico inesperado de tu director general amenazando con despedirte si no le envías un archivo específico. Lo mismo ocurre con las ofertas por tiempo limitado que parecen demasiado buenas para ser verdad. Si lo parecen, lo más probable es que lo sean.

- Comprueba si hay correos electrónicos falsos: Si sospechas de una dirección de correo electrónico, compárala con el correo electrónico oficial que aparece en el sitio web de la empresa para ver si coincide con el dominio de la empresa.

8 consejos prácticos para prevenir los ataques de phishing

Aquí tienes ocho sencillos pasos que puedes seguir para protegerte de los ataques de phishing.

Ten cuidado y piensa antes de hacer clic

Los mensajes de phishing están diseñados para provocar pánico o urgencia, pero no te dejes engañar. Coloca el cursor sobre las URL para obtener una vista previa. Busca inconsistencias en las direcciones de correo electrónico, el idioma o la marca.

Ten cuidado también con los enlaces acortados. Muchas aplicaciones de redes sociales te permiten acortar un enlace por comodidad, pero esto hace que sea más difícil determinar si te están llevando a un sitio web real o fraudulento.

Si no puedes determinar si un mensaje es real o una estafa, ponte en contacto con el supuesto remitente a través de otra plataforma. Por ejemplo, si una empresa te ha enviado un mensaje, ponte en contacto con su servicio oficial de atención al cliente.

Utiliza la autenticación multifactor (MFA) y contraseñas seguras

Las cuentas con MFA requieren una segunda forma de verificación, como un código de tu móvil, además de tu contraseña. Aunque un pirata informático obtenga tus credenciales de inicio de sesión, no podrá acceder a tu cuenta sin el segundo método de verificación.

Además, utiliza siempre contraseñas seguras y únicas. Un hacker puede secuestrar fácilmente varias cuentas si utilizas la misma contraseña. Para generar contraseñas únicas para tus cuentas y almacenarlas de forma segura, utiliza un gestor de contraseñas como ExpressKeys.

Mantén el software actualizado y seguro

Las actualizaciones de seguridad sirven para corregir vulnerabilidades críticas en aplicaciones y dispositivos. Si no actualizas tu software, puedes quedar expuesto a intentos de phishing que aprovechan vulnerabilidades conocidas.

Verificar los certificados SSL en los sitios web

Antes de introducir información confidencial, comprueba que el sitio web utiliza HTTPS con un certificado válido de Secure Sockets Layer (SSL) / Transport Layer Security (TLS). El icono de un candado en la barra del navegador indica que se utiliza cifrado para proteger los datos en tránsito.

Sin embargo, esto no significa automáticamente que un sitio sea seguro, ya que los sitios web de phishing también pueden obtener certificados SSL. Puede ayudarte a detectar sitios claramente inseguros, pero no es infalible y debe combinarse con otras precauciones.

Evita usar redes Wi-Fi públicas para transacciones confidenciales

Las redes Wi-Fi públicas no son intrínsecamente peligrosas, pero los piratas informáticos pueden recopilar datos y espiar a los usuarios más fácilmente a través de una red Wi-Fi pública que, a través de una red privada, especialmente si la red no está protegida con contraseña.

Cualquier dato interceptado puede utilizarse para crear estafas de phishing personalizadas. Evita iniciar sesión en cuentas confidenciales, acceder al correo electrónico del trabajo o introducir datos de pago cuando estés conectado a una red Wi-Fi pública. Además, utiliza siempre una VPN de calidad para cifrar tus datos y ocultar tu IP.

Utiliza barras de herramientas antiphishing y filtros de correo electrónico

La mayoría de los navegadores y servicios de correo electrónico utilizan tecnología antiphishing de forma predeterminada. Comprueba la configuración de tu correo electrónico y asegúrate de que el filtro de spam esté activado. Además, mantén tu cliente de correo electrónico actualizado para garantizar que tu filtro de spam funcione de manera eficaz. Para mayor seguridad, puedes utilizar herramientas antiphishing como ExpressVPN Advanced Protection, que te avisa de los sitios fraudulentos.

Supervisar periódicamente las cuentas para detectar actividades inusuales

Revisa periódicamente tu actividad de inicio de sesión en el correo electrónico, tus cuentas de redes sociales y tu información financiera para detectar inicios de sesión sospechosos o actividades que no reconozcas. Si detectas alguno, actúa de inmediato.

La mayoría de los servicios te permiten habilitar alertas automáticas de actividad que te informan de cualquier nuevo intento de inicio de sesión. Ten cuidado, ya que los estafadores a veces envían alertas de actividad falsas para engañar a las víctimas y que compartan sus credenciales.

Infórmate e informa a los demás sobre las amenazas de phishing

Mantente informado (y ayuda a otros a mantenerse informados) sobre las últimas tendencias en phishing y consejos de seguridad. La sensibilización es una de las formas más eficaces de evitar que estos ataques tengan éxito.

Qué hacer si sospechas que estás sufriendo un ataque de phishing

En primer lugar, mantén la calma. Si solo has respondido por correo electrónico, interrumpe toda comunicación con el estafador. Si has introducido información confidencial o credenciales de inicio de sesión en un sitio web de phishing, detén inmediatamente cualquier actividad.

Medidas inmediatas que debes tomar si eres víctima de un ataque de phishing

Si has hecho clic en un enlace de phishing o has proporcionado tu información personal a un estafador, sigue estos pasos antes de que la situación se agrave.

- Desconéctate inmediatamente de internet: Esto evita que se sigan filtrando datos de tu dispositivo.

- Cambia tus contraseñas: Cambia inmediatamente todas tus contraseñas, empezando por la cuenta que fue objeto de phishing. Utiliza un administrador de contraseñas fiable, como ExpressKeys, para que este proceso sea más seguro y sencillo.

- Activa la autenticación multifactor (MFA): Una vez que hayas cambiado tus contraseñas, activa la autenticación multifactorial (MFA) en todos los sitios web o aplicaciones en los que esté disponible.

- Ejecuta un análisis antivirus completo: Utiliza un antivirus de confianza para buscar cualquier malware que pueda haber infectado tu ordenador.

- Ponte en contacto con tu entidad financiera: Explica a tu banco o proveedor de tarjeta de crédito lo que ha ocurrido para que puedan vigilar cualquier actividad sospechosa y ayudarte a proteger tu cuenta.

- Supervisa tus cuentas: Vigila de cerca tus cuentas para detectar cualquier indicio de actividad sospechosa. Si compartiste información personal, es recomendable que te comuniques con tu banco y congeles tu cuenta para evitar el robo de identidad.

- Denuncia la estafa a tu proveedor de correo electrónico: Ellos pueden investigar el incidente y desactivar la cuenta del estafador para evitar nuevos delitos.

- Denuncia la estafa a las autoridades: Por ejemplo, en EE. UU., puedes denunciar las estafas al Centro de Denuncias de Delitos en Internet (IC3.gov) y a la Comisión Federal de Comercio (FTC). Si el estafador suplanta a un organismo gubernamental, también deberías notificarlo al Instituto Nacional de Ciberseguridad (INCIBE) o a tu comisaría local de la Policía Nacional o de la Guardia Civil.

Además, para las empresas:

- Notifica a tu departamento de TI o a los expertos en ciberseguridad: Todos los empleados, independientemente de su función, deben informar de los intentos de phishing a los equipos de TI o ciberseguridad para que puedan responder rápidamente.

- Pon en marcha un plan de respuesta ante incidentes: Tu empresa debe contar con un plan de respuesta ante incidentes que seguir en caso de que se produzca un incidente cibernético.

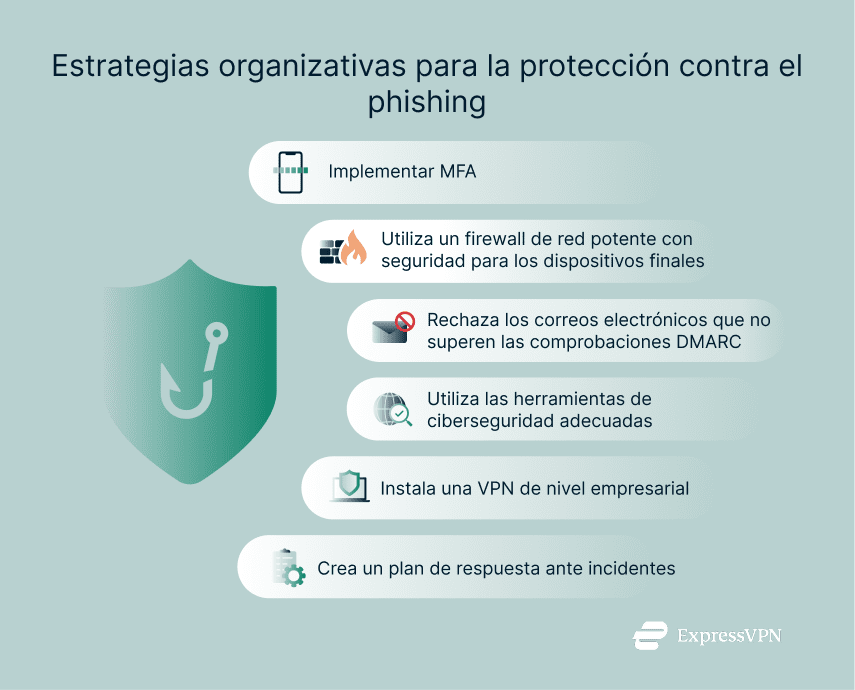

Estrategias organizativas para la prevención del phishing

Las empresas pueden reforzar la prevención del phishing con una estrategia multicapa que combine una formación adecuada, herramientas de ciberseguridad y la concienciación de los usuarios.

Formación y capacitación periódica de los empleados

Formar a los empleados y concienciarlos son los aspectos más importantes para proteger tu empresa. La mayoría de los ataques de phishing tienen éxito debido a errores de los usuarios. Por ejemplo, cuando un empleado concede por error acceso no autorizado a un estafador que se hace pasar por un alto ejecutivo.

Ofrece sesiones de formación periódicas para ayudar a los empleados a reconocer las estafas de phishing, mantenerse al día sobre las últimas tendencias y comprender cómo evitar las trampas más comunes. Asegúrate de que denunciar las estafas sea fácil y que nadie se sienta avergonzado por hacerlo.

Implementar políticas de seguridad estrictas

Siguiendo políticas de seguridad estrictas y utilizando el software adecuado, puedes bloquear la mayoría de las estafas de phishing antes de que lleguen a tu equipo.

- Implementa la autenticación multifactor: Configura la autenticación multifactor (MFA) en todos los servicios, clientes de correo electrónico y aplicaciones que utilice tu empresa. Utiliza las opciones de inicio de sesión único (SSO) siempre que sea posible, ya que esto reduce el riesgo de que los usuarios expongan credenciales de inicio de sesión confidenciales y facilita la realización de una auditoría tras una posible violación de la seguridad.

- Utiliza un cortafuegos potente: Utiliza un cortafuegos de red potente con la seguridad adecuada para los dispositivos finales. Configura listas de bloqueo y listas negras para impedir que se acceda a remitentes, sitios web y servicios maliciosos en tu red.

- Rechazar los correos electrónicos que no superen las comprobaciones DMARC: La autenticación, notificación y conformidad de mensajes basados en el dominio (DMARC) ayudan a verificar que un correo electrónico no haya sido falsificado. Aunque la mayoría de los servicios de correo electrónico realizan comprobaciones DMARC, tu empresa debe configurar sus sistemas para que rechacen automáticamente los correos electrónicos que no superen la verificación.

- Utiliza las herramientas de ciberseguridad adecuadas: Las herramientas de filtrado del Sistema de Nombres de Dominio (DNS) pueden bloquear el acceso a sitios web maliciosos o falsificados, mientras que las herramientas de supervisión de la red ayudan a detectar actividades sospechosas tanto en el tráfico entrante como en el saliente.

- Utiliza una VPN de nivel empresarial: Una VPN de nivel empresarial cifra los datos en tránsito y permite un acceso remoto seguro a los recursos internos. También ofrece herramientas centralizadas para ayudar a supervisar y gestionar tu red de forma más eficaz.

- Crea un plan de respuesta ante incidentes: Dispón de un plan formal de respuesta ante incidentes para guiar a tu equipo durante un ataque de phishing u otro incidente cibernético. Debe incluir medidas para identificar, contener y eliminar la amenaza, junto con orientación para la recuperación. Sin un plan, tu respuesta puede retrasarse o ser propensa a errores.

Auditorías y simulaciones de seguridad periódicas

Realizar auditorías de seguridad periódicas te ayuda a mantenerte informado sobre las vulnerabilidades de tu organización y las áreas que necesitan mejoras. Las auditorías también pueden revelar intentos de acceso no autorizados y descubrir violaciones de datos que pueden haber pasado desapercibidas para tus defensas.

Las simulaciones son una forma valiosa de poner a prueba tus defensas e identificar puntos débiles. Los equipos de TI suelen llevar a cabo campañas de phishing controladas para evaluar cómo responden los empleados ante las amenazas. Las simulaciones frecuentes también permiten identificar a las personas que pueden necesitar formación adicional sobre concienciación acerca del phishing.

Preguntas frecuentes: todo lo que necesitas saber sobre la prevención del phishing

¿Quiénes son las víctimas habituales del phishing?

Cualquiera puede ser objeto de un ataque de phishing, pero los piratas informáticos suelen centrarse en objetivos de gran valor, como empresas o grupos vulnerables, como las personas mayores. También es habitual que los estafadores lancen campañas de phishing dirigidas a empleados concretos con acceso a datos confidenciales.

¿Cómo protegerse contra las estafas de phishing?

Desconfía de cualquier mensaje no solicitado, especialmente aquellos que soliciten información personal o utilicen un lenguaje urgente.

Para mantenerte seguro, utiliza contraseñas seguras y únicas, y habilita la autenticación multifactorial para evitar el acceso no autorizado. Activa el filtrado de correo electrónico para bloquear automáticamente los correos electrónicos de phishing, haz copias de seguridad de tus datos con regularidad y mantén tus dispositivos y software actualizados con los últimos parches de seguridad.

¿Cómo puedo saber si he sido víctima de phishing?

Es posible que hayas sido víctima de phishing si observas intentos de inicio de sesión no autorizados, actividades financieras sospechosas o cambios inesperados en la contraseña. Mantén la calma y sigue estos pasos para limitar los daños, como cambiar tus contraseñas y buscar malware.

¿Cuál es la diferencia entre phishing y spam?

El spam es correo electrónico masivo no solicitado, normalmente inofensivo y enviado con fines publicitarios. Aunque puede saturar tu bandeja de entrada, normalmente no es peligroso. El phishing, por otro lado, es un intento malicioso de robar información o engañarte para que descargues malware.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN