¿Qué es la criptografía?

La criptografía es la ciencia que se ocupa de proteger la información para que solo el destinatario previsto pueda acceder a ella. Es el motor invisible que protege el mundo digital y se encarga de protegerlo todo, desde tus mensajes privados hasta tus datos financieros.

Este artículo explica cómo funciona la criptografía, por qué es importante y hacia dónde se dirige. A lo largo del camino, también aclararemos conceptos erróneos comunes y destacaremos las aplicaciones de la criptografía en el mundo real.

La criptografía explicada en términos sencillos

La criptografía es el proceso que garantiza que nadie pueda leer una información a menos que tenga permiso para hacerlo. Básicamente, consiste en convertir datos legibles (o texto sin formato) en datos ilegibles (o texto cifrado) mediante un proceso conocido como "cifrado".

Un ejemplo sencillo de criptografía es el cifrado César, un método antiguo en el que se utiliza un valor de desplazamiento fijo (denominado clave) para transformar cada letra de un mensaje. Por ejemplo, con un desplazamiento de tres (n = 3), A se convertiría en D, B se convertiría en E, y así sucesivamente. Usando esta clave, HELLO se convertiría en KHOOR.

Cifrado con el código César |

|

|---|---|

| Alfabeto | n = 3 |

| A | D |

| B | E |

| C | F |

| D | G |

| E | H |

Por supuesto, el mundo moderno de la ciberseguridad utiliza códigos (o cifrados) mucho más complejos para proteger la información confidencial. Estos cifrados se basan en matemáticas avanzadas para crear acertijos tan difíciles que solo alguien con la clave criptográfica correcta puede resolverlos y revelar el mensaje original.

Por qué la criptografía es importante en el mundo digital

Cada día, grandes cantidades de información confidencial viajan a través de Internet y se almacenan en servidores de todo el mundo. Esto puede incluir mensajes personales, datos bancarios, historiales médicos y datos comerciales. Sin protección, estos datos son vulnerables a la interceptación, el robo o la manipulación.

Si un ciberdelincuente consigue acceder a estos datos, podría robar la identidad de alguien, cometer fraude financiero, filtrar información confidencial o interrumpir servicios esenciales. Y si estas infracciones se convirtieran en algo habitual, nadie confiaría en los sistemas online, lo que supondría un gran problema en nuestro mundo cada vez más digitalizado.

Por lo tanto, la criptografía no solo protege los datos, sino que también garantiza la confianza en las comunicaciones y transacciones digitales al asegurar la protección de la información, mantener la integridad y permitir la autenticación.

Breve historia de la criptografía

La criptografía no es algo nuevo: existe desde hace miles de años. A continuación, se ofrece una breve descripción general de cómo ha evolucionado desde técnicas de sustitución sencillas, como cambiar letras por números, hasta los complejos sistemas de cifrado digital en los que confiamos hoy en día.

Del cifrado de César al cifrado moderno

El cifrado César descrito anteriormente fue utilizado por Julio César en el siglo I a. C. para proteger información militar confidencial.

En el siglo XV, el arquitecto italiano Leon Battista Alberti desarrolló el primer cifrado polialfabético, que utilizaba múltiples cambios de alfabeto dentro de un mismo mensaje. Esto hizo que adivinar patrones sencillos fuera mucho menos eficaz.

En el siglo XX, la criptografía había entrado en la era mecánica. La máquina Enigma, utilizada por la Alemania nazi durante la Segunda Guerra Mundial, empleaba un sistema de discos giratorios para producir un cifrado en constante cambio.

Por último, el desarrollo de los ordenadores llevó la criptografía a la era digital. El cifrado pasó de los dispositivos mecánicos a los algoritmos matemáticos, sentando las bases para los complejos sistemas en los que confiamos hoy en día.

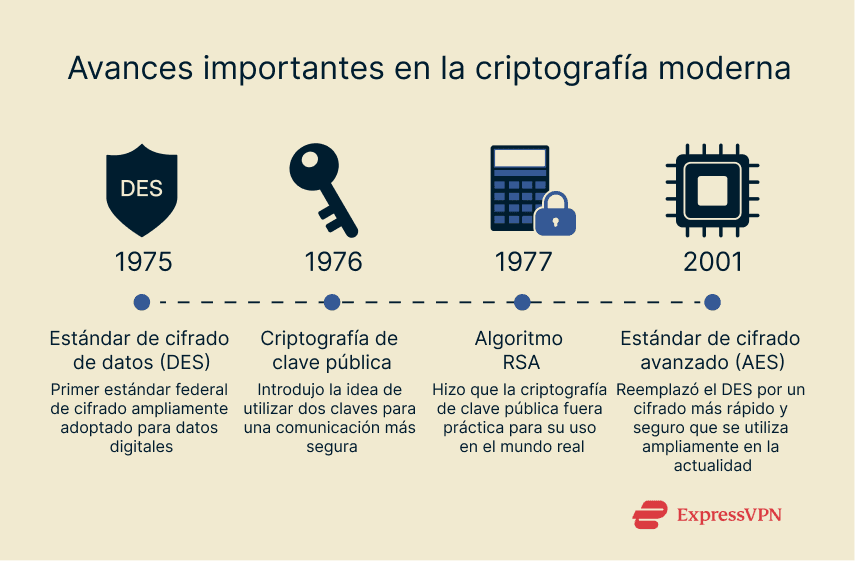

Hitos en el desarrollo de la criptografía moderna

Uno de los avances más importantes en la criptografía moderna fue la creación del Estándar de cifrado de datos (DES) en 1975. Se convirtió en el primer algoritmo de cifrado aprobado oficialmente por el Gobierno de los Estados Unidos como estándar federal y proporcionó una forma ampliamente aceptada y estandarizada de proteger los datos electrónicos.

Otro gran avance se produjo en 1976 con la invención de la criptografía de clave pública (PKC). Antes, la gente tenía que compartir la misma clave secreta para bloquear y desbloquear mensajes, lo cual era arriesgado porque la clave podía ser interceptada o robada.

PKC cambió esto utilizando dos claves diferentes: una clave pública y una clave privada. Puedes compartir tu clave pública abiertamente con cualquier persona que desee enviarte un mensaje, pero solo tú tienes la clave privada que puede desbloquearlo (descifrarlo). Dado que la clave privada nunca tiene que compartirse ni enviarse, es mucho más difícil que los atacantes la roben. Esto hacía que enviar mensajes secretos fuera mucho más seguro, especialmente entre personas que no se conocían o no confiaban entre sí.

Poco después, se creó el algoritmo Rivest-Shamir-Adleman (RSA). Como uno de los primeros métodos de clave pública lo suficientemente seguro y eficiente como para su uso en el mundo real, RSA contribuyó a hacer posibles las actividades seguras online, como el envío de correos electrónicos privados, las compras y la banca, al proporcionar una forma fiable de cifrar y descifrar la información. Hoy en día sigue siendo muy utilizado.

Con el tiempo, los métodos de cifrado más nuevos han reemplazado a los antiguos para proporcionar una mayor seguridad. Por ejemplo, el Estándar de cifrado avanzado (AES) se introdujo en 2001 para sustituir al antiguo algoritmo DES. A medida que los ordenadores se hicieron más rápidos y potentes, el DES se volvió vulnerable a ser descifrado. AES ofrece una protección más sólida con un rendimiento más rápido, lo que lo convierte en el método de cifrado más utilizado en la actualidad.

Los principios básicos de la criptografía

Los sistemas criptográficos se basan en unos pocos principios y procesos clave. He aquí un resumen rápido.

Confidencialidad, integridad y autenticación

La criptografía respalda tres objetivos fundamentales de seguridad de la información: confidencialidad, integridad y autenticación.

- Confidencialidad (o confidencialidad de los datos) significa mantener la información en secreto para que solo las personas autorizadas puedan acceder a ella.

- La integridad garantiza que la información no haya sido modificada, eliminada ni manipulada durante su almacenamiento o transmisión.

- La autenticación confirma las identidades de las partes involucradas en la comunicación. En otras palabras, se trata de asegurarte de que estás interactuando con la persona o el sistema adecuados, y no con un impostor.

Cifrado frente a descifrado

En el corazón de la criptografía hay dos procesos clave: el cifrado y el descifrado.

El cifrado es como poner un candado a tus datos. Transforma la información legible en un galimatías ilegible (texto cifrado), de modo que, aunque una persona no autorizada tuviera acceso a ella, te resultaría inútil.

El descifrado es la clave. Invierte el proceso, tomando la información que ha sido codificada en un formato ilegible y convirtiéndola de nuevo en algo que se puede entender.

En la mayoría de los sistemas criptográficos, solo el proveedor de servicios (como un proveedor de correo electrónico o un servicio de mensajería instantánea) y el destinatario previsto tienen la clave para descifrar los datos. Algunos sistemas van un paso más allá: impiden incluso que el proveedor de servicios acceda al mensaje. Esto se conoce como cifrado de extremo a extremo (E2EE).

Tipos de criptografía y cómo funcionan

Existen varios tipos de criptografía, cada uno con diferentes puntos fuertes y casos de uso. Algunos se centran en cifrar y descifrar datos, mientras que otros ayudan a verificar que la información no haya sido alterada. A continuación se explica cómo funcionan los principales tipos.

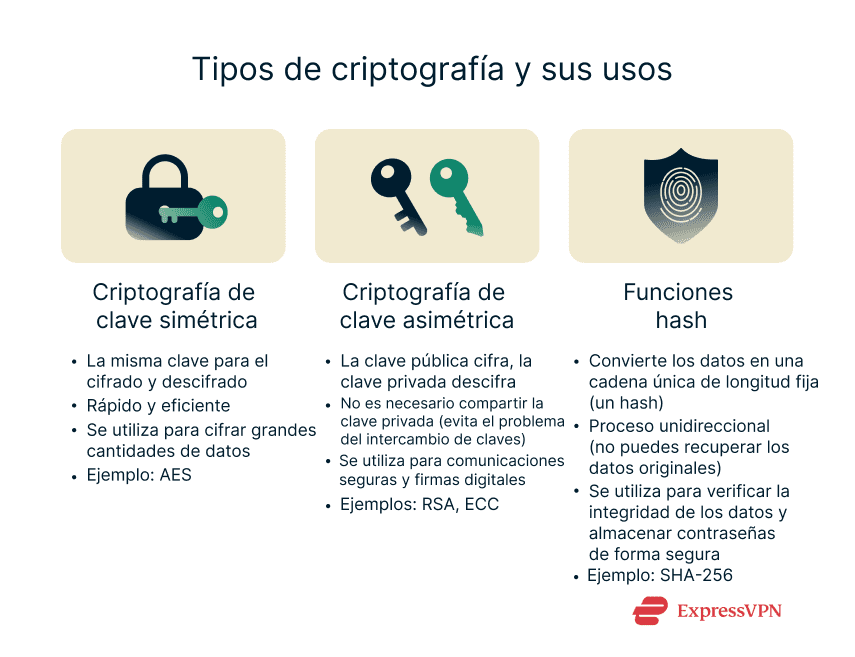

Criptografía de clave simétrica

En la criptografía de clave simétrica, se utiliza la misma clave para cifrar y descifrar los datos. Es rápido y eficiente, ya que el proceso es sencillo y utiliza menos potencia de cálculo que la criptografía de clave asimétrica. Por este motivo, se utiliza a menudo para cifrar grandes cantidades de datos, como archivos, bases de datos o comunicaciones dentro de una red de confianza.

Dado que solo hay una clave involucrada en el proceso, es fundamental contar con un mecanismo seguro de intercambio de claves para garantizar que terceros no puedan hacerse con la clave y obtener acceso no autorizado a los datos.

AES es un ejemplo de algoritmo simétrico ampliamente utilizado. Cuenta con la confianza de los expertos en seguridad y es la base del cifrado de ExpressVPN.

Criptografía de clave asimétrica

La criptografía de clave asimétrica (también conocida como PKC) utiliza dos claves criptográficas independientes: una clave pública que se puede compartir libremente y una clave privada que debe mantenerse en secreto. En E2EE, el remitente cifra un mensaje utilizando la clave pública del destinatario, y solo el destinatario puede descifrarlo utilizando su clave privada.

Una de las principales ventajas de la criptografía de clave asimétrica sobre la criptografía de clave simétrica es que no es necesario compartir la clave de descifrado.

El cifrado asimétrico también permite la autenticación y la integridad mediante algo parecido a un "sello" digital en una carta. Cuando el remitente "sella" digitalmente un mensaje con su clave privada, se demuestra que el mensaje procede de él (autenticación) y se muestra que el mensaje no se ha abierto ni modificado desde que se selló (integridad). Cualquiera que tenga la clave pública del remitente puede comprobar este sello para confirmar ambas cosas.

RSA y la criptografía de curva elíptica (ECC) son dos algoritmos asimétricos ampliamente utilizados.

Funciones hash

Una función hash toma cualquier dato y lo convierte en una cadena de caracteres de longitud fija denominada hash. Es diferente del cifrado porque es un proceso unidireccional. Una vez que los datos se convierten en un hash, es prácticamente imposible recuperar los datos originales.

El hash es útil para verificar la integridad de los datos y almacenar información confidencial, como contraseñas, de forma segura. Al comparar los hash, los sistemas pueden comprobar rápidamente si los datos han sido alterados o confirmar la contraseña de un usuario sin revelar la contraseña real.

Entre las funciones hash más populares se encuentra el algoritmo Secure Hash Algorithm-256 (SHA-256).

Gestión de claves criptográficas

Por muy potente que sea un método de cifrado, solo funciona si las claves criptográficas se gestionan correctamente. La gestión de claves criptográficas es el proceso de crear, almacenar, distribuir y, finalmente, destruir estas claves de forma segura. Una buena gestión de claves garantiza que solo las personas o los sistemas autorizados puedan acceder a ellas, lo que evita el uso no autorizado o el robo.

Algoritmos criptográficos

Aunque la criptografía se basa en principios generales como el cifrado simétrico y asimétrico, en la práctica, la seguridad depende de los algoritmos que implementan esos principios. A continuación, se ofrece una breve descripción general de tres de los algoritmos criptográficos más utilizados en la actualidad.

- AES: AES es un método de cifrado simétrico rápido y fiable, ideal para almacenar archivos, proteger discos duros y asegurar el tráfico de Internet, como las conexiones VPN. Es valorado por bancos, gobiernos y empresas tecnológicas de todo el mundo por su gran seguridad y alto rendimiento.

- RSA: RSA es un método de cifrado asimétrico bien establecido que se utiliza ampliamente en firmas digitales, correo electrónico seguro y cifrado de sitios web (por ejemplo, HTTPS).

- ECC: ECC es un método de cifrado asimétrico más reciente que ofrece una protección similar a la de RSA, pero con claves mucho más cortas. Esto lo hace más rápido y eficiente, especialmente para teléfonos inteligentes, dispositivos del Internet de las cosas (IoT) y otros sistemas con una potencia de procesamiento limitada. El ECC está sustituyendo cada vez más al RSA en las aplicaciones y plataformas modernas.

Cómo se utiliza la criptografía en la ciberseguridad

La criptografía cumple varias funciones clave en la ciberseguridad, entre ellas:

- Protección de datos y privacidad: La criptografía mejora la seguridad de los datos mediante el cifrado de la información confidencial, lo que impide el acceso no autorizado y garantiza que los datos personales, financieros y los secretos comerciales permanezcan privados y seguros.

- Firmas digitales y no repudio: Las firmas digitales utilizan claves criptográficas para verificar la autenticidad de los mensajes o documentos, lo que impide que el remitente niegue su participación (no repudio).

- Autenticación de entidades y sesiones seguras: Los protocolos criptográficos confirman la identidad de los usuarios o dispositivos y establecen canales de comunicación seguros, protegiendo contra la suplantación de identidad y el espionaje.

- VPN: Las VPN como ExpressVPN utilizan criptografía para crear túneles cifrados en redes públicas, lo que permite a los usuarios proteger sus datos frente a terceros. Varios protocolos VPN, cada uno con diferentes métodos de cifrado y características de seguridad, ayudan a garantizar la solidez y fiabilidad de estas conexiones.

- Seguridad del correo electrónico y de la web: La criptografía protege las comunicaciones por correo electrónico y el tráfico web mediante el cifrado y protocolos como Transport Layer Security (TLS) y Secure Sockets Layer (SSL), lo que evita que la información sea interceptada o manipulada.

Usos y aplicaciones de la criptografía en la vida real

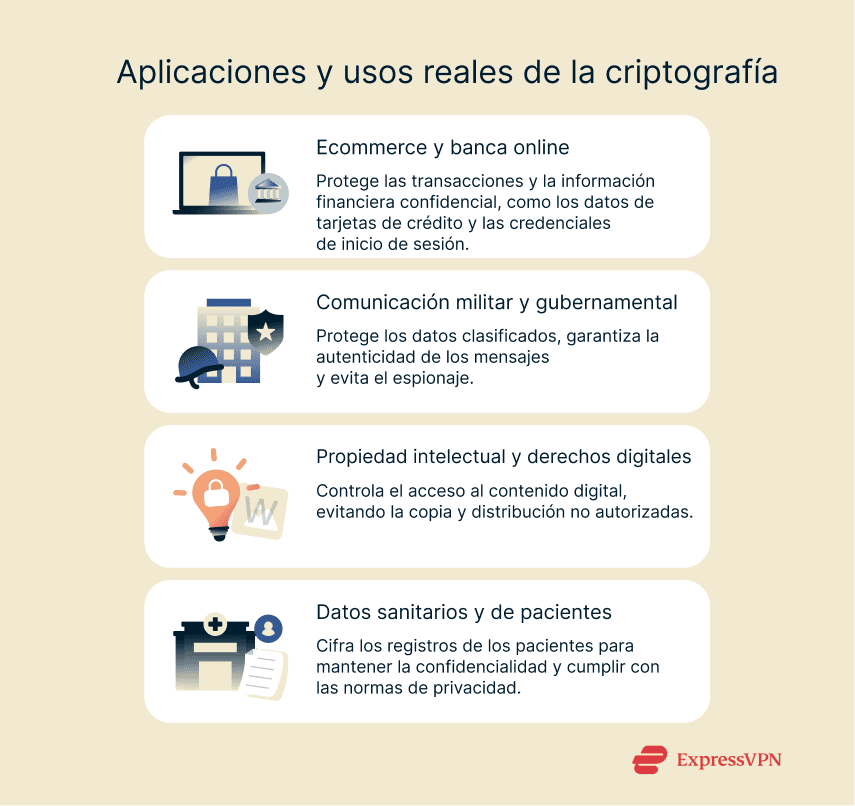

La criptografía desempeña un papel crucial en la protección de la información confidencial y en la habilitación de interacciones seguras en muchas áreas importantes de la vida cotidiana, entre las que se incluyen:

- Ecommerce y banca online: La criptografía protege las transacciones financieras y la información personal mediante el cifrado de los datos intercambiados entre los clientes y los bancos o las tiendas online. Los protocolos seguros como HTTPS se basan en métodos criptográficos para proteger los datos de las tarjetas de crédito, las credenciales de inicio de sesión y los historiales de compras, lo que garantiza la privacidad y evita el fraude.

- Comunicación militar y gubernamental: los gobiernos utilizan la criptografía para proteger la información clasificada y asegurar los canales de comunicación entre unidades militares, agencias de inteligencia y misiones diplomáticas. El cifrado fuerte ayuda a prevenir el espionaje, garantiza la autenticidad de los mensajes y protege los intereses de seguridad nacional.

- Propiedad intelectual y derechos digitales: Las técnicas criptográficas ayudan a proteger contenidos digitales como el software, música, vídeos y libros electrónicos mediante la gestión de derechos digitales (DRM). El cifrado controla los derechos de acceso y uso, lo que impide la copia y distribución no autorizadas y, por lo tanto, protege la propiedad intelectual de los creadores.

- Atención sanitaria y seguridad de los datos de los pacientes: Las organizaciones sanitarias confían en la criptografía para proteger los registros confidenciales de los pacientes y cumplir con las normativas de privacidad, como la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA). El cifrado protege los datos tanto durante su almacenamiento como durante su transmisión entre médicos, hospitales y compañías aseguradoras, lo que garantiza la confidencialidad de los pacientes y evita violaciones de datos.

Normas y regulaciones para la criptografía

La criptografía es esencial para la ciberseguridad y la infraestructura digital, por lo que existen normas internacionales y regulaciones gubernamentales que ayudan a garantizar que los métodos de cifrado sean seguros, interoperables y estén preparados para futuras amenazas.

Directrices del NIST y normas internacionales

El Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST) desempeña un papel fundamental en la definición del uso de la criptografía para proteger la información digital. Dirigiste el proceso de selección de AES e incorporaste métodos de clave pública ampliamente utilizados, como RSA, a las normas oficiales. El liderazgo del NIST en el desarrollo criptográfico es reconocido internacionalmente, y sus procesos abiertos y verificados cuentan con la confianza tanto de las instituciones estadounidenses como de sus socios globales.

Junto con el NIST, organismos internacionales como la Organización Internacional de Normalización (ISO), el Grupo de Trabajo de Ingeniería de Internet (IETF)y la Agencia de la Unión Europea para la Ciberseguridad (ENISA) desarrollan normas globales que garantizan la interoperabilidad y la seguridad de las herramientas criptográficas más allá de las fronteras y los sectores. Estos esfuerzos contribuyen a crear protecciones coherentes y fiables en un mundo interconectado.

Cumplimiento normativo en sectores regulados

Las industrias que manejan información confidencial, como la banca, la sanidad y la identidad online, están obligadas por ley a proteger esos datos utilizando métodos criptográficos sólidos y estandarizados. En Estados Unidos, por ejemplo, los proveedores de servicios sanitarios deben cumplir con la HIPAA, las instituciones financieras deben seguir la Ley Gramm-Leach-Bliley (GLBA) y las agencias gubernamentales están sujetas a la Ley Federal de Modernización de la Seguridad de la Información (FISMA).

Las organizaciones que no cumplan estos requisitos pueden enfrentarse a auditorías, multas y otras consecuencias normativas.

Preparación para el futuro frente a las amenazas cuánticas

Los ordenadores cuánticos son una nueva tecnología que utiliza los principios de la física cuántica para resolver problemas de una manera fundamentalmente diferente a los ordenadores clásicos. Las investigaciones han demostrado que un ordenador cuántico suficientemente potente podría descifrar métodos de encriptación ampliamente utilizados, como RSA y ECC.

Actualmente, no hay ordenadores cuánticos lo suficientemente potentes como para hacer esto, pero los expertos coinciden en que es solo cuestión de tiempo. Por este motivo, el NIST lidera el esfuerzo mundial para desarrollar algoritmos resistentes a la computación cuántica. Las primeras normas oficiales se publicaron en 2024, lo que marcó el inicio de una transición global hacia la criptografía poscuántica (PQC).

Ahora se está animando a los gobiernos, bancos y otras organizaciones a adoptar la PQC para prepararse ante futuras amenazas y garantizar la seguridad de los datos a largo plazo.

ExpressVPN ha integrado recientemente el estándar poscuántico Mecanismo de encapsulación de claves basado en mallas modulares (ML-KEM), aprobado por el NIST, en su propio protocolo Lightway, lo que garantiza la seguridad de los datos de sus usuarios de cara al futuro.

Mitos comunes acerca de la criptografía

A pesar de su papel fundamental en la seguridad, la criptografía suele ser malinterpretada. A continuación, se enumeran algunos conceptos erróneos comunes.

El cifrado es inviolable

Técnicamente, el cifrado nunca ha sido realmente inviolable. Dicho esto, los métodos de cifrado modernos están diseñados de tal manera que descifrarlos con la tecnología actual llevaría un tiempo impracticable, a menudo millones o incluso miles de millones de años. Esto los hace extremadamente seguros para su uso en el mundo real, siempre y cuando se utilicen correctamente.

Sin embargo, avances como la computación cuántica implican que los estándares criptográficos deben evolucionar continuamente para mantener la seguridad frente a amenazas futuras.

Solo los ciberdelincuentes utilizan la criptografía

La criptografía es una herramienta fundamental para proteger la privacidad y la seguridad, utilizada a diario por gobiernos, empresas y personas comunes por igual. Tu banca online, tus aplicaciones de mensajería e incluso los sitios web que visitas están protegidos por criptografía. Lejos de ser solo una herramienta para los delincuentes, es lo que mantiene segura la vida digital moderna.

La criptografía es lo mismo que la ciberseguridad

La ciberseguridad es un campo muy amplio que abarca desde la protección de redes y dispositivos hasta la gestión del acceso de los usuarios, la detección de amenazas y la respuesta a los ataques. La criptografía es solo una herramienta más dentro del amplio abanico de herramientas de ciberseguridad.

Preguntas frecuentes: dudas habituales acerca de la criptografía

¿Cómo protege los datos la criptografía?

La criptografía protege los datos convirtiéndolos a un formato ilegible que solo las partes autorizadas pueden descifrar. Esto garantiza que los datos permanezcan seguros y privados, incluso si son interceptados o accedidos por usuarios no autorizados.

¿La criptografía solo se utiliza para el cifrado?

No, la criptografía hace mucho más que simplemente cifrar datos. También se utiliza para la autenticación, las firmas digitales, el intercambio seguro de claves, la verificación de la integridad de los datos y mucho más, todas ellas funciones esenciales para la comunicación segura y la confianza en Internet.

¿Cuál es la diferencia entre el cifrado simétrico y el asimétrico?

El cifrado simétrico utiliza la misma clave para cifrar y descifrar datos. Es rápido y eficiente, pero requiere que ambas partes compartan la clave de forma segura por adelantado.

El cifrado asimétrico utiliza una clave pública para cifrar y una clave privada para descifrar. La clave privada nunca debe compartirse. Esto hace que la comunicación a través de redes abiertas sea más segura, pero también más lenta y con mayor consumo de recursos.

¿Existen vulnerabilidades en los sistemas criptográficos?

Sí, los sistemas criptográficos pueden ser vulnerables si hay errores en la configuración del sistema. Un cifrado mal implementado o una configuración de seguridad incorrecta pueden dejar los sistemas expuestos. Además, tecnologías emergentes como la informática cuántica podrían dejar obsoletos algunos métodos criptográficos actuales en el futuro.

¿Se puede descifrar la criptografía?

En teoría, sí. Pero, en la práctica, la criptografía moderna fuerte es extremadamente difícil de descifrar con la tecnología actual. Dicho esto, los avances futuros, como los ordenadores cuánticos, pueden exigir nuevas soluciones criptográficas.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN