¿Qué es la ciberseguridad? Guía sencilla para principiantes

La ciberseguridad afecta a casi todos los aspectos de la vida cotidiana. Desde el móvil de tu bolsillo y el portátil de tu mesa hasta los dispositivos inteligentes de tu casa, todos dependen de una gran protección para mantenerte a salvo.

Sin protección, los atacantes podrían robar tus datos personales, vaciar tus cuentas bancarias o causar graves problemas en el día a día. Por eso los expertos en ciberseguridad siempre están trabajando en nuevas formas de defenderte para mantener tanto a las personas como a las empresas protegidas de las amenazas en evolución.

Aun así, la ciberseguridad no es sólo cosa de especialistas y sistemas complejos. También depende de hábitos sencillos, medidas prácticas y herramientas que cualquiera puede utilizar. Esta guía explica lo que significa realmente la ciberseguridad y describe cómo protegerte de los riesgos online más comunes hoy en día.

¿Qué es la ciberseguridad en palabras sencillas?

La ciberseguridad consiste en proteger los ordenadores, las redes y los datos de accesos no autorizados, daños o interrupciones. A medida que sigue creciendo el número de dispositivos conectados, desde móviles y tabletas hasta dispositivos y electrodomésticos del Internet de las Cosas (IoT), también aumenta el número de objetivos potenciales para los ciberdelincuentes.

En el mundo actual, donde casi todo funciona con ordenadores y dispositivos inteligentes, disponer de una protección sólida es más importante que nunca. Sin ella, las personas y las organizaciones corren el riesgo de ser víctimas de filtraciones de datos, ransomware, fraude, robo de identidad, interceptación de comunicaciones sensibles y otras amenazas graves.

Explicación de los tipos de ciberseguridad

La ciberseguridad es un término amplio que engloba varios principios, como el software utilizado para proteger los dispositivos, los tipos de defensas de red y el conocimiento de prácticas seguras de ciberseguridad.

Seguridad de la red

La seguridad de la red la protege de posibles daños. Los cortafuegos actúan como barreras que filtran el tráfico y bloquean las conexiones no deseadas, mientras que los controles de acceso garantizan que sólo puedan conectarse los usuarios y dispositivos autorizados. Las redes privadas virtuales (VPN) cifran tu tráfico de Internet y enmascaran tu dirección IP, y las herramientas de supervisión vigilan los comportamientos sospechosos para que los administradores puedan responder antes de que los atacantes consigan afianzarse.

Seguridad de las aplicaciones

La seguridad de las aplicaciones garantiza que el software no pueda utilizarse como puerta de acceso a sistemas sensibles. Incluye tanto sistemas de detección como de respuesta. Los desarrolladores corrigen errores de codificación, aplican configuraciones seguras y prueban las vulnerabilidades para asegurarse de que sus aplicaciones están debidamente protegidas.

Seguridad en la nube

La seguridad en la nube protege los datos almacenados con proveedores externos, garantizando que la información sensible permanezca segura aunque no esté vinculada al propio hardware del usuario. Combina tecnologías, políticas y controles para salvaguardar los recursos basados en la nube de accesos no autorizados, violaciones de datos e interrupciones del servicio.

Muchos proveedores ofrecen defensas integradas, como encriptación, controles de acceso y herramientas de supervisión, pero los usuarios también son responsables de configurar sus propias medidas de seguridad. Este modelo de responsabilidad compartida significa que las organizaciones deben gestionar cuidadosamente los permisos de las cuentas, asegurar las interfaces de aplicaciones (API) y garantizar el cumplimiento de la normativa sobre privacidad al trasladar las cargas de trabajo a la nube.

Seguridad de los puntos finales

La seguridad de los puntos finales se centra en los dispositivos individuales, como portátiles, móviles y tabletas. Dado que los puntos finales suelen ser el primer punto de contacto de los atacantes, protegerlos reduce las posibilidades de que un sistema se vea comprometido. El antivirus, la detección y respuesta de puntos finales y la autenticación multifactor (MFA) ayudan a bloquear el malware y el acceso no autorizado.

Seguridad del Internet de las Cosas (IoT)

La seguridad IoT se ocupa de los dispositivos conectados, como cámaras, neveras y electrodomésticos varios. Muchos de estos dispositivos tienen defensas incorporadas limitadas, lo que los hace vulnerables. Utilizar una autenticación potente y software de seguridad siempre que sea posible, y tener actualizado el firmware, reduce las posibilidades de ataque.

Seguridad operativa y de infraestructuras

La tecnología operativa incluye los sistemas de control industrial y los dispositivos de automatización que gestionan los procesos físicos. Proteger estos sistemas requiere aislar las redes de control, vigilar los equipos antiguos y la red en busca de actividades extrañas, y asegurar los sistemas utilizados en los procesos industriales.

Prevención de la ingeniería social

La ingeniería social (Social Engineering) se basa en engañar a las personas para que revelen información o realicen acciones de riesgo. Los atacantes se harán pasar por compañeros, personal de soporte, funcionarios del gobierno, famosos o empresas. Las tácticas de prevención incluyen herramientas como programas antivirus con protección contra el phishing, formación de concienciación y mantenerse al día sobre los últimos tipos de estafas de ingeniería social.

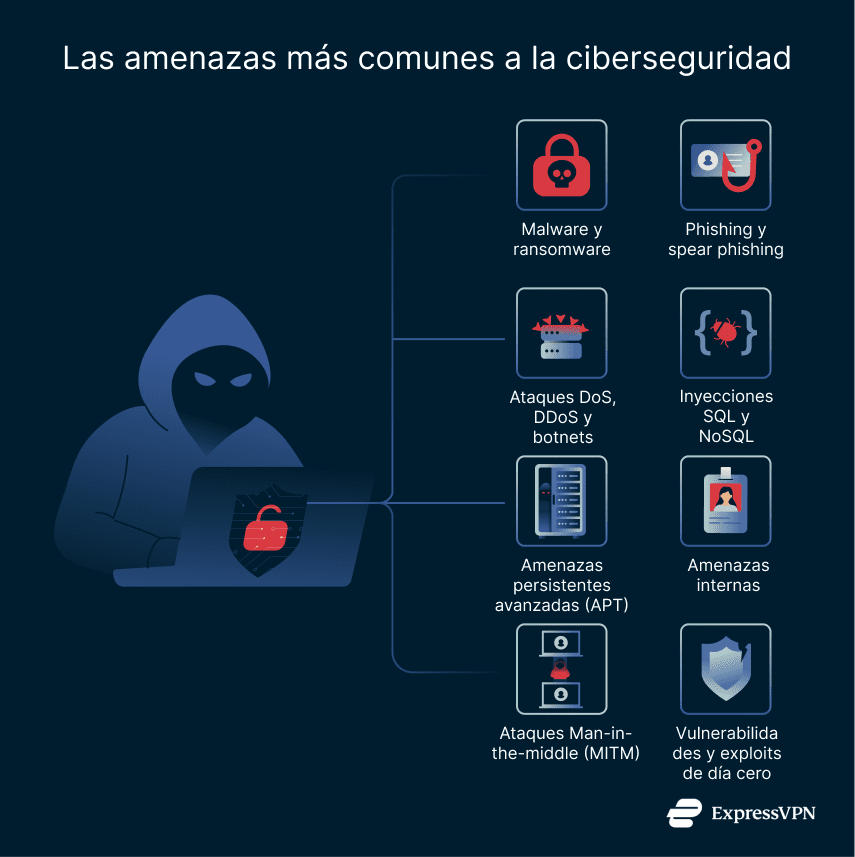

Amenazas comunes a la ciberseguridad que debes conocer

Los atacantes explotan la tecnología y el comportamiento humano de diversas formas. Comprender estas técnicas comunes ayuda a las personas y a las organizaciones a tomar medidas preventivas.

Malware y ransomware

El malware es software malicioso que se infiltra en los sistemas para robar datos, interrumpir las operaciones, dañar el sistema o crear puertas traseras para malware adicional. Son uno de los principales retos del sector de la ciberseguridad.

El ransomware es un tipo específico de malware en el que un estafador cifra tus archivos y exige un pago para restaurar el acceso.

Phishing y spear phishing

El phishing utiliza correos electrónicos o mensajes engañosos para solicitar credenciales o información personal. El spear phishing adapta el engaño a personas concretas, haciéndolo más convincente.

Los ataques de phishing suelen realizarse a través de plataformas de comunicación, como el correo electrónico o las redes sociales. El agresor casi siempre llegará primero, intentará infundirte una sensación de urgencia o miedo, y te empujará a compartir datos sensibles sin pensarlo antes.

Ataques DoS y DDoS

Los ataques de denegación de servicio (DoS) inundan los objetivos con tráfico malicioso, normalmente alimentado por botnets. Esto hace que los sitios web o los servicios no estén disponibles. Las versiones distribuidas (DDoS) aprovechan muchos dispositivos comprometidos para amplificar el impacto. Tanto los particulares como las organizaciones pueden sufrir ataques DDoS, y estos ataques dañan considerablemente tu red e impiden tus actividades.

Inyección SQL e inyección NoSQL

Los ataques por inyección se producen cuando una aplicación web pasa la entrada del usuario directamente a una consulta de base de datos sin comprobarla o "sanearla" adecuadamente. Los atacantes pueden aprovecharse de esto para hacer que la base de datos ejecute comandos que los desarrolladores nunca pretendieron, exponiendo, modificando o borrando potencialmente datos sensibles.

La inyección SQL se dirige a las bases de datos relacionales tradicionales, que organizan los datos en tablas con filas y columnas. Por ejemplo, un atacante podría explotar un formulario de inicio de sesión enviando una entrada especialmente diseñada que engañe a la base de datos para saltarse la autenticación. En casos reales, los atacantes han interceptado datos de sitios web de aerolíneas o de comercio electrónico de esta forma, robando nombres de clientes, direcciones de correo electrónico y datos de pago.

La inyección NoSQL afecta a las modernas bases de datos no relacionales (como MongoDB), que utilizan estructuras flexibles de documento o clave-valor. Un atacante podría enviar una carga útil de estilo JSON en un formulario de inicio de sesión que hace que la base de datos trate como válido "cualquier nombre de usuario y cualquier contraseña", eludiendo por completo la autenticación.

Para evitar estos ataques, los desarrolladores deben validar y desinfectar todas las entradas del usuario, utilizar métodos de consulta seguros (como consultas parametrizadas o creadores de consultas) y seguir el principio del menor privilegio para las cuentas de bases de datos.

Amenazas persistentes avanzadas (APT)

Las APT implican a adversarios altamente cualificados que se infiltran en una red y permanecen ocultos mientras exfiltran datos o sabotean sistemas sensibles. A menudo utilizan exploits de día cero, ingeniería social y malware personalizado en tándem para llevar a cabo los ataques.

Estas amenazas pueden permanecer dentro de una red durante largos periodos de tiempo antes de ser detectadas. Las APT pueden provocar infecciones de malware a largo plazo, robo de datos o pérdidas económicas. Habitualmente atacan infraestructuras sensibles, como el sector sanitario.

Amenazas internas

Las amenazas internas se producen cuando los empleados o contratistas hacen un uso indebido de su acceso legítimo, ya sea de forma malintencionada o accidental. Durante el sabotaje corporativo, los atacantes pueden utilizar su condición de infiltrados para exfiltrar información e infectar la red o dispositivos individuales con malware.

Algunos empleados se convierten en amenazas internas tras ser víctimas de un esquema de phishing o ser negligentes e instalar accidentalmente malware o entregar información sensible de la empresa a un estafador.

Ataques Man-in-the-middle (MITM)

Un ataque Man-in-the-middle (MITM) trata de interceptar las comunicaciones entre dos partes. Los atacantes pueden espiar o modificar los mensajes sin que ninguna de las partes se dé cuenta. Los datos sin cifrar pueden ser leídos o modificados fácilmente por un delincuente experto, lo que subraya la necesidad de un software de cifrado de datos.

Los ataques MITM a menudo conducen al robo de datos y a otros ataques. Las pequeñas y medianas empresas son especialmente vulnerables.

Exploits de día cero

Los exploits de día cero se centran en vulnerabilidades desconocidas hasta ahora. Como no hay ningún parche disponible, estos ataques pueden pasar desapercibidos y causar muchos daños, sobre todo a las empresas. Cuando un delincuente detecta por primera vez la debilidad, se denomina vulnerabilidad de día cero. El proceso de ataque es un exploit de día cero.

Ejemplos reales de grandes ciberataques

Los ataques del mundo real ponen de manifiesto las consecuencias de unas defensas débiles y subrayan por qué es tan importante la ciberseguridad.

La filtración de datos de Equifax

En 2017, una vulnerabilidad del software del buró de crédito Equifax permitió a los atacantes robar datos personales, incluidos nombres y números de la Seguridad Social, de unos 147 millones de personas. La brecha provocó demandas, dimisiones de ejecutivos y millones de dólares en indemnizaciones.

La mega brecha de Yahoo

En 2016, Yahoo confirmó dos violaciones de datos ocurridas unos años antes, revelando posteriormente que las violaciones afectaron hasta 3.000 millones de usuarios. La información robada incluía preguntas de seguridad y direcciones de correo electrónico de reserva, que podían utilizarse para lanzar ataques adicionales contra clientes. La infracción dio lugar a un acuerdo por un valor de 117,5 millones de dólares.

Incidente de seguridad de eBay

En 2014, los ciberdelincuentes utilizaron credenciales de empleados robadas para acceder a la base de datos de usuarios de eBay. Obtuvieron información personal y contraseñas encriptadas pertenecientes a clientes de eBay. Aunque la empresa declaró que no había "pruebas de accesos no autorizados ni de que la información personal o financiera de los usuarios de PayPal se viera comprometida", eBay forzó un restablecimiento de contraseñas en toda la empresa.

Exposición de datos de FriendFinder Networks

Una vulnerabilidad en 2016 permitió a los atacantes acceder a las bases de datos de FriendFinder Networks, exponiendo aproximadamente 412 millones de cuentas de usuario. Muchas contraseñas estaban en texto plano o con hash débil. La filtración provocó una oleada de estafas de extorsión sexual dirigidas a los usuarios.

Beneficios de la ciberseguridad para las empresas

Invertir en ciberseguridad proporciona beneficios cuantificables:

Ahorro de costes y ROI

Simplemente, las medidas preventivas cuestan menos que hacer frente a las infracciones. Las auditorías periódicas, la formación del personal, una infraestructura de ciberseguridad adecuada y la práctica de planes de respuesta a incidentes ayudan a reducir la probabilidad de enfrentarse a una brecha y pueden mitigar los daños si ésta se produce. Además, normalmente puedes reducir tus primas de seguro demostrando la diligencia debida.

Ser víctima de una violación de datos es caro. Los ataques pueden interrumpir las operaciones, provocar pérdidas de ingresos, dañar la reputación de tu marca o provocar multas gubernamentales muy caras, sobre todo si no cumplías la normativa cuando se produjo la filtración.

Mejora del tiempo operativo

Una buena seguridad minimiza el tiempo de inactividad. Las copias de seguridad, los parches y una infraestructura resistente permiten a las organizaciones continuar sus operaciones durante los ataques y pueden ayudarles a recuperarse de ellos más rápidamente. Esto conlleva una pérdida de beneficios sustancialmente menor durante las interrupciones.

Refuerzo de la confianza en la marca y de la fidelidad de los clientes

Las investigaciones demuestran que los clientes prefieren las empresas que demuestran prácticas de seguridad adecuadas. Las certificaciones y las políticas transparentes generan confianza, mientras que una violación de datos puede destruirla por completo. La encuesta Connected Consumer de Deloitte reveló que el 64 % de los encuestados se plantearía cambiar de proveedor tecnológico tras un incidente que mermara la fiabilidad de un proveedor.

Unas prácticas de seguridad sólidas y transparentes aumentan la fidelidad de los clientes. En mercados más competitivos, la reputación de ser seguro puede ser un factor decisivo para los clientes potenciales.

Protección de datos sensibles y propiedad intelectual

Proteger la información patentada, los secretos comerciales y los datos de los clientes salvaguarda tu ventaja competitiva y reduce el riesgo legal. Unas sólidas medidas de ciberseguridad ayudan a mantener a salvo los datos confidenciales, mientras que una clasificación y gestión adecuadas de la propiedad intelectual contribuyen a garantizar que los activos más valiosos de tu empresa permanezcan protegidos.

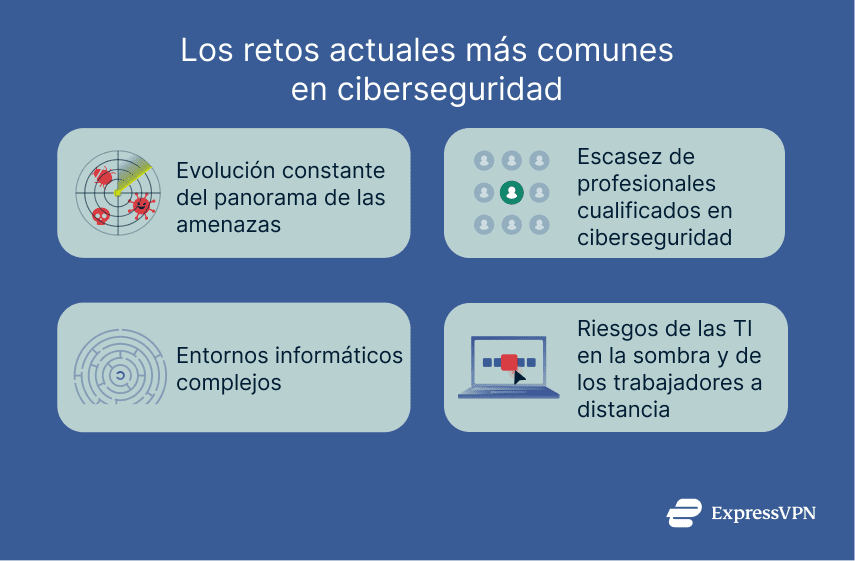

Desafíos comunes en la ciberseguridad actual

Los equipos de ciberseguridad trabajan hoy en un entorno en constante cambio, en el que mantener la seguridad de los sistemas es más difícil que antes.

Evolución del panorama de las amenazas

Los atacantes cambian constantemente o desarrollan nuevas tácticas. El ransomware y la explotación de vulnerabilidades no parcheadas siguen siendo un problema constante, y nuevas técnicas como el malware sin archivos y las estafas de phishing generadas por IA ayudan a los estafadores a automatizar aspectos de sus ataques y a realizar ataques de mayor alcance.

Escasez de profesionales cualificados

La demanda de profesionales cualificados en ciberseguridad supera la oferta actual. Las organizaciones tienen dificultades para contratar y retener a personal cualificado, y las lagunas de cualificación dificultan su capacidad para proteger las redes sin expertos formados. El Estudio sobre la mano de obra en ciberseguridad del ISC2 de 2024 calcula un déficit mundial de unos 4,76 millones de puestos de ciberseguridad sin cubrir.

Complejidad de los entornos informáticos

Las empresas modernas utilizan servidores locales, plataformas en la nube, dispositivos móviles y dispositivos IoT. También se combina con trabajadores internos y a distancia.

En conjunto, esto crea un complejo entramado de diversos servicios y herramientas que dificultan el aprendizaje y la adaptación de los sistemas por parte de personas ajenas a ellos. Gestionar sistemas dispares aumenta el riesgo porque resulta más difícil mantener la visibilidad y aplicar políticas en todos los activos.

Riesgos de la TI en la sombra y el trabajo a distancia

La TI en la sombra es cuando los empleados utilizan aplicaciones o herramientas que no han sido aprobadas por la empresa. Es un riesgo creciente en la era del trabajo a distancia. Aunque estas herramientas pueden facilitar las tareas, también abren la puerta a brechas de seguridad porque eluden las protecciones oficiales. Cuando los equipos informáticos no saben lo que se utiliza, no pueden protegerlo.

Animar al personal a consultar con TI antes de adoptar nuevas herramientas no sólo refuerza la seguridad, sino que también genera confianza entre los empleados y la dirección.

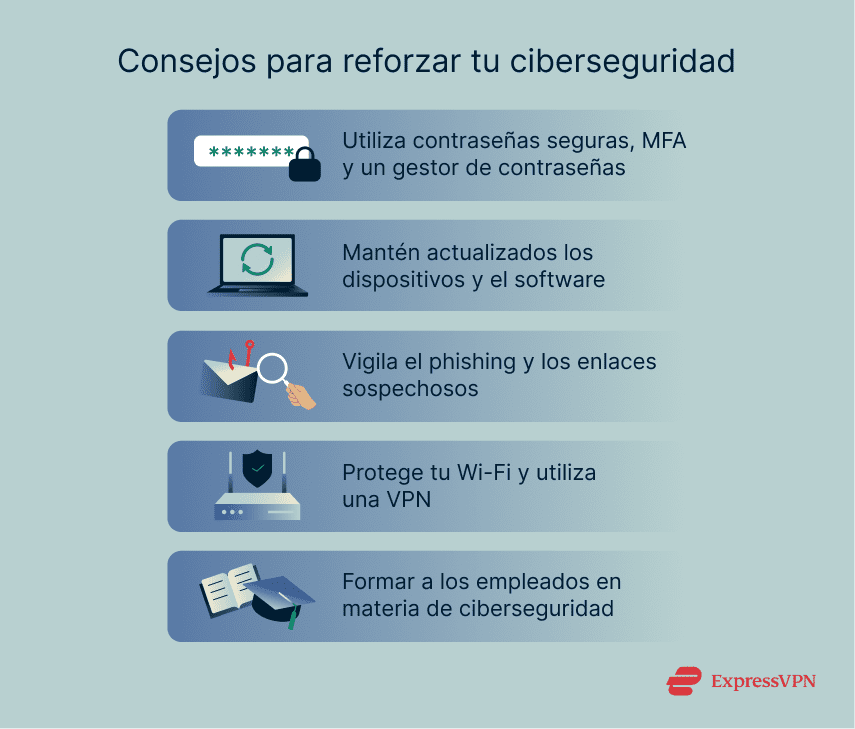

Buenas prácticas para reforzar tu ciberseguridad

Unos sencillos hábitos cotidianos, como utilizar contraseñas seguras y mantener actualizado el software, contribuyen en gran medida a reducir tus posibilidades de sufrir un ataque y a limitar su impacto.

Utiliza contraseñas fuertes y únicas y MFA

Cada cuenta debe tener su propia contraseña compleja, que idealmente contenga entre 14 y 16 caracteres y una mezcla de números, letras y símbolos. La autenticación multifactor añade una capa de protección al requerir un segundo método de verificación para acceder a una cuenta. Esto funciona para evitar el acceso no autorizado, incluso si la contraseña está comprometida.

Gestionar decenas de contraseñas individuales puede ser extremadamente difícil, por eso puedes considerar la posibilidad de utilizar un gestor de contraseñas seguro para almacenarlas de forma segura. ExpressKeys te permite almacenar de forma segura un número ilimitado de contraseñas, datos de tarjetas de crédito y notas en todos tus dispositivos, y también puede alertarte de violaciones de datos o contraseñas débiles.

Mantén actualizados el software y los sistemas

Asegúrate de aplicar inmediatamente los parches y actualizaciones de seguridad para solucionar las vulnerabilidades conocidas. Mantén activadas las actualizaciones automáticas siempre que sea posible, ya que esto reduce la posibilidad de descuidos y garantiza que tus sistemas y software estén siempre actualizados con el último parche de seguridad. Revisar y actualizar regularmente tus configuraciones también te ayuda a mantener una buena base de seguridad.

Evita correos electrónicos y enlaces sospechosos

Los ataques de suplantación de identidad son muy frecuentes, por lo que debes ser escéptico ante los mensajes no solicitados de cualquier fuente. Comprueba siempre la identidad del remitente y evita hacer clic en archivos adjuntos desconocidos. Informa de los correos sospechosos para proteger a otros usuarios o a toda tu organización de ser víctimas de ellos. Después de esto, borra inmediatamente el mensaje de cualquier bandeja de entrada en la que se encuentre.

Los estafadores suelen presentar un archivo adjunto junto con una llamada a la urgencia, como un falso premio de lotería o una emergencia, o haciéndose pasar por una figura de confianza, como un famoso. Presta atención a las URL abreviadas, las direcciones de sitios web incoherentes y los mensajes mal redactados.

Además de una vigilancia constante, utilizar filtros de correo electrónico y servicios de detección de spam ayuda a reducir tu exposición a los mensajes maliciosos.

Protege tu Wi-Fi y utiliza una VPN

Si cambias la contraseña predeterminada de tu router y la ocultas a la vista, disminuirán las posibilidades de que ataquen tu red. También debes asegurarte de que tu router está siempre actualizado con el último parche de firmware. Sin embargo, también necesitas encriptar tus datos, de lo contrario, un delincuente podría vigilar el tráfico de tu red y utilizarlo para lanzar futuros ataques.

ExpressVPN utiliza un protocolo de encriptación seguro para empaquetar y enviar tus datos en un túnel protegido, impidiendo que puedan ser leídos. Incluye un interruptor de corte que desactiva automáticamente Internet si se cae tu conexión VPN y un bloqueador de rastreadores para restringir el rastreo de terceros.

Más información: Consulta más formas de protegerte en Internet.

Herramientas y soluciones de ciberseguridad

Mientras que las buenas prácticas personales ayudan a las personas a mantenerse seguros, las empresas operan a mayor escala. Deben proteger redes enteras, múltiples dispositivos y datos confidenciales de clientes o propietarios. Para hacer frente a estos retos, las empresas confían en herramientas especializadas que previenen, detectan y responden a las amenazas en toda la empresa.

Antivirus y protección de puntos finales

Las empresas suelen utilizar plataformas de detección y respuesta de puntos finales (EDR) para supervisar los dispositivos en busca de malware y otras amenazas. Estas herramientas proporcionan supervisión en tiempo real y permiten la rápida contención de incidentes en muchos sistemas. Las soluciones modernas suelen incorporar el aprendizaje automático y el análisis del comportamiento para detectar ataques desconocidos hasta ahora.

El software antivirus tradicional es un subconjunto de protección de puntos finales, normalmente centrado en proteger un dispositivo individual, mientras que las plataformas EDR extienden la protección a redes enteras.

Cortafuegos y sistemas de detección de intrusos

Los cortafuegos regulan el tráfico que entra y sale de las redes de la empresa, aplicando reglas para bloquear las conexiones sospechosas. Los sistemas de detección de intrusos (IDS) añaden una capa más profunda de análisis, revisando los eventos de la red para identificar comportamientos maliciosos. Los sistemas de prevención de intrusiones (IPS) van un paso más allá al bloquear automáticamente las amenazas identificadas, ayudando a las empresas a responder al instante.

Herramientas de encriptación

La encriptación mantiene los datos confidenciales de las empresas ilegibles para las partes no autorizadas, tanto si se almacenan en servidores como si se transmiten a través de redes. Las empresas pueden utilizar servicios de correo electrónico cifrado, plataformas de mensajería segura y soluciones de cifrado de archivos para proteger las comunicaciones y los datos de la interceptación. Un cifrado fuerte garantiza que, aunque accedan a la información personas ajenas a ella, ésta quede inutilizable sin las claves de descifrado adecuadas.

Plataformas SIEM y herramientas de monitorización

Los sistemas de Gestión de Información y Eventos de Seguridad (SIEM) ayudan a las organizaciones a gestionar la complejidad de los entornos informáticos modernos. Recopilan registros de múltiples fuentes, correlacionan eventos y generan alertas cuando se produce una actividad sospechosa. Muchos también automatizan las respuestas, reduciendo la carga de los analistas humanos y permitiéndoles centrarse en investigaciones críticas.

Formación de los empleados en materia de ciberseguridad

Las sesiones de formación periódicas enseñan al personal a reconocer el phishing, seguir las políticas e informar de los incidentes. Esto reduce las posibilidades de que se produzcan filtraciones de datos o ataques de phishing, al tiempo que fomenta un lugar de trabajo saludable. También convierte a tus empleados en una importante línea de defensa contra las ciberamenazas. Aunque la formación de concienciación no sustituye al software de seguridad, lo complementa en gran medida.

Cumplimiento y marcos de ciberseguridad

Las normas y reglamentos guían a las organizaciones en la toma de decisiones seguras y responsables en materia de seguridad y aumentan su responsabilidad.

Normas NIST e ISO

El Marco de Ciberseguridad del NIST esboza las funciones básicas: gobernar, identificar, proteger, detectar, responder y recuperar. Ajustarse a esto es voluntario pero ampliamente adoptado porque puede ampliarse a organizaciones de cualquier tamaño, y mejora la seguridad y la coordinación interna.

ISO/IEC 27001 establece los requisitos de un sistema de gestión de la seguridad de la información para crear un marco normalizado entre organizaciones. Hace hincapié en la evaluación de riesgos, la aplicación de controles y la mejora continua. La certificación indica que una empresa tiene prácticas de seguridad sólidas.

GDPR, HIPAA y normativas específicas del sector

El GDPR se aplica a las entidades que tratan datos de residentes en la UE. Aplica los principios de protección de datos para proteger a los consumidores. El incumplimiento de la normativa conlleva el riesgo de fuertes multas. Según el GDPR, las organizaciones deben obtener el consentimiento, minimizar la recopilación de datos y mantener la información segura y actualizada.

La HIPAA establece normas para salvaguardar la información sanitaria electrónica y mantener la transparencia con las prácticas de recopilación e intercambio de datos en EE.UU. Además de la HIPAA, existen en todo el mundo normativas sectoriales específicas para garantizar que las empresas aplican adecuadamente las salvaguardias y las prácticas de recopilación de datos apropiadas.

Importancia de las auditorías de cumplimiento

Las auditorías son la mejor forma de garantizar que una empresa cumple adecuadamente la normativa y mantiene de forma segura los datos de sus clientes. Las auditorías periódicas descubrirán puntos débiles que la organización debe rectificar, como una infraestructura inadecuada o contraseñas débiles. Son un gran motor para mantener unas defensas de ciberseguridad sólidas.

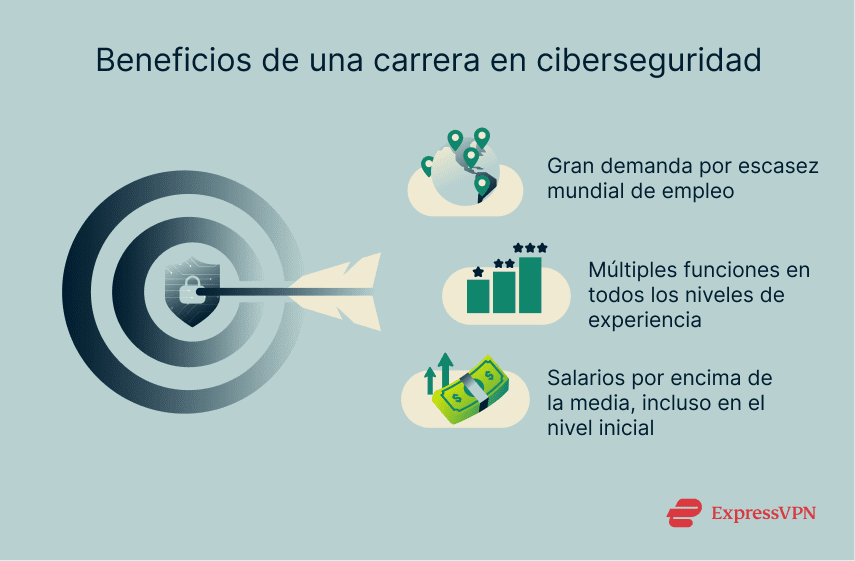

¿Es la ciberseguridad una buena carrera?

La ciberseguridad puede ser una carrera excelente, a menudo con un salario competitivo y un trabajo estable. Con el aumento de la ciberdelincuencia, la demanda de profesionales cualificados sigue creciendo.

Creciente demanda y perspectivas de empleo

La demanda de personal de ciberseguridad está aumentando, pero este campo sigue sufriendo una escasez de puestos de trabajo. Esto crea oportunidades para los nuevos empleados. Muchos gobiernos y empresas están invirtiendo en programas de formación y contratación para atraer a más personas a este campo.

Trayectorias profesionales y funciones en ciberseguridad

Las funciones incluyen analistas que controlan y responden a los incidentes, probadores de penetración que encuentran vulnerabilidades, arquitectos que diseñan sistemas seguros, ingenieros de seguridad en la nube que protegen la infraestructura externa, y especialistas en gobernanza que supervisan las políticas y el cumplimiento.

Los profesionales de la educación y la formación también ayudan a crear conciencia. También hay trabajos especializados en este campo, como los escritores sobre ciberseguridad que ayudan a informar al público sobre las tendencias en ciberseguridad y comparten consejos de seguridad.

Expectativas salariales y oportunidades de crecimiento

Los profesionales de la ciberseguridad suelen ganar sueldos por encima de la media, y los que más ganan en este campo lo hacen considerablemente. La remuneración varía según el sector, la función y la experiencia, pero en general, la gran demanda y la escasez de puestos de trabajo pueden dar lugar a empleos muy bien pagados.

Muchos empleos en ciberseguridad tienen oportunidades de ascenso o aumento de sueldo. La progresión profesional puede llevar a puestos de alta dirección, como el de director de seguridad de la información.

¿La ciberseguridad requiere conocimientos de programación?

Los conocimientos de programación son útiles para la mayoría de las funciones de ciberseguridad, pero no son obligatorios para todas ellas. Algunos principios fundamentales de la ciberseguridad, como comprender los protocolos y el comportamiento humano, no requieren conocimientos de programación, aunque tenerlos siempre ayuda.

Cuándo es útil saber programación

Los conocimientos de programación ayudan en la investigación de vulnerabilidades, el análisis de malware y la automatización. Escribir scripts permite a los profesionales desarrollar herramientas y comprender cómo los atacantes explotan el código, así como crear sistemas automatizados. Ingenieros, desarrolladores de software, criptógrafos y otros trabajos muy relacionados con la seguridad requieren conocimientos de programación.

Funciones de ciberseguridad que no requieren programación

No todas las carreras de ciberseguridad exigen conocimientos de programación. Muchas funciones, como las de analista de seguridad de redes, responsable de cumplimiento y formador de concienciación sobre seguridad, se centran más bien en el análisis, la política y la comunicación. En estos puestos, comprender cómo funcionan los sistemas y las redes es mucho más importante que saber programar.

PREGUNTAS FRECUENTES: Dudas habituales sobre ciberseguridad

¿La ciberseguridad es difícil?

Depende del rol o puesto de trabajo. La ciberseguridad puede ser un gran reto porque los atacantes desarrollan constantemente nuevas tácticas, y las empresas deben adaptarse a las amenazas en evolución sin dejar de cumplir la normativa. Muchos puestos y roles de trabajo requieren estar al tanto de nuevas vulnerabilidades y vectores de ataque casi a diario, lo que puede llegar a ser agotador con el tiempo.

¿La ciberseguridad está siendo sustituida por la IA?

No. La IA puede ayudar a la ciberseguridad procesando grandes cantidades de datos y automatizando ciertas respuestas, pero sigue necesitando orientación humana para funcionar eficazmente y puede tener sesgos implícitos. Los delincuentes también han adoptado la IA para crear malware, deepfakes y otros ataques. Sin profesionales cualificados, estas amenazas podrían eludir los sistemas automatizados.

De hecho, la ciberseguridad se basa desde hace tiempo en la automatización y la orquestación. Aunque las herramientas de IA han añadido nuevas capacidades, los fundamentos del funcionamiento de estos sistemas y la necesidad de experiencia humana no han cambiado significativamente.

¿Por qué es importante la ciberseguridad?

La ciberseguridad es importante porque protege los datos sensibles, los sistemas y las redes de ataques que podrían provocar pérdidas económicas, robos de identidad y daños a la reputación. También garantiza la continuidad empresarial, mantiene la privacidad de la información personal y ayuda a las empresas a cumplir los requisitos legales y normativos. Sin una ciberseguridad sólida, tanto las personas como las empresas son mucho más vulnerables a las perturbaciones y la explotación.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN