Comment prévenir les attaques par phishing : bonnes pratiques et conseils de prévention

Le phishing est un type d’escroquerie dans lequel les escrocs tentent de vous inciter à cliquer sur un lien malveillant ou à divulguer des informations confidentielles. Ils se font généralement passer pour une source fiable. Il s’agit de l’une des principales menaces en matière de cybersécurité, et pratiquement toutes les organisations et tous les individus ont été ciblés à un moment ou à un autre.

Malgré la simplicité du concept, le phishing reste une tactique très efficace utilisée par de nombreux types d’attaquants. Ce guide explique ce qu’est le phishing, les types d’escroqueries qui y ont recours et comment vous pouvez vous en protéger.

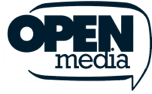

Types d’attaques par phishing à connaître

Toutes les escroqueries par phishing suivent un schéma similaire, mais elles se présentent sous de nombreuses formes. Voici quelques-unes des escroqueries les plus courantes.

Phishing par e-mail

Les escroqueries par phishing sont l’une des formes les plus courantes de cyberattaques. Les escrocs créent des e-mails malveillants pour voler vos informations personnelles ou vous convaincre de cliquer sur un lien menant à un site web frauduleux. Parfois, l’escroc tente également de vous inciter à télécharger une pièce jointe ou un fichier contenant des malwares.

Le phishing par e-mail utilise des techniques d’ingénierie sociale, telles qu’un contenu à caractère d’urgence, un discours menaçant ou la promesse d’une récompense irréaliste. Les escroqueries par phishing sont généralement la première étape d’un plan plus vaste. Une fois qu’un escroc a obtenu vos informations personnelles ou vous a transféré sur un site web frauduleux, il peut mener d’autres attaques contre vous, notamment l’usurpation d’identité.

Le spear phishing et le whaling

Le spear phishing manipule une personne ou une organisation en utilisant des informations hautement personnalisées pour établir la confiance. Les escrocs passent du temps à collecter des informations sur un sujet, notamment sur son emploi, ses collègues, ses centres d’intérêt, ses amis et autres, afin de créer des e-mails personnalisés uniques et convaincants qui peuvent souvent contourner les méthodes de détection traditionnelles. Les e-mails de spear phishing (ou phishing ciblé) contiennent souvent des ransomwares.

Le whaling (ou chasse à la baleine) utilise des tactiques similaires, mais l’escroc cible plus particulièrement les cadres d’entreprise avec des documents juridiques usurpés ou de fausses factures. Généralement, l’escroc se fait passer pour un PDG ou un directeur financier afin de faire croire à la victime qu’il a autorité sur elle. Il peut s’agir d’un faux e-mail émanant d’un soi-disant PDG et demandant un virement bancaire urgent.

Smishing et vishing

Le smishing utilise les SMS au lieu du e-mail pour inciter les utilisateurs à cliquer sur des liens malveillants ou à révéler des informations sensibles, souvent en usurpant l’identité de banques, de services de livraison ou d’administrations dont vous attendez des nouvelles.

Le vishing est équivalent, mais il s’appuie sur des appels téléphoniques ou des programmes de voix sur IP (VoIP). Récemment, les escrocs qui pratiquent le vishing ont commencé à intégrer l’IA, car les outils d’IA peuvent les aider à imiter des voix de personnes spécifiques.

Comment identifier les tentatives de phishing

Le phishing repose sur l’usurpation d’identité, la manipulation et un sentiment d’urgence pour tromper les victimes. Le simple fait d’être conscient de ces tactiques est l’un des moyens les plus efficaces d’éviter de tomber dans le piège.

Voici les signaux d’alerte auxquels il faut être attentif.

- Méfiez-vous des messages d’accueil génériques : Les escrocs utilisent souvent des formules de politesse génériques telles que « Cher utilisateur » ou « Cher client » dans les e-mails frauduleux qu’ils envoient en masse.

- Évitez de cliquer sur des liens ou des pièces jointes étranges : Méfiez-vous des pièces jointes ou des liens inattendus, car ils peuvent contenir des malwares, collecter vos informations personnelles ou être utilisés pour vous rediriger vers des sites frauduleux. Survolez toujours les liens avant de cliquer pour vérifier que l’URL appartient à un domaine légal. Les pièces jointes qui vous invitent à activer des macros ou à exécuter des scripts doivent également être considérées comme des signaux d’alarme.

- Recherchez les signes d’IA : Les outils d’IA permettent aux escrocs de créer facilement des e-mails d’apparence professionnelle. Prêtez attention au langage utilisé : les phrases ou le formatage qui ressemblent à des invites d’IA ou à des commandes de ChatGPT indiquent l’utilisation d’une IA.

- Ignorez les demandes de données : Ignorez les demandes d’informations sensibles telles que les mots de passe, les numéros de sécurité sociale ou les fichiers de l’entreprise. Si la demande émane d’un collègue ou d’un cadre supérieur de votre entreprise, vérifiez qu’elle est réelle avant d’y répondre.

- Méfiez-vous des formulations trop pressantes et des offres trop belles pour être vraies : Faites attention aux formulations qui traduisent un sentiment d’urgence, en particulier lorsqu’elles sont associées à une menace telle que la résiliation ou la fermeture d’un compte. Par exemple, vous pourriez recevoir un e-mail inattendu de votre PDG vous menaçant de licenciement si vous ne lui envoyez pas un fichier spécifique. Il en va de même pour les offres à durée limitée qui semblent trop belles pour être vraies. Si elles semblent l’être, elles le sont très probablement.

- Vérifiez si des e-mails ont été usurpés : Si vous avez des doutes sur une adresse e-mail, comparez-la à l’adresse officielle figurant sur le site web de l’organisation pour vérifier si elle correspond au domaine de l’organisation.

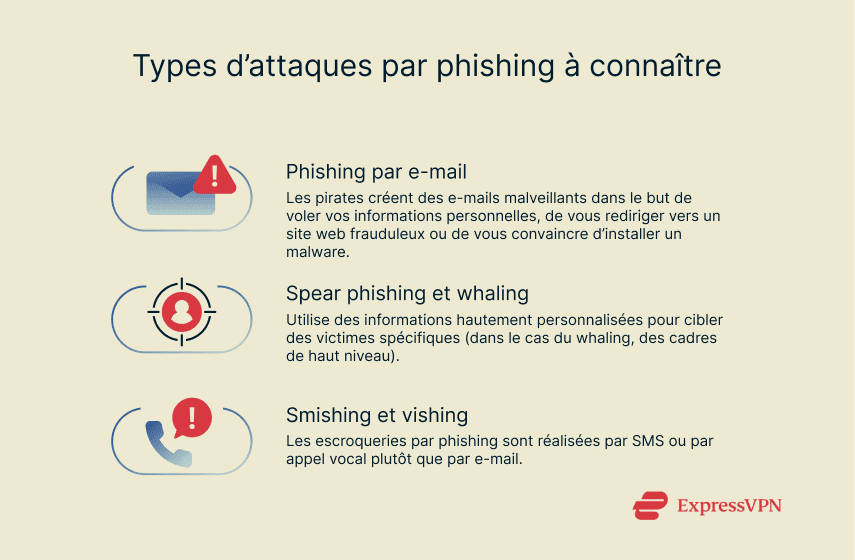

8 conseils pratiques pour prévenir les attaques de phishing

Voici huit mesures simples à prendre pour rester à l’abri des attaques de phishing.

Soyez prudent et réfléchissez avant de cliquer

Les messages de phishing sont conçus pour provoquer la panique ou créer un sentiment d’urgence, mais ne vous laissez pas influencer. Survolez les URL pour les prévisualiser. Recherchez les incohérences dans les adresses e-mail, la formulation ou la marque.

Soyez également prudent avec les liens raccourcis. De nombreuses applications de réseaux sociaux vous permettent de raccourcir un lien pour plus de commodité, mais il est alors plus difficile de déterminer si vous êtes redirigé vers un site web réel ou frauduleux.

Si vous n’arrivez pas à déterminer si un message est réel ou s’il s’agit d’une escroquerie, contactez l’expéditeur supposé en utilisant une autre plateforme. Par exemple, si une entreprise vous a envoyé un message, contactez son service clientèle officiel.

Utilisez l’authentification multifactorielle (MFA) et des mots de passe forts

Les comptes avec MFA nécessitent une deuxième forme de vérification, comme un code de votre téléphone, en plus de votre mot de passe. Même si un pirate obtient vos identifiants de connexion, il ne peut pas accéder à votre compte sans la deuxième méthode de vérification.

En outre, utilisez toujours des mots de passe forts et uniques. Un pirate peut facilement détourner plusieurs comptes si vous utilisez le même mot de passe. Pour vous aider à générer des mots de passe uniques pour vos comptes et les stocker en toute sécurité, utilisez un gestionnaire de mots de passe comme ExpressKeys.

Gardez à jour les logiciels

Les mises à jour de sécurité permettent de corriger les vulnérabilités critiques des applications et des appareils. Si vous ne mettez pas à jour votre logiciel, vous risquez d’être exposé à des tentatives de phishing qui exploitent des vulnérabilités connues.

Vérifiez la présence d’un certificat SSL sur les sites web

Avant de saisir des informations sensibles, vérifiez que le site web utilise le protocole HTTPS avec un certificat SSL (Secure Sockets Layer)/TLS (Transport Layer Security) valide. L’icône d’un cadenas dans la barre du navigateur indique que le chiffrement est utilisé pour protéger les données en transit.

Toutefois, cela ne signifie pas automatiquement qu’un site est sûr, car les sites de phishing peuvent également obtenir des certificats SSL. Il peut vous aider à repérer les sites manifestement dangereux, mais il n’est pas infaillible et doit être associé à d’autres précautions.

Évitez d’utiliser les réseaux Wi-Fi publics pour des transactions sensibles

Les réseaux Wi-Fi publics ne sont pas dangereux en soi, mais les pirates peuvent plus facilement collecter des données et espionner les utilisateurs sur un réseau Wi-Fi public que sur un réseau privé, surtout si le réseau n’est pas protégé par un mot de passe.

Toutes les données interceptées peuvent ensuite être utilisées pour créer des escroqueries par phishing personnalisées. Évitez de vous connecter à des comptes sensibles, d’accéder à votre e-mail professionnel ou de saisir des données de paiement lorsque vous êtes connecté à un réseau Wi-Fi public. En outre, il faut toujours utiliser un VPN de qualité pour chiffrer vos données et masquer votre IP.

Utilisez des barres d’outils anti-phishing et des filtres de e-mail

La plupart des navigateurs et des services e-mail utilisent par défaut une technologie anti-phishing. Vérifiez les paramètres de votre messagerie électronique et assurez-vous que votre filtre anti-spam est activé. En outre, tenez votre client de messagerie à jour pour vous assurer que son filtre anti-spam fonctionne efficacement. Pour plus de sécurité, vous pouvez utiliser des outils anti-phishing tels que ExpressVPN Advanced Protection qui vous avertit de la présence de sites frauduleux.

Contrôlez régulièrement les comptes pour détecter toute activité inhabituelle

Vérifiez régulièrement vos activités de connexion à la messagerie électronique, vos comptes de réseaux sociaux et vos informations financières pour détecter les connexions suspectes ou les activités que vous ne reconnaissez pas. Si vous en détectez, agissez immédiatement.

La plupart des services vous permettent d’activer des alertes d’activité automatiques qui vous informent de toute nouvelle tentative de connexion. Soyez prudent, car les escrocs envoient parfois de fausses alertes d’activité pour inciter les victimes à communiquer leurs informations d’identification.

Informez-vous et informez les autres sur les menaces de phishing

Restez informé (et aidez les autres à rester informés) des dernières tendances en matière de phishing et des conseils de sécurité. La sensibilisation est l’un des moyens les plus efficaces d’empêcher ces attaques de réussir.

Que faire si vous soupçonnez une attaque par phishing ?

Tout d’abord, restez calme. Si vous n’avez répondu que par e-mail, cessez toute communication avec l’escroc. Si vous avez saisi des informations confidentielles ou des identifiants de connexion sur un site de phishing, cessez immédiatement toute activité.

Mesures immédiates à prendre si vous êtes victime d’une attaque de phishing

Si vous avez cliqué sur un lien de phishing ou fourni vos informations personnelles à un escroc, suivez les étapes suivantes avant que la situation ne s’aggrave.

- Déconnectez-vous immédiatement d’Internet : Cela permet d’éviter que d’autres données soient exfiltrées de votre appareil.

- Changez vos mots de passe : Changez immédiatement tous vos mots de passe, en commençant par le compte qui a été victime de phishing. Utilisez un gestionnaire de mot de passe fiable comme ExpressKeys pour rendre ce processus plus sûr et plus facile.

- Activez la MFA : Une fois que vous avez changé vos mots de passe, activez la MFA pour chaque site web ou application où elle est disponible.

- Lancez une analyse antivirus complète : Utilisez un antivirus réputé pour rechercher les malwares qui ont pu infecter votre ordinateur.

- Contactez votre institution financière : Informez votre banque ou votre fournisseur de carte de crédit de ce qui s’est passé afin qu’ils puissent surveiller les activités suspectes et vous aider à protéger votre compte.

- Surveillez vos comptes : Surveillez attentivement vos comptes pour détecter tout signe d’activité suspecte. Si vous avez communiqué des informations personnelles, il est conseillé de contacter l’une des trois principales agences d’évaluation du crédit et de geler votre crédit afin d’éviter toute usurpation d’identité.

- Signalez l’escroquerie à votre fournisseur d’accès : Il peut enquêter sur l’incident et désactiver le compte de l’escroc afin d’éviter de nouvelles malversations.

- Signalez l’escroquerie aux autorités : Par exemple, aux États-Unis, vous pouvez signaler les escroqueries auprès du Internet Crime Complaint Center (IC3.gov) et de la Federal Trade Commision (FTC). Si l’escroc se fait passer pour une administration, vous devez également avertir la Cybersecurity and Infrastructure Security Agency (CISA, Agence pour la cybersécurité et la sécurité des infrastructures) ou le bureau local du FBI.

En outre, pour les entreprises :

- Prévenez votre service informatique ou des experts en cybersécurité : Tous les employés, quel que soit leur rôle, doivent signaler les tentatives de phishing aux équipes informatiques ou de cybersécurité afin qu’elles puissent réagir rapidement.

- Mettez en place un plan d’intervention en cas d’incident : Votre entreprise doit disposer un plan d’intervention en cas d’incident à suivre en cas de cyberincident.

Stratégies organisationnelles pour la prévention du phishing

Les organisations peuvent renforcer la prévention du phishing grâce à une stratégie à plusieurs niveaux combinant une formation adéquate, des outils de cybersécurité et la sensibilisation des utilisateurs.

Formation des employés et formation régulière

L’éducation et la sensibilisation des employés sont les éléments les plus importants de la protection de votre entreprise. La plupart des attaques par phishing réussissent en raison d’une erreur de l’utilisateur. Par exemple, lorsqu’un employé accorde par erreur un accès non autorisé à un escroc qui se fait passer pour un cadre supérieur.

Proposez des sessions de formation régulières pour aider les employés à identifier les escroqueries par phishing, à se tenir informés des tendances et à comprendre comment éviter les pièges les plus courants. Assurez-vous que le signalement des escroqueries est facile et que personne ne se sente gêné de le faire.

Mise en œuvre des politiques de sécurité solides

En appliquant des politiques de sécurité rigoureuses et en utilisant les bons logiciels, vous pouvez bloquer la plupart des escroqueries par phishing avant même qu’elles n’atteignent votre équipe.

- Mise en œuvre de l’authentification multifactorielle : Mettez en place l’AMF sur chaque service, client de messagerie et application que votre entreprise utilise. Utilisez des solutions d’authentification unique (SSO) dans la mesure du possible, car cela réduit le risque que les utilisateurs divulguent des identifiants de connexion sensibles et facilite la réalisation d’un audit en cas de suspicion de fuite de données.

- Utilisation d’un pare-feu puissant : Utiliser un pare-feu réseau efficace et une sécurité adéquate des terminaux. Configurez des listes de blocage et des listes noires pour empêcher les expéditeurs, les sites web et les services malveillants d’accéder à votre réseau.

- Rejet des e-mails qui échouent aux contrôles DMARC : Le système DMARC (Domain-based Message Authentication, Reporting, and Conformance) permet de vérifier qu’un e-mail n’a pas été usurpé. Bien que la plupart des services de messagerie électronique effectuent des vérifications DMARC, votre entreprise doit configurer ses systèmes de manière à rejeter automatiquement les e-mails qui échouent à la vérification.

- Utiliser les bons outils de cybersécurité : Les outils de filtrage du système de noms de domaine (DNS) peuvent bloquer l’accès à des sites web malveillants ou usurpés, tandis que les outils de surveillance du réseau permettent de détecter les activités suspectes dans le trafic entrant et sortant.

- Utiliser un réseau privé virtuel (VPN) professionnel : Un VPN de qualité professionnelle chiffre les données en transit et permet un accès à distance sécurisé aux ressources internes. Il offre également des outils centralisés qui permettent de surveiller et de gérer votre réseau plus efficacement.

- Créer un plan d’intervention en cas d’incident : Mettez en place un plan d’intervention structuré afin de guider votre équipe en cas d’attaque par phishing ou de tout autre incident informatique. Il doit comprendre des mesures pour identifier, contenir et éliminer la menace, ainsi que des conseils pour la reprise. Sans plan, votre réponse peut être tardive ou sujette à des erreurs.

Audits et simulations de sécurité réguliers

La réalisation régulière d’audits de sécurité vous permet de rester informé des vulnérabilités de votre organisation et des domaines à améliorer. Les audits peuvent également révéler des tentatives d’accès non autorisé et des fuites de données qui ont pu échapper à vos défenses.

Les simulations sont un moyen précieux de tester vos défenses et d’identifier les points faibles. Les équipes informatiques organisent souvent des campagnes de phishing contrôlées pour évaluer la façon dont les employés réagissent aux menaces. Des simulations fréquentes permettent également de déterminer qui a besoin d’une formation supplémentaire de sensibilisation au phishing.

FAQ : Tout ce que vous devez savoir sur la prévention du phishing

Qui sont les victimes types du phishing ?

Tout le monde peut être visé par une attaque de phishing, mais les pirates se concentrent souvent sur des cibles de grande valeur comme les entreprises ou les groupes vulnérables comme les personnes âgées. Il est également fréquent que les escrocs lancent des campagnes de phishing ciblées contre certains employés ayant accès à des données sensibles.

Comment se protéger contre les escroqueries par phishing ?

Méfiez-vous de tout message non sollicité, en particulier ceux qui demandent des informations personnelles ou qui utilisent un style à caractère d’urgence.

Pour rester en sécurité, utilisez des mots de passe forts et uniques et activez l’authentification multifactorielle pour empêcher tout accès non autorisé. Activez le filtrage des e-mails pour bloquer automatiquement les e-mails de phishing, sauvegardez régulièrement vos données et gardez à jour vos appareils et logiciels avec les derniers correctifs de sécurité.

Comment savoir si j’ai été victime de phishing ?

Vous avez peut-être été victime de phishing si vous remarquez des tentatives de connexion non autorisées, une activité financière suspecte ou des changements de mot de passe inattendus. Ne paniquez pas et suivez ces étapes pour limiter les dégâts, notamment en changeant vos mots de passe et en recherchant des malwares.

Quelle est la différence entre le phishing et le spam ?

Le spam est un e-mail non sollicité envoyé en masse, généralement inoffensif et à des fins publicitaires. Bien qu’ils puissent encombrer votre boîte de réception, ces e-mails ne sont généralement pas dangereux. Le phishing, quant à lui, est une tentative malveillante de voler vos informations ou de vous inciter à télécharger des malwares.

Prenez les premières mesures pour assurer votre sécurité en ligne. Essayez ExpressVPN sans courir le moindre risque.

Obtenez ExpressVPN