Co to jest kryptografia?

Kryptografia to nauka o zabezpieczaniu informacji w taki sposób, aby dostęp do nich miał wyłącznie zamierzony odbiorca. To także niewidzialny silnik, który zabezpiecza cyfrowy świat i odpowiada za ochronę wszelkiego rodzaju danych – od Twoich prywatnych wiadomości po informacje finansowe.

W tym artykule wyjaśniamy, jak działa kryptografia, dlaczego jest istotna i w jakim kierunku zmierza. Przy okazji rozwiejemy niektóre popularne mity i przybliżymy praktyczne zastosowania kryptografii w codziennym życiu.

Kryptografia w kilku słowach

Kryptografia to proces, który gwarantuje, że nikt nie będzie mógł odczytać danej informacji, o ile nie posiada do tego odpowiednich uprawnień. W gruncie rzeczy polega ona na przekształcaniu czytelnych danych (tekstu jawnego) w dane nieczytelne (szyfrogram) w procesie znanym jako „szyfrowanie”.

Prostym przykładem kryptografii jest szyfr Cezara – starożytna metoda, w której stała wartość przesunięcia (zwana kluczem) służy do transformacji każdej litery w wiadomości. Na przykład przy zastosowaniu przesunięcia o trzy miejsca (n = 3), litera A stałaby się literą D, B stałaby się E i tak dalej. Według tego klucza słowo HELLO zmieniłoby się w KHOOR.

Szyfrowanie metodą Cezara |

|

|---|---|

| Alfabet | n = 3 |

| A | D |

| B | E |

| C | F |

| D | G |

| E | H |

Oczywiście współczesny świat cyberbezpieczeństwa wykorzystuje znacznie bardziej złożone kody (szyfry) do ochrony wrażliwych informacji. Szyfry te opierają się na zaawansowanej matematyce, tworząc zagadki tak trudne, że tylko osoba posiadająca właściwy klucz kryptograficzny jest w stanie je rozwiązać i odkryć oryginalną wiadomość.

Znaczenie kryptografii w świecie cyfrowym

Każdego dnia ogromne ilości wrażliwych informacji przesyłane są za pośrednictwem internetu i przechowywane na serwerach na całym świecie. Mogą to być prywatne wiadomości, dane bankowe, dokumentacja medyczna oraz informacje biznesowe. Bez odpowiedniej ochrony dane te są podatne na przejęcie, kradzież lub manipulację.

Jeśli cyberprzestępca wejdzie w posiadanie takich danych, może ukraść czyjąś tożsamość, dokonać oszustwa finansowego, ujawnić poufne informacje lub zakłócić działanie kluczowych usług. A gdyby takie naruszenia stały się czymś powszechnym, nikt nie zaufałby systemom internetowym, co stanowiłoby ogromny problem w naszym coraz bardziej zdigitalizowanym świecie.

Zatem kryptografia nie tylko chroni dane: buduje ona również nasze zaufanie do cyfrowej komunikacji i internetowych transakcji poprzez zapewnienie ochrony informacji, zachowanie ich integralności oraz umożliwienie uwierzytelniania.

Krótka historia kryptografii

Kryptografia nie jest nowym wynalazkiem – towarzyszy nam od tysięcy lat. Oto krótkie podsumowanie jej ewolucji – od prostych technik podstawieniowych, takich jak zastępowanie liter cyframi, do złożonych cyfrowych systemów szyfrowania, na których polegamy dzisiaj.

Od szyfru Cezara do nowoczesnego szyfrowania

Opisany wyżej szyfr Cezara był naprawdę używany przez Juliusza Cezara w I wieku p.n.e. do ochrony wrażliwych informacji wojskowych.

W XV wieku włoski architekt Leon Battista Alberti opracował pierwszy szyfr polialfabetyczny, który wykorzystywał wielokrotne przesunięcia alfabetu w ramach jednej wiadomości. Sprawiło to, że proste zgadywanie wzorców stało się znacznie mniej skuteczne.

W XX wieku kryptografia przeżywała już swoją erę mechaniczną. Maszyna Enigma, używana przez nazistowskie Niemcy podczas II wojny światowej, wykorzystywała system obracających się dysków (wirników) do generowania stale zmieniającego się szyfru.

Ostatecznie rozwój komputerów wprowadził kryptografię w erę cyfrową. Szyfrowanie przeniosło się z urządzeń mechanicznych na algorytmy matematyczne, co położyło podwaliny pod złożone systemy, z których korzystamy obecnie.

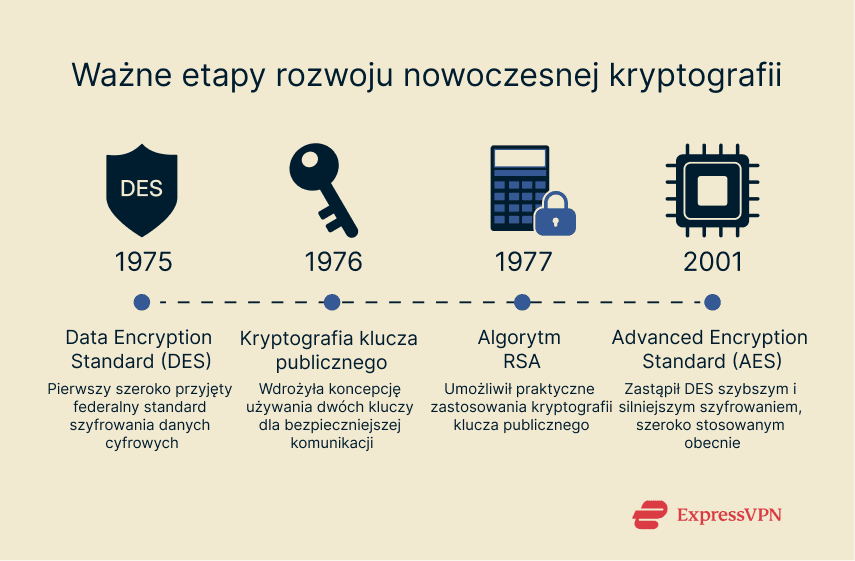

Kamienie milowe w rozwoju nowoczesnej kryptografii

Jednym z najważniejszych wydarzeń w nowoczesnej kryptografii było powstanie standardu Data Encryption Standard (DES) w 1975 roku. Stał się on pierwszym algorytmem szyfrującym oficjalnie zatwierdzonym przez rząd USA jako standard federalny i zapewnił powszechnie akceptowany, ustandaryzowany sposób ochrony danych elektronicznych.

Kolejny przełom nastąpił w 1976 roku wraz z wynalezieniem kryptografii klucza publicznego (public-key cryptography – PKC). Wcześniej użytkownicy musieli współdzielić ten sam tajny klucz do blokowania i odblokowywania wiadomości, co było ryzykowne, ponieważ klucz mógł zostać przejęty lub skradziony.

Kryptografia klucza publicznego zmieniła to podejście, wykorzystując dwa różne klucze: klucz publiczny i klucz prywatny. Możesz otwarcie udostępnić swój klucz publiczny każdemu, kto chce wysłać Ci wiadomość, ale tylko Ty posiadasz klucz prywatny, który pozwala ją odblokować (odszyfrować). Ponieważ klucz prywatny nigdy nie musi być udostępniany ani przesyłany, potencjalnym napastnikom znacznie trudniej jest go ukraść. Dzięki temu przesyłanie tajnych wiadomości stało się o wiele bezpieczniejsze, szczególnie między osobami, które nie znają się nawzajem lub sobie nie ufają.

Niedługo potem powstał algorytm Rivest–Shamir–Adleman (RSA). Jako jedna z pierwszych metod klucza publicznego, która była wystarczająco bezpieczna i wydajna do praktycznego zastosowania, algorytm RSA umożliwił prowadzenie bezpiecznych działań w sieci – takich jak wysyłanie prywatnych e-maili, zakupy czy bankowość – zapewniając niezawodny sposób szyfrowania i odszyfrowywania informacji. Jest on szeroko stosowany do dziś.

Z biegiem czasu nowsze metody szyfrowania stopniowo zastępują starsze, aby zapewniać coraz wyższy poziom bezpieczeństwa. Na przykład w 2001 roku wprowadzono Advanced Encryption Standard (AES), aby zastąpić starszy algorytm DES. W miarę jak komputery stawały się coraz szybsze i potężniejsze, DES stał się podatny na złamanie. AES oferuje silniejszą ochronę przy wyższej wydajności, dzięki czemu jest obecnie najczęściej stosowaną metodą szyfrowania.

Podstawowe zasady kryptografii

Systemy kryptograficzne opierają się na kilku kluczowych zasadach i procesach. Oto ich krótki przegląd.

Poufność, integralność i uwierzytelnianie

Kryptografia wspiera trzy podstawowe cele bezpieczeństwa informacji: poufność, integralność i uwierzytelnianie.

- Poufność (lub dokładniej poufność danych) oznacza utrzymywanie informacji w tajemnicy, tak aby dostęp do nich miały wyłącznie upoważnione osoby.

- Integralność gwarantuje, że informacje nie zostały zmienione, usunięte ani zmanipulowane podczas ich przechowywania lub przesyłania.

- Uwierzytelnianie potwierdza tożsamość stron biorących udział w komunikacji. Innymi słowy, chodzi o upewnienie się, że wchodzimy w interakcję z właściwą osobą lub systemem, a nie z oszustem.

Szyfrowanie a odszyfrowywanie

U podstaw kryptografii leżą dwa kluczowe procesy: szyfrowanie i odszyfrowywanie.

Szyfrowanie jest jak zamykanie danych na klucz. Przekształca ono czytelne informacje w nieczytelny zlepek znaków (szyfrogram), dzięki czemu nawet jeśli nieupoważniona osoba uzyska do nich dostęp, będą dla niej bezużyteczne.

Odszyfrowywanie to jakby przekręcanie klucza w zamku. Odwraca ono wcześniejszy proces, pobierając informacje zapisane w nieczytelnym formacie i zamieniając je z powrotem na coś zrozumiałego.

W większości systemów kryptograficznych tylko dostawcy usług (jak np. dostawca poczty e-mail lub komunikatora) oraz zamierzeni odbiorcy konkretnych treści posiadają klucz do odszyfrowania danych. Niektóre systemy idą o krok dalej: uniemożliwiają dostęp do wiadomości nawet dostawcy usługi. Ten mechanizm jest znany jako szyfrowanie od końca do końca (end-to-end encryption – E2EE).

Rodzaje kryptografii i sposób ich działania

Istnieje kilka rodzajów kryptografii, z których każdy ma inne mocne strony i zastosowania. Niektóre skupiają się na szyfrowaniu i odszyfrowywaniu danych, podczas gdy inne pomagają weryfikować, czy przekazywane informacje nie zostały w jakiś sposób zmienione. Oto jak działają poszczególne odmiany kryptografii.

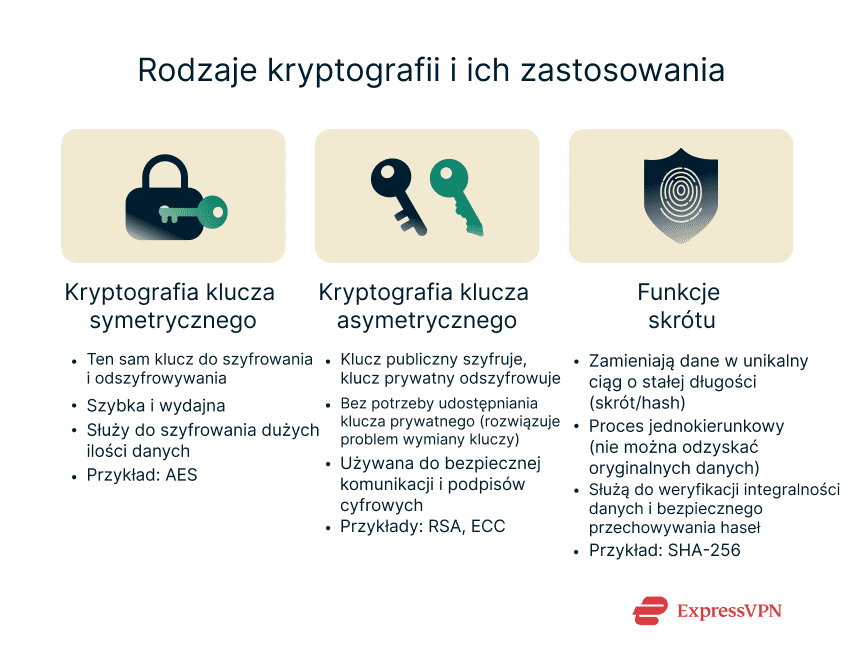

Kryptografia klucza symetrycznego

W kryptografii klucza symetrycznego ten sam klucz jest używany zarówno do szyfrowania, jak i odszyfrowywania danych. Jest to rozwiązanie szybkie i wydajne, ponieważ cały proces jest bardzo prosty i zużywa mniej mocy obliczeniowej niż kryptografia klucza asymetrycznego. Z tego powodu często stosuje się tę metodę do szyfrowania dużych ilości danych, takich jak pliki, bazy danych czy komunikacja wewnątrz zaufanej sieci.

Jako że w procesie bierze udział tylko jeden klucz, niezbędny jest bezpieczny mechanizm wymiany kluczy, aby osoby trzecie nie były w stanie ich przejąć i uzyskać nieautoryzowanego dostępu do danych.

Przykładem powszechnie stosowanego algorytmu symetrycznego jest wspomniany wyżej AES. Cieszy się on zaufaniem ekspertów ds. bezpieczeństwa i stanowi podstawę m.in. szyfrowania ExpressVPN.

Kryptografia klucza asymetrycznego

Kryptografia klucza asymetrycznego (PKC) wykorzystuje dwa oddzielne klucze kryptograficzne: klucz publiczny, który można swobodnie udostępniać, oraz klucz prywatny, który musi pozostać tajny. Np. w przypadku szyfrowania E2EE nadawca szyfruje wiadomość przy użyciu klucza publicznego odbiorcy, a tylko odbiorca może ją odszyfrować za pomocą swojego klucza prywatnego.

Jedną z kluczowych zalet kryptografii asymetrycznej w porównaniu z symetryczną jest to, że klucz deszyfrujący nie musi być udostępniany.

Szyfrowanie asymetryczne umożliwia również uwierzytelnianie i zachowanie integralności za pomocą cyfrowego odpowiednika pieczęci na średniowiecznym liście. Gdy nadawca cyfrowo „pieczętuje” wiadomość swoim kluczem prywatnym, udowadnia to, że wiadomość pochodzi od niego (uwierzytelnianie) i pokazuje, że nie została ona otwarta ani zmieniona od momentu zapieczętowania (integralność). Każdy, kto posiada klucz publiczny nadawcy, może sprawdzić tę pieczęć, aby potwierdzić obie te kwestie.

Dwa szeroko stosowane przykłady algorytmów asymetrycznych to RSA oraz kryptografia krzywych eliptycznych (elliptic curve cryptography – ECC).

Funkcje skrótu

Funkcja skrótu (funkcja haszująca) pobiera dowolne dane i zamienia je w ciąg znaków o stałej długości, zwany skrótem (hashem). Różni się to od szyfrowania, ponieważ jest to proces jednokierunkowy; gdy dane zostaną zamienione w skrót, odzyskanie oryginalnych danych jest praktycznie niemożliwe.

Haszowanie jest niezwykle przydatne do weryfikacji integralności danych i bezpiecznego przechowywania wrażliwych informacji, takich jak hasła. Poprzez porównywanie skrótów systemy mogą szybko sprawdzić, czy dane zostały w jakiś sposób zmodyfikowane, lub potwierdzić hasło użytkownika bez ujawniania jego rzeczywistej treści.

Do popularnych funkcji skrótu należy Secure Hash Algorithm-256 (SHA-256).

Zarządzanie kluczami kryptograficznymi

Niezależnie od tego, jak silna jest metoda szyfrowania, zadziała ona tylko wtedy, gdy klucze kryptograficzne będą obsługiwane we właściwy sposób. Zarządzanie kluczami kryptograficznymi to proces bezpiecznego tworzenia, przechowywania, dystrybucji, a ostatecznie także niszczenia tych kluczy. Dobre zarządzanie kluczami gwarantuje, że tylko upoważnione osoby lub systemy mają do nich dostęp, co zapobiega ich nieuprawnionemu użyciu lub kradzieży.

Algorytmy kryptograficzne

Choć kryptografia jako taka opiera się na ogólnych zasadach, takich jak szyfrowanie symetryczne i asymetryczne, w praktyce zapewniane przez nią bezpieczeństwo zależy od algorytmów, które te zasady implementują. Oto krótkie podsumowanie trzech najczęściej stosowanych obecnie algorytmów kryptograficznych.

- AES: szybka i niezawodna metoda szyfrowania symetrycznego, która idealnie nadaje się do przechowywania plików, ochrony dysków twardych oraz zabezpieczania ruchu internetowego, np. połączeń w ramach sieci VPN. Jest ona ceniona przez banki, rządy i firmy technologiczne na całym świecie za wysoki poziom bezpieczeństwa i dużą wydajność.

- RSA: to ugruntowana metoda szyfrowania asymetrycznego, szeroko stosowana w podpisach cyfrowych, bezpiecznej poczcie e-mail oraz szyfrowaniu stron internetowych (np. HTTPS).

- ECC: jedna z nowszych metod szyfrowania asymetrycznego, która oferuje ochronę podobną do RSA, ale przy użyciu znacznie krótszych kluczy. Dzięki temu jest ona szybsza i bardziej wydajna, szczególnie w przypadku smartfonów, urządzeń z kategorii „internetu rzeczy" (internet of things – IoT) i innych systemów o ograniczonej mocy obliczeniowej. ECC coraz częściej zastępuje RSA w nowoczesnych aplikacjach i platformach.

Zastosowania kryptografii w cyberbezpieczeństwie

Kryptografia pełni kilka kluczowych funkcji w cyberbezpieczeństwie; należą do nich:

- Ochrona danych i zapewnienie prywatności. Kryptografia zwiększa bezpieczeństwo danych poprzez szyfrowanie wrażliwych informacji, co zapobiega nieautoryzowanemu dostępowi i gwarantuje, że dane osobowe, informacje finansowe oraz tajemnice handlowe pozostają prywatne i bezpieczne.

- Podpisy cyfrowe i niezaprzeczalność. Podpisy cyfrowe wykorzystują klucze kryptograficzne do weryfikacji autentyczności wiadomości lub dokumentów, co uniemożliwia nadawcy ewentualne wyparcie się udziału w danej komunikacji.

- Uwierzytelnianie podmiotów i bezpieczne sesje. Protokoły kryptograficzne potwierdzają tożsamość użytkowników lub urządzeń i ustanawiają bezpieczne kanały komunikacji, chroniąc przed podszywaniem się i podsłuchiwaniem.

- Sieci VPN. Usługi VPN, takie jak np. ExpressVPN, wykorzystują kryptografię do tworzenia zaszyfrowanych tuneli w sieciach publicznych, co pozwala ich użytkownikom chronić swoje dane przed osobami trzecimi. Różnorodne protokoły VPN, z których każdy oferuje inne metody szyfrowania i funkcje bezpieczeństwa, pomagają zapewnić odpowiednią siłę i niezawodność tych połączeń.

- Bezpieczeństwo poczty elektronicznej i stron www. Kryptografia zabezpiecza komunikację e-mailową oraz ruch internetowy poprzez szyfrowanie i protokoły takie jak Transport Layer Security (TLS) oraz Secure Sockets Layer (SSL), chroniąc przekazywane informacje przed przejęciem i manipulacją.

Zastosowania kryptografii w życiu codziennym

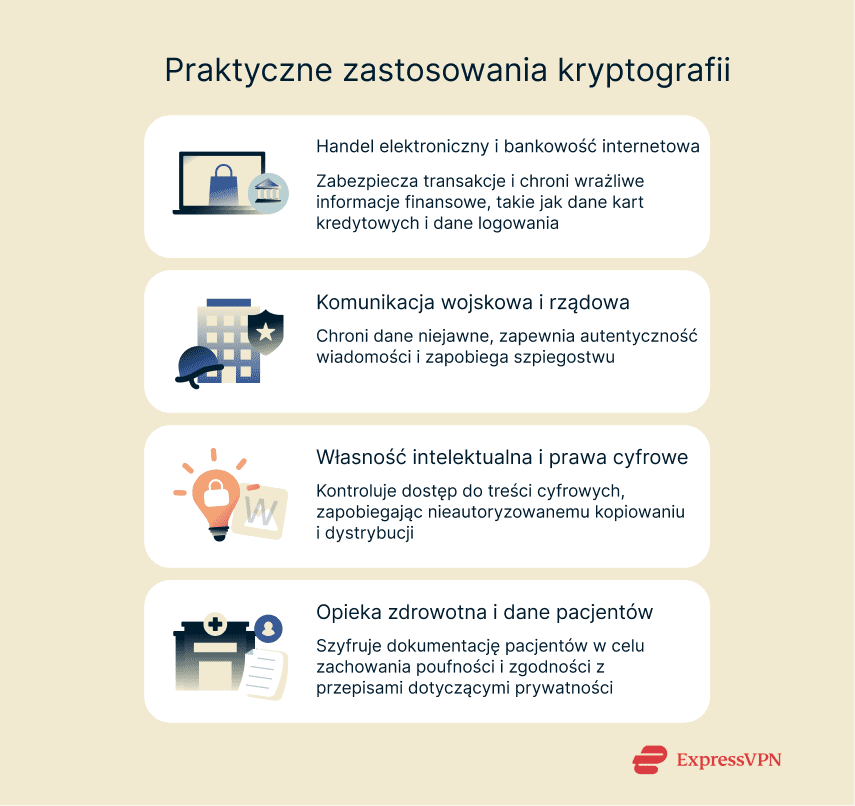

Kryptografia odgrywa kluczową rolę w ochronie wrażliwych informacji i umożliwianiu bezpiecznych interakcji w wielu istotnych obszarach życia codziennego, do których zaliczają się:

- Handel elektroniczny i bankowość internetowa. Kryptografia zabezpiecza transakcje finansowe i dane osobowe poprzez szyfrowanie informacji wymienianych między klientami a bankami lub sklepami internetowymi. Bezpieczne protokoły, takie jak HTTPS, opierają się na metodach kryptograficznych i służą ochronie danych kart kredytowych, danych logowania oraz historii zakupów, co zapewnia prywatność i zapobiega oszustwom.

- Komunikacja wojskowa i rządowa. Rządy wykorzystują kryptografię do ochrony informacji niejawnych i zabezpieczania kanałów komunikacji między jednostkami wojskowymi, agencjami wywiadowczymi oraz misjami dyplomatycznymi. Silne szyfrowanie pomaga zapobiegać szpiegostwu, gwarantuje autentyczność wiadomości i chroni interesy bezpieczeństwa narodowego.

- Własność intelektualna i prawa cyfrowe. Techniki kryptograficzne pomagają chronić treści cyfrowe, takie jak oprogramowanie, muzyka, filmy i e-booki, poprzez systemy zarządzania prawami cyfrowymi (digital rights management – DRM). Szyfrowanie pozwala kontrolować dostęp oraz prawa do użytkowania, zapobiegając nieautoryzowanemu kopiowaniu i dystrybucji, a tym samym chroniąc własność intelektualną twórców.

- Opieka zdrowotna i ochrona danych pacjentów. Organizacje ochrony zdrowia polegają na kryptografii, aby zabezpieczać wrażliwą dokumentację medyczną pacjentów i zachować zgodność z przepisami dotyczącymi prywatności, takimi jak amerykańska ustawa HIPAA (Health Insurance Portability and Accountability Act). Szyfrowanie chroni dane zarówno podczas przechowywania, jak i w trakcie przesyłania ich między lekarzami, szpitalami a ubezpieczycielami, co pozwala zachować poufność danych pacjentów i zapobiega naruszeniom bezpieczeństwa.

Standardy i regulacje dotyczące kryptografii

Kryptografia ma zasadnicze znaczenie dla cyberbezpieczeństwa i infrastruktury cyfrowej, dlatego istnieją międzynarodowe normy i regulacje rządowe, które pomagają zapewnić bezpieczeństwo metod szyfrowania, ich interoperacyjność i gotowość na przyszłe zagrożenia.

Wytyczne NIST i standardy globalne

Amerykański Narodowy Instytut Standardów i Technologii (National Institute of Standards and Technology – NIST) odgrywa centralną rolę w definiowaniu sposobu wykorzystania kryptografii do ochrony informacji cyfrowych. W przeszłości przewodził on procesowi wyboru algorytmu AES i przyjął do oficjalnych standardów powszechnie stosowane metody klucza publicznego, takie jak RSA. Przywództwo NIST w rozwoju kryptografii jest uznawane na arenie międzynarodowej, a jego otwarte i zweryfikowane procesy cieszą się zaufaniem zarówno instytucji amerykańskich, jak i partnerów globalnych.

Obok NIST międzynarodowe organy, takie jak Międzynarodowa Organizacja Normalizacyjna (ISO), Internet Engineering Task Force (IETF) oraz Agencja Unii Europejskiej ds. Cyberbezpieczeństwa (ENISA), opracowują globalne standardy zapewniające, że narzędzia kryptograficzne są interoperacyjne i bezpieczne ponad granicami i podziałami branżowymi. Działania te pomagają tworzyć spójne, niezawodne zabezpieczenia w świecie opartym na łączności.

Zgodność z przepisami w branżach podlegających regulacjom

Branże zajmujące się przetwarzaniem danych wrażliwych, takie jak bankowość, opieka zdrowotna i zarządzanie tożsamością internetową, są prawnie zobowiązane do ochrony tych danych przy użyciu silnych, znormalizowanych metod kryptograficznych. W USA na przykład dostawcy usług medycznych muszą przestrzegać ustawy HIPAA, instytucje finansowe stosują się do ustawy Gramm-Leach-Bliley Act (GLBA), a agencje rządowe podlegają ustawie Federal Information Security Modernization Act (FISMA).

Organizacje, które nie spełniają tych wymagań, mogą zostać poddane audytom, karom pieniężnym i innym konsekwencjom regulacyjnym.

Zabezpieczenie przed zagrożeniami kwantowymi

Komputery kwantowe to nowa technologia wykorzystująca zasady fizyki kwantowej do rozwiązywania problemów w fundamentalnie inny sposób niż klasyczne komputery. Badania wykazały, że odpowiednio potężny komputer kwantowy byłby w stanie złamać powszechnie stosowane metody szyfrowania, takie jak RSA i ECC.

Obecnie nie istnieją jeszcze komputery kwantowe o wystarczającej mocy, aby tego dokonać, ale eksperci są zgodni co do tego, że jest to tylko kwestia czasu. Z tego powodu NIST przewodzi globalnym wysiłkom na rzecz opracowania algorytmów odpornych na komputery kwantowe. Pierwsze oficjalne standardy w tym zakresie zostały opublikowane w 2024 roku, co wyznaczyło początek globalnego przejścia na kryptografię postkwantową (post-quantum cryptography – PQC).

Rządy, banki i inne organizacje są obecnie zachęcane do wdrażania PQC, aby przygotować się na przyszłe zagrożenia i zapewnić długoterminowe bezpieczeństwo danych.

ExpressVPN zintegrował niedawno zatwierdzony przez NIST standard postkwantowy ML-KEM (module-lattice-based key-encapsulation mechanism) ze swoim własnym protokołem Lightway, zapewniając w ten sposób swoim użytkownikom bezpieczeństwo danych odporne na wyzwania przyszłości.

Powszechne mity dotyczące kryptografii

Pomimo jej kluczowej roli w zapewnianiu bezpieczeństwa, kryptografia jest często błędnie rozumiana. Oto kilka przykładów takich popularnych nieporozumień.

Szyfrowanie jest nie do złamania

Z technicznego punktu widzenia żadne szyfrowanie nigdy nie było w pełni niemożliwe do złamania. Warto jednak zaznaczyć, że współczesne metody szyfrowania są zaprojektowane tak, aby złamanie ich przy użyciu obecnej technologii zajęło niewyobrażalnie dużo czasu – często idącego w miliony, a nawet miliardy lat. To czyni je niezwykle bezpiecznymi w praktycznych zastosowaniach, o ile używa się ich prawidłowo.

Jednak postęp w dziedzinie komputerów kwantowych oznacza, że standardy kryptograficzne muszą stale ewoluować, aby zachować odporność na ewentualne przyszłe zagrożenia.

Tylko cyberprzestępcy używają kryptografii

Kryptografia to fundamentalne narzędzie ochrony prywatności i bezpieczeństwa, z którego każdego dnia korzystają rządy, firmy i zwykli ludzie. Nasza bankowość internetowa, komunikatory, a nawet strony www, które odwiedzamy, są zabezpieczone dzięki kryptografii. Zatem zamiast być jedynie narzędziem dla przestępców, jest ona elementem, który dba o bezpieczeństwo współczesnego cyfrowego życia.

Kryptografia to to samo co cyberbezpieczeństwo

Cyberbezpieczeństwo to szeroka dziedzina, która obejmuje wszystko, od zabezpieczania sieci i urządzeń, po zarządzanie dostępem użytkowników, wykrywanie zagrożeń i reagowanie na ataki. Kryptografia jest tylko jednym z narzędzi w bogatym arsenale cyberbezpieczeństwa.

FAQ: często zadawane pytania na temat kryptografii

W jaki sposób kryptografia może chronić dane?

Kryptografia chroni dane poprzez przekształcanie ich w nieczytelny format, który mogą rozszyfrować tylko upoważnione strony. Gwarantuje to, że dane pozostają bezpieczne i prywatne, nawet jeśli zostaną przejęte lub uzyskają do nich dostęp nieuprawnieni użytkownicy.

Czy kryptografia służy wyłącznie do szyfrowania?

Nie, kryptografia oferuje znacznie więcej niż tylko szyfrowanie danych. Jest również wykorzystywana do uwierzytelniania, tworzenia podpisów cyfrowych, bezpiecznej wymiany kluczy, weryfikacji integralności danych i wielu innych zadań, które są niezbędne dla bezpiecznej komunikacji i budowania zaufania w sieci.

Jaka jest różnica między szyfrowaniem symetrycznym a asymetrycznym?

Szyfrowanie symetryczne wykorzystuje ten sam klucz do szyfrowania i odszyfrowywania danych. Jest ono szybkie i wydajne, ale wymaga od obu stron wcześniejszej, bezpiecznej wymiany klucza.

Szyfrowanie asymetryczne wykorzystuje klucz publiczny do szyfrowania i klucz prywatny do odszyfrowywania. Klucz prywatny nigdy nie musi być udostępniany. To sprawia, że jest ono bezpieczniejsze w komunikacji w sieciach otwartych, ale jednocześnie jest wolniejsze i bardziej zasobożerne.

Czy systemy kryptograficzne posiadają jakieś luki?

Tak, systemy kryptograficzne mogą być podatne na ataki, jeśli wystąpią błędy w ich konfiguracji. Niewłaściwie zaimplementowane szyfrowanie lub nieprawidłowo skonfigurowane ustawienia zabezpieczeń mogą narazić systemy na zagrożenia. Ponadto wschodzące technologie, takie jak komputery kwantowe, mogą w przyszłości sprawić, że niektóre z obecnie stosowanych metod kryptograficznych staną się przestarzałe.

Czy kryptografię można złamać?

Teoretycznie tak. Jednak w praktyce silna, nowoczesna kryptografia jest niezwykle trudna do złamania przy użyciu obecnej technologii. Niemniej jednak przyszłe innowacje, takie jak komputery kwantowe, mogą wymagać opracowania zupełnie nowych rozwiązań kryptograficznych.

Zrób pierwszy krok, aby chronić się online. Wypróbuj ExpressVPN bez ryzyka.

Pobierz ExpressVPN