Сквозное шифрование: что это и зачем нужно

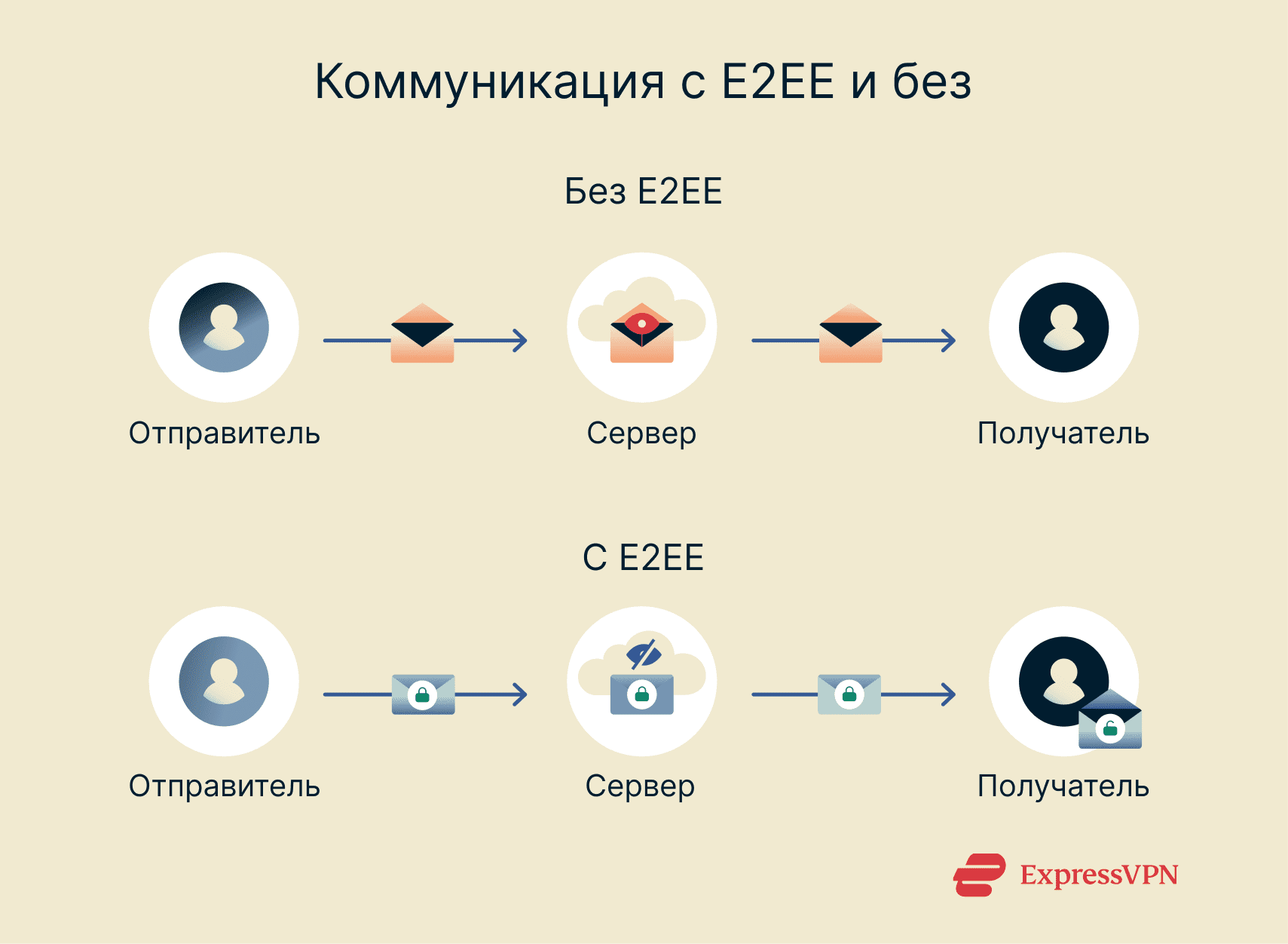

Шифрование необходимо для безопасной коммуникации в цифровом формате. Без шифрования любые сообщения, фото или файлы, которыми вы можете обмениваться в Сети, могут без проблем перехватить посторонние. К счастью, сквозное шифрование (E2EE) защитит ваши данные на этапе передачи.

E2EE гарантирует, что вы и адресат сможете безопасно обмениваться сообщениями. Такое шифрование защищает всё — от СМС и писем до облачных хранилищ. По сути, сквозное шифрование является тем самым фундаментом, на котором построена современная цифровая приватность и онлайн-защита.

Понимание принципов работы E2EE и значения такого шифрования поможет вам выбрать подходящие приложения и сервисы для ежедневной работы. Из нашей статьи вы познакомитесь с основами E2EE и реальными применениями сквозного шифрования, а также поймете, почему оно необходимо для защиты ваших цифровых переписок.

Что такое сквозное шифрование (E2EE)?

Шифрование — это настоящее искусство ведения секретной переписки, которое отличается богатой историей и появилось еще в эпоху античности. Сквозное шифрование — это современный подход к шифрованию. Оно защищает переписку и не дает посторонним получить к ней доступ на этапе передачи сообщений.

E2EE шифрует данные на устройстве отправителя до отправки и гарантирует, что расшифрованные данные будут доступны только на устройстве получателя, а во время передачи между устройствами они останутся зашифрованными.

Представить себе ключевой принцип E2EE можно, если вообразить письмо внутри закрытого на ключ ящика, который нельзя взломать. Ключи от ящика есть у вас и получателя сообщений. На своем пути между отправителем и получателем ящик может пройти через множество рук и мест — почтовых работников, сортировочных центров, служб доставки и так далее. Но никто и нигде не сможет открыть ящик и узнать, что в нем находится. Только получатель, имеющий уникальный ключ, сможет открыть ящик и прочитать сообщение из него.

Как работает сквозное шифрование

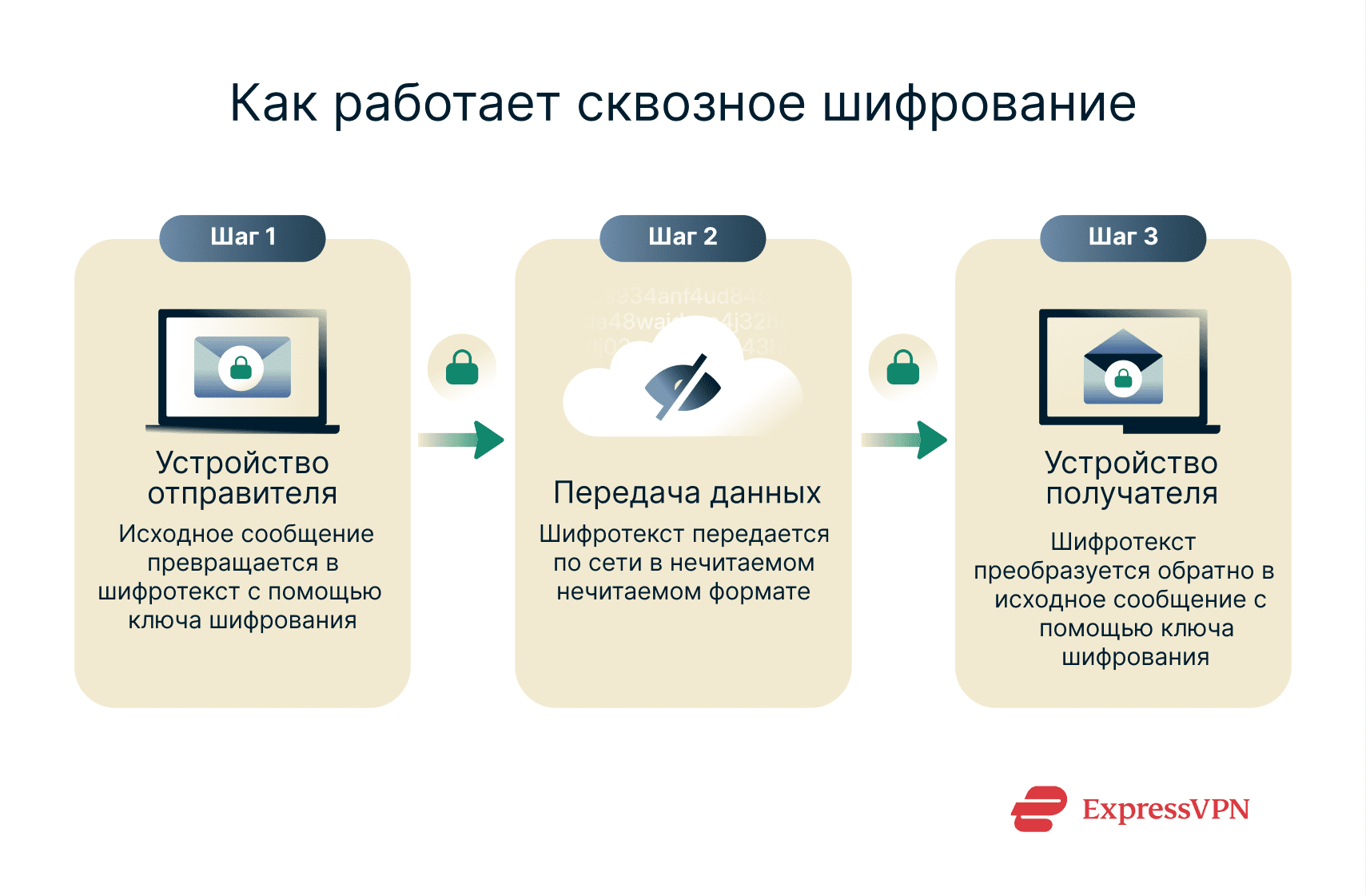

Приведенные ниже этапы показывают, как работает E2EE, обеспечивая защищенную передачу информации от одного пользователя другому.

Шаг 1: шифрование на устройстве пользователя

Первый этап E2EE выполняется на устройстве отправителя: алгоритм шифрования меняет данные в нечитаемый шифротекст, чтобы защитить их на этапе передачи. Для этого используется уникальный криптографический ключ, и только у получателя сообщения будет возможность расшифровать и прочитать сообщение.

Шаг 2: передача данных по сети

Когда шифрование данных на устройстве отправителя завершится, получившийся шифротекст отправится по сети к получателю — через Интернет, сети мобильных операторов или Wi-Fi. Никто не сможет прочитать передаваемые данные, ведь необходимый для их расшифровки ключ будет только у получателя. Любые серверы или сервисы, участвующие в передаче данных, будут видеть лишь нечитаемый шифротекст.

Шаг 3: расшифровка на устройстве получателя

Когда данные достигают устройства получателя, начинается последний этап процесса — расшифровка. В зависимости от того, как использовался тип шифрования, симметричный или асимметричный, для этого используется или приватный ключ получателя, или общий ключ. После расшифровки получатель может прочитать ваше сообщение.

Симметричное и асимметричное шифрование

E2EE может использовать как асимметричное шифрование (с двумя разными ключами), так и симметричное шифрование (один общий ключ), а также их комбинация.

Симметричное шифрование использует один и тот же ключ как для шифрования, так и для расшифровки. А раз ключ один, то для него просто необходим защищенный механизм обмена ключами, чтобы посторонние не смогли получить доступ к ключу и, как следствие, к зашифрованным данным. Симметричное шифрование быстро справляется с шифрованием больших объемов данных, этот формат также более зрелый, чем асимметричное шифрование.

Асимметричное шифрование, оно же шифрование с публичным ключом, использует пару математически связанных между собой ключей — приватного и публичного. В E2EE публичный ключ используется для шифрования данных, при этом им можно свободно делиться с другими пользователями. В свою очередь, приватный ключ служит для расшифровки, его необходимо держать в секрете. Данные, зашифрованные с помощью публичного ключа, может расшифровать только соответствующий приватный ключ. Такой подход позволяет решить проблемы симметричного шифрования, связанные с необходимостью обмена ключами.

Гибридный подход сочетает в себе симметричное и асимметричное шифрование, чтобы обеспечить пользователям повышенную защиту и удобство работы. В гибридной системе симметричный ключ шифрует данные сообщения, а сам ключ шифруется и передается с помощью механизмов асимметричного шифрования.

Аутентификация

Аутентификация — это ключевой аспект сквозного шифрования. Она служит для проверки личности получателя и отправителя сообщений, а также гарантирует, что вы обмениваетесь сообщениями именно с тем, с чем и должны.

Без аутентификации даже зашифрованные сообщения могут быть перехвачены злоумышленниками, которые могут затем выдать себя за одну из сторон переписки. Такого рода угроза известна как атака через посредника (MitM).

Методы обмена ключами

Методы обмена ключами в криптографии позволяют двум сторонам защищенно обмениваться ключами для шифрования и расшифровки данных. Тип механизма обмена ключами зависит от того, какое шифрование используется — симметричное или асимметричное.

В случае симметричного шифрования, как правило, обмен ключами осуществляется с помощью следующих механизмов:

- Предварительный обмен ключами (PSK): в данном случае стороны обмениваются ключами до начала коммуникации.

- Ручной обмен ключами: в данном случае стороны обмениваются ключами вручную, физически.

Асимметричное шифрование использует более продвинутые механизмы обмена ключами:

- Протокол Диффи-Хеллмана (DH): здесь используется модульная арифметика, позволяющая двум сторонам выбрать общий секретный ключ через незащищенный канал без непосредственной передачи самого ключа.

- Протокол Диффи-Хеллмана с эллиптическими кривыми (ECDH): вариант протокола Диффи-Хеллмана, где используется так называемая криптография на эллиптических кривых, обеспечивающая эквивалентную защиту для небольших ключей и требующая меньшего объема вычислительных ресурсов для работы.

Связанные с E2EE стандарты

Есть разные стандарты E2EE, используемые организациями для безопасной коммуникации. Ниже приведены некоторые из самых примечательных решений, лежащих в основе современного сквозного шифрования:

- Продвинутый стандарт шифрования (Advanced Encryption Standard, AES) — очень надежный алгоритм шифрования с симметричным ключом, разработанный Национальным институтом стандартов и технологий (NIST). Ему доверяют эксперты по киберзащите по всему миру, и он также используется ExpressVPN.

- Протокол Signal, ранее известный как TextSecure Protocol, используется приватными мессенджерами вроде Signal для безопасной коммуникации. Он сочетает в себе разные криптографические техники, в том числе алгоритм двойного храповика (Double Ratchet) и расширенный тройной протокол Диффи-Хеллмана (X3DH) для защиты сообщений с помощью совершенной прямой секретности.

- Расширение OMEMO (многоконечные сообщения и шифрование объектов) относится к открытому протоколу Extension Protocol (XEP) и служит для защиты многоклиентного сквозного шифрования, то есть для ситуаций, когда пользователь обращается к одному и тому же сервису через несколько разных устройств или клиентов. Основанный на протоколе Signal, этот открытый стандарт свободно доступен для использования всеми желающими.

- Стандарт безопасности уровня сообщений (MLS) также является открытым стандартом для сквозного шифрования групповых переписок. Он обеспечивает прямую секретность, пост-скомпрометированную безопасность и возможность простого масштабирования для больших и динамичных групп. Он активно используется современными приложениями для защищенного обмена сообщениями.

Примеры использования E2EE

E2EE играет ключевую роль в защите множества сервисов, с которыми мы работаем ежедневно, в том числе облачных хранилищ, мессенджеров и сервисов электронной почты. Его способность защитить переписку между отправителем и получателем просто неоценима для самых разных платформ. Зная, где применяется E2EE, вы сможете защитить свои личные данные и выбрать сервисы, которые готовы обеспечить вам должный уровень конфиденциальности.

Приватные мессенджеры

Мессенджеры — это, скорее всего, самый типовой пример использования E2EE. Самые безопасные мессенджеры, в том числе Signal, Wickr и Wire, используют E2EE для защиты пользовательских переписок: никто, кроме отправителя и получателя, не сможет получить доступ к отправленным сообщениям.

Почтовые службы

Самые безопасные сервисы электронной почты применяют E2EE для защиты содержимого писем. Так как по электронной почте мы часто отправляем и получаем данные, требующие защиты (например, банковские данные, ссылки для сброса паролей и так далее), будет очень кстати выбрать платформу, использующую сквозное шифрование.

Компания Google пока еще не реализовала сквозное шифрование личных почтовых аккаунтов, однако для корпоративных пользователей оно уже доступно.

Облачные хранилища

Далеко не все ведущие облачные хранилища используют сквозное шифрование. Впрочем, E2EE уже начинает восприниматься как ключевой аспект систем защиты облачных хранилищ. Ряд известных сервисов, в том числе Dropbox, уже внедрили его на свои платформы.

Если вы используете облачное хранилище с E2EE, ваши файлы шифруются на вашем устройстве и только потом отправляются на облачные серверы провайдера. Это особенно полезно при передаче приватной информации — так даже сотрудники облачного хранилища не смогут получить к ней доступ.

Менеджеры паролей

Учитывая всю важность паролей и связанных с ними конфиденциальных данных (логинов, банковских данных, адресов и так далее), не приходится удивляться тому, как широко используется E2EE в менеджерах паролей. ExpressKeys и другие надежные сервисы используют E2EE как основу для своих систем с нулевым разглашением, благодаря которым посторонние не смогут узнать, что именно находится в вашем хранилище данных.

Преимущества E2EE

Обеспечение конфиденциальности данных

Шифруя трафик на выходных точках, E2EE гарантирует, что только непосредственные участники коммуникации смогут прочитать сообщения. Вместе с тем сквозное шифрование блокирует неавторизованный доступ со стороны киберпреступников, провайдеров услуг и других посторонних. Это позволяет защитить такие персональные данные, как сведения о финансовых транзакциях, медицинские отчеты и конфиденциальные рабочие обсуждения.

Защита от слежки и утечек данных

Так как E2EE может зашифровать данные прямо в хранилище, это надежный способ защиты от утечек данных. Даже если серверы или сети окажутся скомпрометированы, хакеры не смогут расшифровать ваши данные, не имея соответствующих приватных ключей. Кроме того, сам факт того, что ваши данные зашифрованы на этапе пересылки означает, что посторонние не смогут шпионить за вашими действиями.

Соответствие требованиям регуляторов

Среди преимуществ E2EE можно выделить и тот факт, что оно помогает добиться соответствиям требованиям законов о приватности — например, правил ЕС по защите данных (GDPR) или требований США (HIPAA). И хотя эти законы не требуют использования шифрования для большинства видов данных, связанный с E2EE уровень безопасности помогает защитить конфиденциальные личные данные, что как раз и является ключевым требований соответствующих законов.

Повышения уровней доверия пользователей и прозрачности работы

Внедрение E2EE укрепляет пользовательское доверие к сервису и повышает уровень прозрачности работы цифровых платформ. Если выбранный вами сервис использует сквозное шифрование, вам уже не нужно полагаться целиком и полностью на обещания о том, что тот не просматривает ваши сообщения — из-за шифрования у сервиса просто не будет такой возможности.

Юридические и этические аспекты E2EE

E2EE обеспечивает непревзойденную защиту и приватность, однако широкое распространение сквозного шифрования также вызывает определенные вопросы юридического и этического характера.

Легально ли E2EE по всему миру?

Легальность E2EE зависит от конкретной страны. Многие государства признают важность надежного шифрования в вопросе защиты приватности, цифровых коммуникаций и деловой активности. Некоторые страны, впрочем, ограничивают использование сквозного шифрования.

В целом, ситуация в юридическом плане крайне неоднородная: где-то сквозное шифрование поддерживается на государственном уровне, где-то — наоборот.

Этические дебаты: приватность или защита

Этические вопросы к E2EE связаны с конфликтом между приватностью индивида и безопасностью общества. Сторонники приватности заявляют, что надежное шифрование — залог защиты прав человека, в том числе на свободу слова, а также необходимый инструменты защиты личных данных от слежки, взлома и злоупотреблений, особенно в сферах, где приватность не гарантируется.

С другой стороны, правоохранительные органы заявляют, что зашифрованная переписка мешает вести расследования и потому угрожает общественной безопасности. Тут звучат аргументы о том, что более широкий доступ к коммуникациям необходим для профилактики и реагирования на преступления, и для такого доступа необходимы инструменты обхода шифрования. Всё это, конечно, вызывает опасения у экспертов по киберзащите, так как сложно предсказать, какие именно риски принесет отказ от использования надежного шифрования данных.

Как влияют глобальные регуляции (например, GDPR) на E2EE?

GDPR требует, чтобы все организации, управляющие данными жителей ЕС, использовали соответствующие технические и организационные меры для защиты персональных данных. Конкретные технические решения здесь не определяются, однако E2EE широко считается инструментом, вполне адекватно отвечающим требованиям GDPR к уровню управления данными.

Ограничения и связанные с E2EE сложности

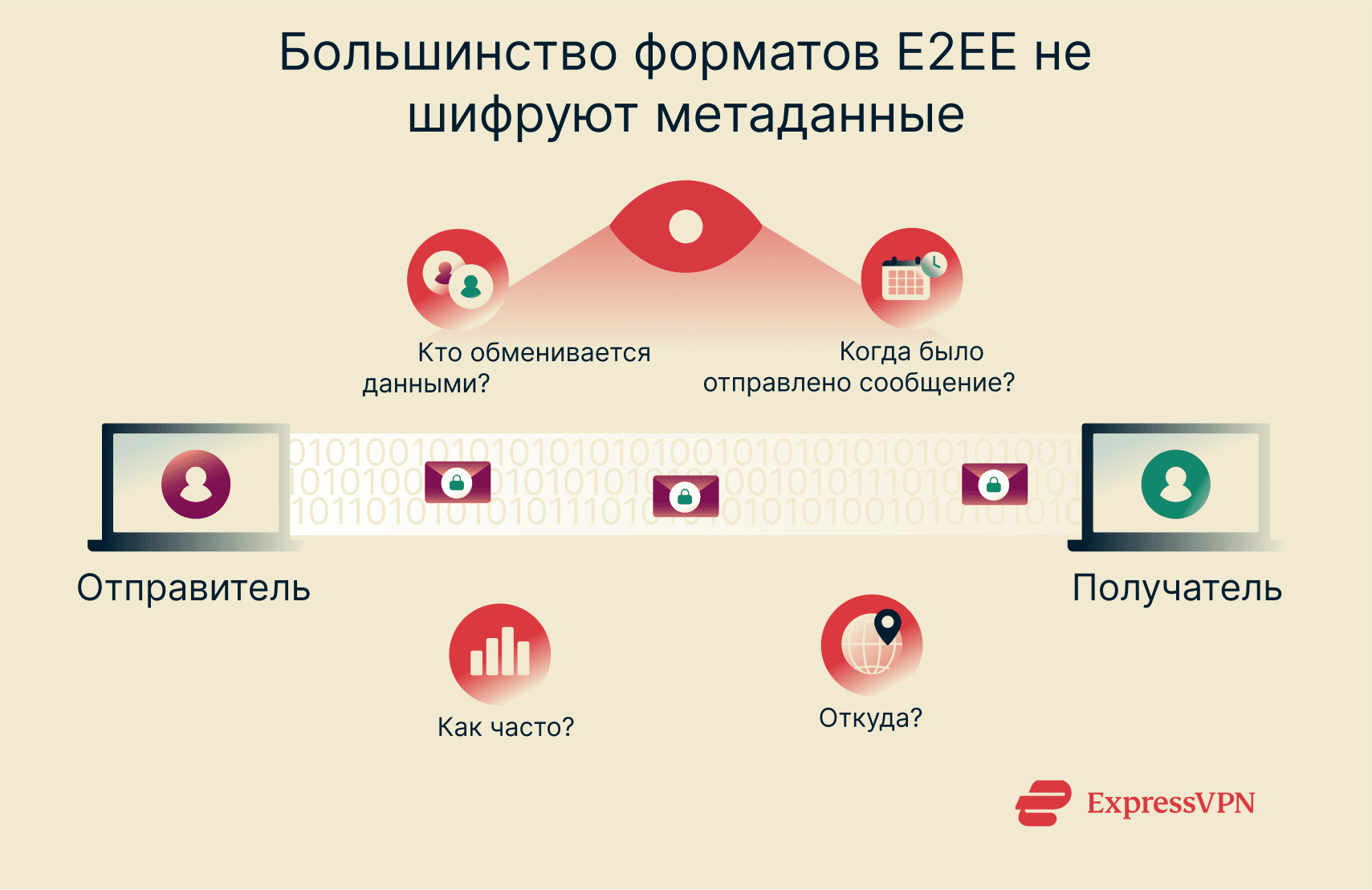

Метаданные обычно не шифруются

Существенным ограничением большинства видов реализации сквозного шифрования является отсутствие шифрования метаданных. А ведь именно в них содержится важная информация о вашей переписке — кто, кому, когда, как часто и откуда писал. Само содержимое сообщения может быть скрыто, однако по метаданным можно выделить определенные паттерны, многое говорящие о жизни и отношениях человека.

Анализ метаданных может дать определенную информацию для дальнейшей слежки — даже без доступа к самому сообщению. Например, зная, что кто-то часто переписывается с определенным человеком в определенное время, можно сделать выводы о соответствующих связях, знакомствах или действиях. Незашифрованные метаданные являются потенциальной уязвимостью, с которой сквозное шифрование ничего не может сделать.

Впрочем, некоторым приложениям все же удалось решить эту проблему. Например, в Signal есть возможность скрыть отправителя, которая шифрует большую часть метаданных, связанных с перепиской. Это, конечно же, повышает приватность и безопасность пользователей.

Сложности с управлением ключами

Защищенное управление ключами — это типичная сложность для любых систем, использующих E2EE. Так, для работы E2EE требуется, чтобы пользователи имели возможность защищенного управления своими приватными ключами, необходимыми для расшифровки данных. Но если потерять пароль от менеджера паролей, вместе с ним вы лишитесь и доступа ко всей сохраненной в его хранилище информации.

Кроме того, если приватный ключ будет украден или скомпрометирован, злоумышленник сможет расшифровать все прошлые и будущие переписки — сведя тем самым на «нет» сам смысл использования шифрования. Это, впрочем, можно предотвратить с помощью совершенной прямой секретности (PFS), используемой вместе со сквозным шифрованием. PFS создает новые ключи для каждой новой сессии: если какой-то из ключей окажется скомпрометирован, на все прочие сессии это не повлияет.

Защита выходной точки остается слабым местом

E2EE защищает данные на этапе передачи, но вот вопрос защиты самих конечных точек остается крайне острым. Если пользовательское устройство заражено вредоносным ПО, а также если к нему имеет физический доступ злоумышленник, то есть вероятность, что тот получит доступ к незашифрованным данным.

Недостаточно полная защита от угроз будущего

Современные методы сквозного шифрования недостаточно защищены от угроз, которые уже маячат на горизонте — например, от связанных с квантовыми вычислениями рисками. Мощные квантовые компьютеры смогут, в теории, взломать даже такие криптографические алгоритмы, как RSA, которые лежат в основе механизма обмена ключей E2EE.

Конечно, появление таких квантовых компьютеров в ближайшие несколько лет не ожидается, однако эту потенциальную угрозу необходимо учитывать уже сейчас. В качестве доступного уже сегодня способа защиты от нее можно назвать реализованную ExpressVPN пост-квантовую защиту — специальных методов защиты онлайн-приватности пользователей от угроз будущего.

E2EE и другие методы шифрования

Важно отличать E2EE от других форм шифрования, чтобы полностью понимать способы его использования. Разные методы шифрования защищают разные этапы процесса передачи данных, при этом E2EE качественно опережает многие из них.

TLS и E2EE — это одно и то же?

Протокол защиты транспортного уровня (TLS, Transport Layer Security) и E2EE работают в аналогичной манере, однако их нельзя назвать одинаковыми. TLS защищает в основном подключение между клиентом (например, вашим браузером) и сервером: когда вы посещаете сайт с протоколом HTTPS, TLS шифрует данные, отправляющиеся через Интернет на сервер. В свою очередь, большая часть реализаций сквозного шифрования защищает обмен данными между двумя пользователями, а не между сервером и клиентом.

Кроме того, в случае TLS данные, дошедшие до сервера, обычно расшифровываются там и остаются в таком состоянии. Это значит, что владелец сервера, пусть и в теории, может получить доступ к ним в незащищенном виде.

E2EE приватнее, чем серверное шифрование?

Серверное шифрование шифрует данные на серверах провайдеров еще до того, как они будут туда сохранены. Это защищает сохраненные данные и блокирует неавторизованный доступ в случае компрометации физического хранилища. Увы, такой подход менее приватный, чем использование E2EE, так как провайдеры услуг будут иметь ключи шифрования и, как следствие, смогут получить доступ к данным.

E2EE и S/MIME

Многоцелевые расширения безопасной почты (Secure/Multipurpose Internet Mail Extensions, S/MIME) используют шифрование с публичным ключом, а также поддерживают цифровые подписи и шифрование электронных писем для их защиты. Они похожи на E2EE тем, что только целевые получатели смогут расшифровать данные из писем с помощью своих приватных ключей.

Недостатком расширений S/MIME на фоне текущих стандартов E2EE является тот факт, что для работы с ними пользователи должны получить цифровые подписи от сертифицированных источников.

E2EE и PGP

Протокол PGP (Pretty Good Privacy) является популярным и эффективным криптографическим инструментом защиты и обеспечения конфиденциальности при обмене данными. PGP использует комбинацию симметрической и асимметрической криптографии, достигая баланса скорости и защиты, о чем мы говорили ранее.

При этом PGP уступает сквозному шифрованию в том, что настройка этого протокола и управление ключами требуют от пользователей весьма немалых технических компетенций. В свою очередь, реализация E2EE в современных мессенджерах вроде WhatsApp гораздо удобнее и ничего от пользователя не требует.

ЧаВо: распространенные вопросы о сквозном шифрование

Можно ли взломать сквозное шифрование?

Сам по себе взлом этих алгоритмов шифрования невозможен с технической точки зрения, однако безупречных инструментов защиты не бывает. Выходные точки E2EE, где данные шифруются или расшифровываются, остаются уязвимыми. Если они окажутся скомпрометированы вредоносным ПО или методами социальной инженерии, переписку можно будет перехватить.

Стоит ли использовать сквозное шифрование для моих переписок?

Да, вам стоит использовать мессенджер с поддержкой E2EE. Это защитит ваши переписки от неавторизованного доступа со стороны посторонних, в том числе интернет-провайдеров, злоумышленников и даже самих мессенджеров.

Как отключить сквозное шифрование в WhatsApp?

Вы не сможете отключить E2EE в своих чатах WhatsApp. Но можете, если хотите, включить E2EE в резервных копиях ваших чатов WhatsApp.

Используется ли сквозное шифрование в WhatsApp и Signal?

Да, WhatsApp и Signal используют E2EE для защиты ваших переписок. Впрочем, есть между ними и заметные различия. Так, Signal также шифрует метаданные с помощью технологии Sealed Sender, а WhatsApp шифрует только сами сообщения.

Кроме того, система сквозного шифрования у Signal имеет открытый исходный код, поэтому проверить ее может любой желающий. А вот WhatsApp использует закрытую технологию. Более того, WhatsApp принадлежит компании Meta, которая самым активным образом собирает пользовательские метаданные.

Какие риски связаны с отказом от сквозного шифрования?

Отказ от E2EE может нести в себе существенные риски для ваших переписок. Без сквозного шифрования ваши сообщения и данные могут быть перехвачены и прочитаны на этапе передачи различными посторонними — например, провайдеров или даже киберпреступниками.

Замедляет ли сквозное шифрование работу устройства?

По ситуации. Безусловно, использование шифрование требует определенных ресурсов для обработки данных. Но на работу устройства оно вряд ли повлияет заметным образом — за исключением случаев, когда шифруются или расшифровываются существенные объемы информации.

Сделайте первый шаг и защитите себя в Сети. Начните работу с ExpressVPN без риска.

Получить ExpressVPN